我突然很好奇,你說那些什麼18幾年的茅臺真的是18幾年就開始釀的嗎?還有就是一個月要賣那麼多,貨是怎麼供過來的?最後就是,一瓶那麼貴,那一個月賺多少?好多的疑問啊,就用Python揭開神秘的面紗吧。 如圖1所示是網易財經展示的貴州茅臺股票的歷史交易數據。 單擊“下載數據”超鏈接,會彈出如圖2所示的對 ...

Keycloak 是面嚮應用和服務的身份認證及訪問控制解決方案,本文主要介紹器基本概念。

1、KeyCloak 概述

Keycloak支持細粒度的授權策略,並且能夠組合不同的訪問控制機制:

- Attribute-based access control (ABAC): 基於屬性的訪問控制

- Role-based access control (RBAC): 基於角色的訪問控制

- User-based access control (UBAC): 基於用戶的用戶控制

- Context-based access control (CBAC): 基於上下文的訪問控制

- Rule-based access control: 基於規則的訪問控制

- 使用Javascript

- Time-based access control: 基於時間的訪問控制

- 通過策略提供程式服務提供程式介面(SPI)支持自定義訪問控制機制(ACMs)

Keycloak 基於一組管理 UI 和一個 RESTful API,它提供了必要的方法來為受保護的資源和作用域創建許可權,將這些許可權與授權策略相關聯,併在應用程式和服務中強制實施授權決策。

資源伺服器(為受保護資源提供服務的應用程式或服務)通常依賴於某種信息來決定是否應向受保護資源授予訪問許可權。對於基於 RESTful 的資源伺服器,該信息通常從安全令牌中獲取;對於依賴會話對用戶進行身份驗證的 Web 應用程式,該信息通常存儲在會話中。

通常,資源伺服器會採用基與角色的訪問控制策略。當用戶試圖訪問受保護資源時,伺服器會檢查用戶的角色是否允許訪問請求的資源。但是這一策略有一些缺點:

-

資源和角色緊密耦合,對角色的更改(如添加、刪除或更改訪問上下文)可能會影響多個資源

-

安全要求變化時可能需要大量修改代碼

-

如果應用程式較大,角色管理可能會變得困難且容易出錯

-

它不是最靈活的訪問控制機制。角色不能代表你是誰,並且缺乏上下文信息。如果您被授予了某個角色,則您至少具有一定的訪問許可權。

考慮到多種多樣的場景,用戶散佈在不用的地區,每個地區都有各自的政策,用戶使用不同的設備,並有較高的信息共用的需求。keycloak的服務授權通過以下方法可以幫助我們提升授權的能力:

-

使用細粒度的授權策略和不同的訪問控制機制進行資源保護

-

集中的資源、許可權和策略管理

-

集中式策略決策點

-

REST 的安全基於一組 REST 的授權服務

-

授權工作流和用戶管理訪問

-

可避免跨項目(和重新部署)的代碼複製,並快速適應安全要求的變化

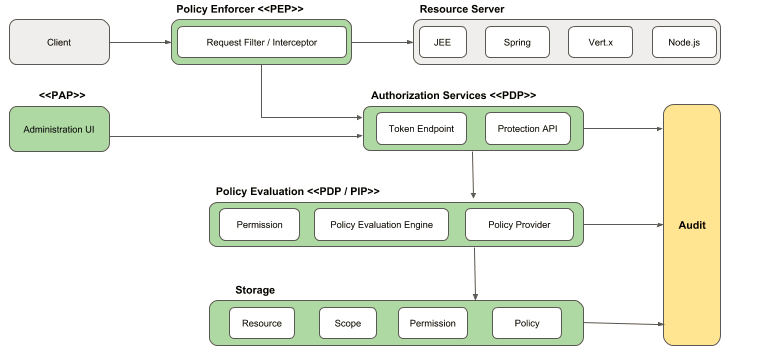

2、KeyCloak 架構

從設計角度來看,授權服務基於一組明確定義的授權模式,可提供以下功能:

-

Policy Administration Point (PAP)--策略管理點

提供一組基於 Keycloak 管理控制台的 UI,用於管理資源伺服器、資源、作用域、許可權和策略。其中一部分也是通過使用保護 API 遠程完成的。

-

Policy Decision Point (PDP)--策略決策點

提供可分發的策略決策點,指向何處發送授權請求,並根據所請求的許可權相應地評估策略。

-

Policy Enforcement Point (PEP)--策略實施點

為不同環境提供實現,以便在資源伺服器端實施授權決策。Keycloak 提供了一些內置的策略執行器。

-

Policy Information Point (PIP)--策略信息點

基於 Keycloak 身份驗證伺服器,您可以在評估授權策略期間從身份和運行時環境中獲取屬性。

3、KeyCloak 核心概念

users:系統用戶。

authentication:認證。

authorization:授權。

credentials:Keycloak 用來驗證用戶身份的憑證。例如密碼、一次性密碼、數字證書甚至指紋。

roles:角色,管理員、用戶、經理和員工都是組織中可能存在的典型角色。應用程式通常將訪問和許可權分配給特定的角色,而不是單個用戶,因為與用戶打交道可能過於細粒度且難以管理。

user role mapping:角色和用戶之間的映射。用戶可以與零個或多個角色關聯。

composite roles:組合角色,與其他角色相關聯的角色。例如,superuser組合角色與sales-admin和order-entry-admin角色相關聯。如果一個用戶被映射到superuser角色,那麼他們也會繼承sales-admin和order-entry-admin角色。

groups:組,可以為一個組定義屬性,您也可以將角色映射到一個組,成為組成員的用戶繼承該組定義的屬性和角色映射。

realms:域管理一組用戶、憑據、角色和組。用戶屬於並登錄到一個域。域彼此隔離,並且只能管理和驗證它們所控制的用戶。

clients:客戶端是可以請求keycloak對用戶進行身份驗證的實體。通常,客戶端是希望使用Keycloak來保護自己並提供單點登錄解決方案的應用程式和服務。客戶端還可以是只想請求身份信息或訪問令牌的實體,以便安全地調用由Keycloak保護的網路上的其他服務。

client adapters:客戶端適配器是一種插件,您可以將其安裝到應用程式環境中,以便能夠進行通信並通過Keycloak進行保護。Keycloak有許多針對不同平臺的適配器可以下載。您還可以獲取第三方適配器,應用到我們這裡沒有提到到的環境中。

consent:同意是指作為管理員,您希望用戶在客戶端可以參與身份驗證過程之前向該客戶端提供許可權。在用戶提供了他們的憑證之後,Keycloak將彈出一個屏幕,識別請求登錄的客戶端以及用戶需要的身份信息。用戶可以決定是否授權請求。

client scopes:客戶端註冊以後,必須為該客戶端定義協議映射器和角色範圍映射。存儲客戶端作用域通常很有用,通過共用一些公共設置來簡化創建新客戶端。這對於根據scope參數的值有條件地請求一些聲明或角色也很有用。Keycloak提供了一個客戶端作用域的概念。

client role:客戶端可以定義特定於他們的角色。這基本上是一個客戶端專有的角色命名空間。

identity token:提供有關用戶身份信息的令牌,是OpenID Connect規範的一部分。

access token:提供允許調用服務的令牌。是OpenID Connect 和 OAuth 2.0規範的一部分。

assertion:關於用戶的信息。這通常與SAML身份驗證響應中包含的XML blob有關,SAML身份驗證響應提供經過身份驗證的用戶身份元數據。

service account:每個客戶端都有一個內置的服務帳戶,允許它獲得訪問令牌。

direct grant:客戶端通過REST方式獲取用戶訪問令牌。

protocol mappers:協議映射器,確定客戶端使用的協議。

session:會話包含諸如用戶何時登錄以及在會話期間中有哪些應用程式參與單點登錄等信息。管理員和用戶都可以查看會話信息。

user federation provider:keycloak可以存儲和管理用戶。通常,公司已經擁有存儲用戶和憑據信息的LDAP或Active Directory服務。您可以使用Keycloak來驗證這些外部存儲的憑證,並獲取身份信息。

identity provider:身份提供者(IDP)是一種可以對用戶進行身份驗證的服務。在這裡,keycloak就是身份驗證者。

identity provider federation:可以將keycloak配置為將身份驗證委托給一個或多個IDP。通過Facebook或谷歌+進行社交登錄是身份提供者聯合的一個例子。Keycloak可以將身份驗證委托給任何其他OpenID Connect或SAML 2.0 IDP。

identity provider mappers:在進行聯合身份驗證時,可以將傳入的令牌和斷言映射到用戶和會話屬性。這有助於您將身份信息從外部IDP傳播到請求身份驗證的客戶端。

required actions:必需的操作是用戶在身份驗證過程中必須執行的操作。在這些操作完成之前,用戶將無法完成身份驗證過程。例如,管理員可以安排用戶每月重置密碼。將為所有這些用戶設置一個更新密碼必需的操作。

authentication flows:身份驗證流是用戶在與系統的某些方面進行交互時必須執行的工作流。登錄流可以定義所需的憑據類型。註冊流定義用戶必須輸入什麼配置文件信息,以及是否必須使用諸如reCAPTCHA之類的東西來過濾機器人。憑據重置流定義了用戶在重置密碼之前必須執行的操作。

events:事件,管理員可以查看事件信息。

themes:主題,Keycloak提供預設主題,可以自定義主題。

4、Keycloak 部署模式

4.1、standalone mode--獨立模式

獨立操作模式僅在您希望運行一個且只有一個 Keycloak 伺服器實例時才有用。它不能用於群集部署,並且所有緩存都是非分散式的,並且僅本地緩存。不建議在生產中使用獨立模式,因為您將遇到單點故障。如果您的獨立模式伺服器出現故障,用戶將無法登錄。此模式實際上僅對試用 Keycloak 的功能有用。

此模式對應的配置文件為:standalone/configuration/standalone.xml,對應的啟動腳本為:bin/standalone.sh。

4.2、standalone clustered mode--獨立集群模式

此模式要求您在要運行伺服器實例的每台電腦上都有 Keycloak 分發的副本。此模式最初可能非常容易部署,但可能會變得非常麻煩。若要進行配置更改,請修改每台電腦上的每個分發。對於大型群集,此模式可能變得耗時且容易出錯。

此模式對應的配置文件為:standalone/configuration/standalone-ha.xml,對應的啟動腳本為:bin/standalone.sh。

4.3、domain clustered mode--域集群模式

域模式是一種集中管理和發佈伺服器配置的方法。

在標準模式下運行群集可能會隨著群集大小的增長而迅速惡化。每次需要進行配置更改時,都要在群集中的每個節點上執行該更改。域模式通過提供用於存儲和發佈配置的中心位置來解決此問題。設置起來可能相當複雜,但最終是值得的。此功能內置於Keycloak派生自的WildFly應用程式伺服器中。

下麵是域模式的一些基本概念:

process controller--進程式控制制器

控制其他進程的進程。

domain controller--域控制器

域控制器是一個進程,負責存儲、管理和發佈群集中每個節點的常規配置。它是群集中節點獲取其配置的中心點。

host controller--主機控制器

主機控制器負責管理特定電腦上的伺服器實例。將其配置為運行一個或多個伺服器實例。域控制器還可以與每台電腦上的主控制器交互以管理群集。為了減少正在運行的進程的數量,域控制器還充當其運行在其上的電腦上的主機控制器。

domain profile--域配置

域配置是一組命名的配置信息,伺服器可以使用它從中進行引導。域控制器可以定義由不同伺服器使用的多個域配置。

server group--伺服器組

伺服器組是伺服器的集合。它們作為一個整體進行管理和配置。您可以將域配置文件分配給伺服器組,該組中的每個服務都將使用該域配置文件作為其配置。

此模式對應的配置文件為:domain/configuration/domain.xml、domain/configuration/host-master.xml、domain/configuration/host-slave.xml,對應的啟動腳本為:bin/domain.sh。

4.4、cross-site replication mode--跨站點複製模式

使用跨站點複製模式在多個數據中心的群集中運行 Keycloak;通常使用的是位於不同地理區域的數據中心站點。使用此模式時,每個數據中心將擁有自己的 Keycloak 伺服器集群。

目前跨站點複製模式為技術預覽版,還不完全支持。