本篇blog將講述sshd服務提供的兩種安全驗證的方法,並且通過這兩種方法進行兩台Linux虛擬機之間的遠程登陸。 準備工作: (1) 準備兩台安裝有Linux系統的虛擬機,虛擬機軟體採用VMware; (2) 將兩台虛擬機設置在同一網段下,互相之間可以ping通,可以採用nmtui命令進行設置; ...

本篇blog將講述sshd服務提供的兩種安全驗證的方法,並且通過這兩種方法進行兩台Linux虛擬機之間的遠程登陸。

準備工作:

(1) 準備兩台安裝有Linux系統的虛擬機,虛擬機軟體採用VMware;

(2) 將兩台虛擬機設置在同一網段下,互相之間可以ping通,可以採用nmtui命令進行設置;

(3) 在兩台虛擬機上安裝sshd服務,我這裡採用本地yum倉庫進行安裝,步驟如下:

第一步:執行yum install sshd*

第二步:啟動sshd服務,命令:systemctl start sshd

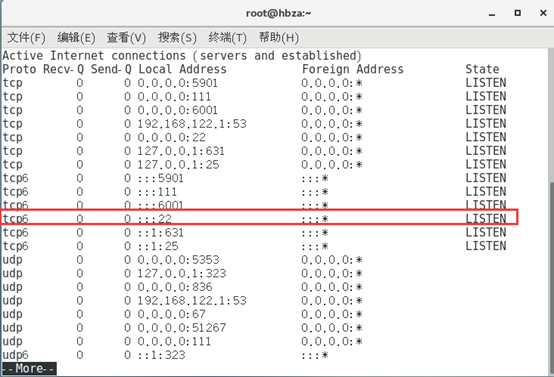

第三步:查看是否有22號埠,命令:netstat -an|more,截圖如下

至此,準備工作完畢,

開始介紹之前,首先說明本篇blog用到的虛擬機、yum本地倉庫名稱和IP地址如下:

|

主機名 |

IP |

|

hbza |

192.168.0.100 |

|

hbza-brother |

192.168.0.111 |

|

yum |

192.168.0.10 |

第一種方法:

基於口令的安全驗證:經過驗證帳號與密碼即可登陸到遠程主機。

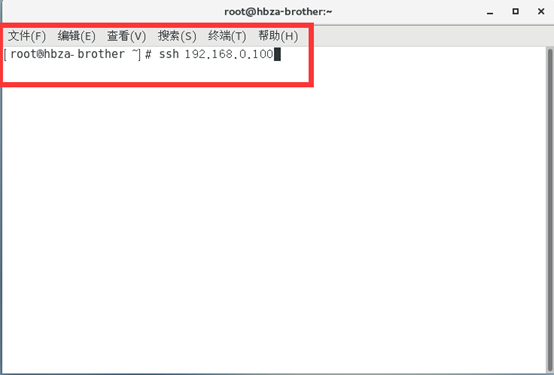

這種方法比較簡單,我們將hbza作為服務端,hbza-brother作為客戶端,我們在客戶端利用ssh服務程式遠程連接服務端。

在hbza-brother上打開終端,直接執行命令:ssh 192.168.0.100

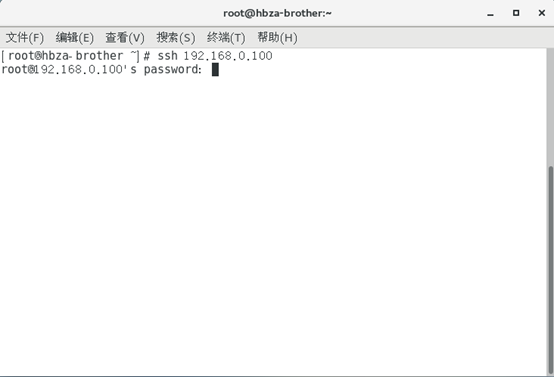

稍等片刻,出現如下界面我們輸入hbza的密碼

接下來出現如下界面,代表我們遠程登陸成功,我們可以對hbza進行一系列操作。例如:文件的創建、修改。

執行exit命令進行登出,進行下麵的實驗。

第二種方法(難點):基於密鑰的安全驗證:需要在本地生成”密鑰對“後將公鑰傳送至服務端,進行公共密鑰的比較。

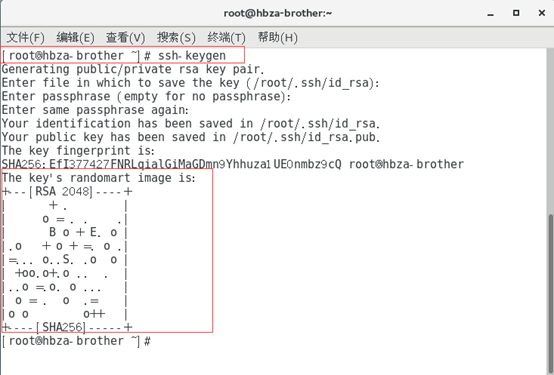

第一步:在本地主機hbza-brother上生成“密鑰對”,命令:ssh-keygen

註意:

Enter file in which to save the key (/root/.ssh/id_rsa):在此處回車或設置密鑰的存儲路徑

Enter passphrase (empty for no passphrase): 在此處回車或設置密鑰的密碼

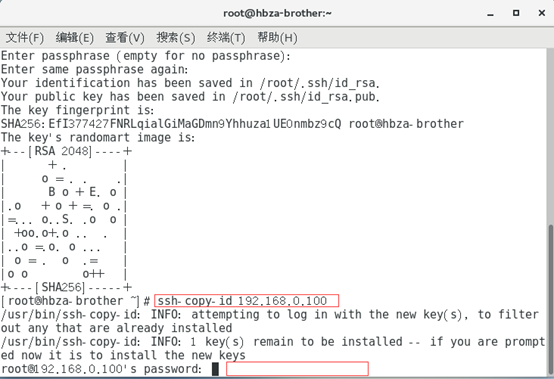

第二步:將生成的密鑰傳送到遠程主機hbza中,命令:ssh-copy-id 192.168.0.100

出現如下界面,第二個紅框處輸入遠程主機hbza密碼。

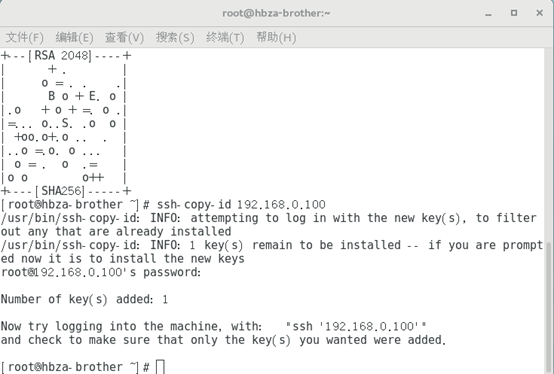

稍等片刻,出現如下界面說明傳送成功

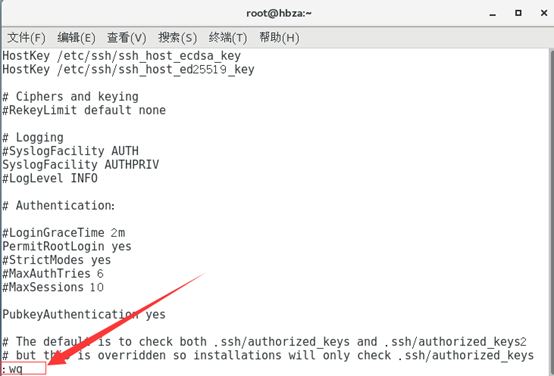

第三步:在遠程主機hbza中修改sshd配置文件,命令:vi /etc/ssh/sshd_config

文件的存儲位置:/etc/ssh/sshd_config

打開配置文件後,

(1) 將允許密碼驗證的參數設置為no

(2) 將允許密鑰驗證的參數設置為yes

(3) 保存退出

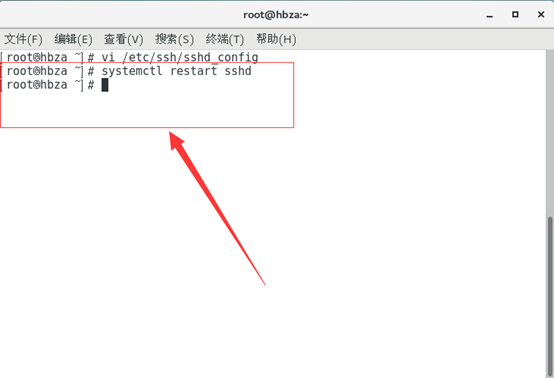

第四步:重啟ssh服務程式後生效

第五步:嘗試無需密碼的遠程登陸

出現如下頁面我們顯示登陸成功。