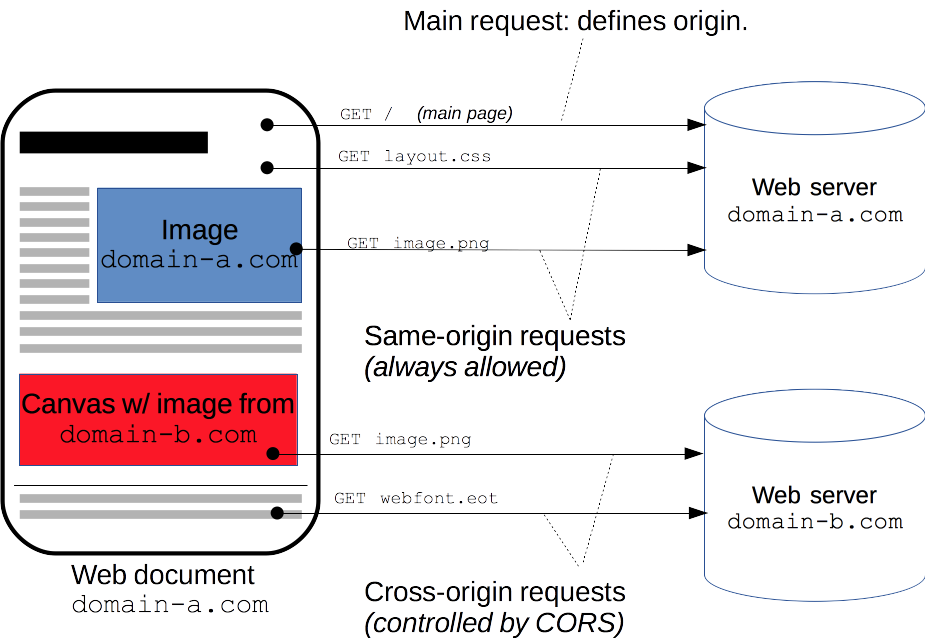

跨域資源共用(CORS) 是一種機制,它使用額外的 HTTP 頭來告訴瀏覽器 讓運行在一個 origin (domain) 上的Web應用被准許訪問來自不同源伺服器上的指定的資源。當一個資源從與該資源本身所在的伺服器不同的域、協議或埠請求一個資源時,資源會發起一個跨域 HTTP 請求。 什麼情況下 ...

跨域資源共用(CORS) 是一種機制,它使用額外的 HTTP 頭來告訴瀏覽器 讓運行在一個 origin (domain) 上的Web應用被准許訪問來自不同源伺服器上的指定的資源。當一個資源從與該資源本身所在的伺服器不同的域、協議或埠請求一個資源時,資源會發起一個跨域 HTTP 請求。

什麼情況下需要 CORS ?

-

XMLHttpRequest或 Fetch 發起的跨域 HTTP 請求。 - Web 字體 (CSS 中通過

@font-face使用跨域字體資源), 因此,網站就可以發佈 TrueType 字體資源,並只允許已授權網站進行跨站調用。 - WebGL 貼圖

- 使用

drawImage將 Images/video 畫面繪製到 canvas - 樣式表(使用 CSSOM)

功能概述

跨域資源共用標準新增了一組 HTTP 首部欄位,允許伺服器聲明哪些源站通過瀏覽器有許可權訪問哪些資源。

另外,規範要求,對那些可能對伺服器數據產生副作用的 HTTP 請求方法(特別是 GET 以外的 HTTP 請求,或者搭配某些 MIME 類型的 POST 請求),

瀏覽器必須首先使用 OPTIONS 方法發起一個預檢請求(preflight request),從而獲知服務端是否允許該跨域請求。

伺服器確認允許之後,才發起實際的 HTTP 請求。

在預檢請求的返回中,伺服器端也可以通知客戶端,是否需要攜帶身份憑證(包括 Cookies 和 HTTP 認證相關數據)。

若幹訪問控制場景

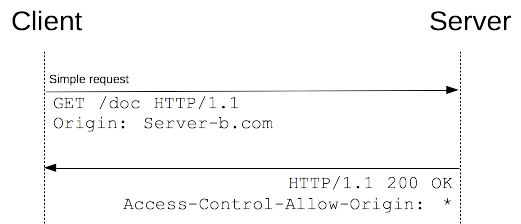

簡單請求

某些請求不會觸發 CORS 預檢請求。本文稱這樣的請求為“簡單請求”。

若請求滿足所有下述條件,則該請求可視為“簡單請求”:

- 使用下列方法之一:

- Fetch 規範定義了對 CORS 安全的首部欄位集合,不得人為設置該集合之外的其他首部欄位。該集合為:

Content-Type的值僅限於下列三者之一:text/plainmultipart/form-dataapplication/x-www-form-urlencoded

- 請求中的任意

XMLHttpRequestUpload對象均沒有註冊任何事件監聽器;XMLHttpRequestUpload對象可以使用XMLHttpRequest.upload屬性訪問。 - 請求中沒有使用

ReadableStream對象。

註意: 這些跨域請求與瀏覽器發出的其他跨域請求並無二致。如果伺服器未返回正確的響應首部,則請求方不會收到任何數據。因此,那些不允許跨域請求的網站無需為這一新的 HTTP 訪問控制特性擔心。

比如說,假如站點 http://foo.example 的網頁應用想要訪問 http://bar.other 的資源。http://foo.example 的網頁中可能包含類似於下麵的 JavaScript 代碼:

var invocation = new XMLHttpRequest(); var url = 'http://bar.other/resources/public-data/'; function callOtherDomain() { if(invocation) { invocation.open('GET', url, true); invocation.onreadystatechange = handler; invocation.send(); } }

客戶端和伺服器之間使用 CORS 首部欄位來處理跨域許可權:

分別檢視請求報文和響應報文:

1 GET /resources/public-data/ HTTP/1.1 2 Host: bar.other 3 User-Agent: Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10.5; en-US; rv:1.9.1b3pre) Gecko/20081130 Minefield/3.1b3pre 4 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 5 Accept-Language: en-us,en;q=0.5 6 Accept-Encoding: gzip,deflate 7 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 8 Connection: keep-alive 9 Referer: http://foo.example/examples/access-control/simpleXSInvocation.html 10 Origin: http://foo.example 11 12 13 HTTP/1.1 200 OK 14 Date: Mon, 01 Dec 2008 00:23:53 GMT 15 Server: Apache/2.0.61 16 Access-Control-Allow-Origin: * 17 Keep-Alive: timeout=2, max=100 18 Connection: Keep-Alive 19 Transfer-Encoding: chunked 20 Content-Type: application/xml 21 22 [XML Data]

第 1~10 行是請求首部。第10行 的請求首部欄位 Origin 表明該請求來源於 http://foo.exmaple。

第 13~22 行是來自於 http://bar.other 的服務端響應。響應中攜帶了響應首部欄位 Access-Control-Allow-Origin(第 16 行)。

使用 Origin 和 Access-Control-Allow-Origin 就能完成最簡單的訪問控制。

本例中,服務端返回的 Access-Control-Allow-Origin: * 表明,該資源可以被任意外域訪問。

如果服務端僅允許來自 http://foo.example 的訪問,該首部欄位的內容如下:

Access-Control-Allow-Origin: http://foo.example

現在,除了 http://foo.example,其它外域均不能訪問該資源(該策略由請求首部中的 ORIGIN 欄位定義,見第10行)。

Access-Control-Allow-Origin 應當為 * 或者包含由 Origin 首部欄位所指明的功能變數名稱。

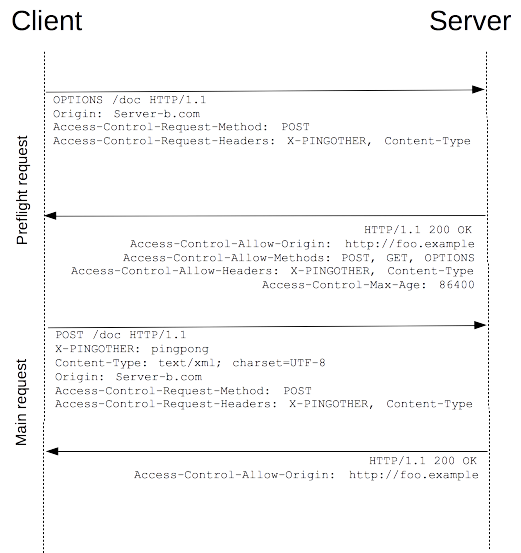

預檢請求

與前述簡單請求不同,“需預檢的請求”要求必須首先使用 OPTIONS 方法發起一個預檢請求到伺服器,以獲知伺服器是否允許該實際請求。

"預檢請求“的使用,可以避免跨域請求對伺服器的用戶數據產生未預期的影響

請求滿足下述任一條件時,即應首先發送預檢請求:

- 使用了下麵任一 HTTP 方法:

- 人為設置了對 CORS 安全的首部欄位集合之外的其他首部欄位。該集合為:

-

Content-Type的值不屬於下列之一:application/x-www-form-urlencodedmultipart/form-datatext/plain

- 請求中的

XMLHttpRequestUpload對象註冊了任意多個事件監聽器。 - 請求中使用了

ReadableStream對象。

如下是一個需要執行預檢請求的 HTTP 請求:

1 var invocation = new XMLHttpRequest(); 2 var url = 'http://bar.other/resources/post-here/'; 3 var body = '<?xml version="1.0"?><person><name>Arun</name></person>'; 4 5 function callOtherDomain(){ 6 if(invocation) 7 { 8 invocation.open('POST', url, true); 9 invocation.setRequestHeader('X-PINGOTHER', 'pingpong'); 10 invocation.setRequestHeader('Content-Type', 'application/xml'); 11 invocation.onreadystatechange = handler; 12 invocation.send(body); 13 } 14 } 15 16 ......

上面的代碼使用 POST 請求發送一個 XML 文檔,該請求包含了一個自定義的請求首部欄位(X-PINGOTHER: pingpong)。

另外,該請求的 Content-Type 為 application/xml。因此,該請求需要首先發起“預檢請求”。

1.OPTIONS /resources/post-here/ HTTP/1.1 2.Host: bar.other 3.User-Agent: Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10.5; en-US; rv:1.9.1b3pre) Gecko/20081130 Minefield/3.1b3pre 4.Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 5.Accept-Language: en-us,en;q=0.5 6.Accept-Encoding: gzip,deflate 7.Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 8.Connection: keep-alive 9.Origin: http://foo.example 10.Access-Control-Request-Method: POST 11.Access-Control-Request-Headers: X-PINGOTHER, Content-Type 12. 13. 14.HTTP/1.1 200 OK 15.Date: Mon, 01 Dec 2008 01:15:39 GMT 16.Server: Apache/2.0.61 (Unix) 17.Access-Control-Allow-Origin: http://foo.example 18.Access-Control-Allow-Methods: POST, GET, OPTIONS 19.Access-Control-Allow-Headers: X-PINGOTHER, Content-Type 20.Access-Control-Max-Age: 86400 21.Vary: Accept-Encoding, Origin 22.Content-Encoding: gzip 23.Content-Length: 0 24.Keep-Alive: timeout=2, max=100 25.Connection: Keep-Alive 26.Content-Type: text/plain

預檢請求完成之後,發送實際請求:

POST /resources/post-here/ HTTP/1.1 Host: bar.other User-Agent: Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10.5; en-US; rv:1.9.1b3pre) Gecko/20081130 Minefield/3.1b3pre Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-us,en;q=0.5 Accept-Encoding: gzip,deflate Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 Connection: keep-alive X-PINGOTHER: pingpong Content-Type: text/xml; charset=UTF-8 Referer: http://foo.example/examples/preflightInvocation.html Content-Length: 55 Origin: http://foo.example Pragma: no-cache Cache-Control: no-cache <?xml version="1.0"?><person><name>Arun</name></person> HTTP/1.1 200 OK Date: Mon, 01 Dec 2008 01:15:40 GMT Server: Apache/2.0.61 (Unix) Access-Control-Allow-Origin: http://foo.example Vary: Accept-Encoding, Origin Content-Encoding: gzip Content-Length: 235 Keep-Alive: timeout=2, max=99 Connection: Keep-Alive Content-Type: text/plain [Some GZIP'd payload]

瀏覽器檢測到,從 JavaScript 中發起的請求需要被預檢。從上面的報文中,我們看到,第 1~12 行發送了一個使用 OPTIONS 方法的“預檢請求”。

OPTIONS 是 HTTP/1.1 協議中定義的方法,用以從伺服器獲取更多信息。

該方法不會對伺服器資源產生影響。 預檢請求中同時攜帶了下麵兩個首部欄位:

Access-Control-Request-Method: POST

Access-Control-Request-Headers: X-PINGOTHER, Content-Type

首部欄位 Access-Control-Request-Method 告知伺服器,實際請求將使用 POST 方法。

首部欄位 Access-Control-Request-Headers 告知伺服器,實際請求將攜帶兩個自定義請求首部欄位:X-PINGOTHER 與 Content-Type。

伺服器據此決定,該實際請求是否被允許。

第14~26 行為預檢請求的響應,表明伺服器將接受後續的實際請求。重點看第 17~20 行:

Access-Control-Allow-Origin: http://foo.example Access-Control-Allow-Methods: POST, GET, OPTIONS Access-Control-Allow-Headers: X-PINGOTHER, Content-Type Access-Control-Max-Age: 86400

首部欄位 Access-Control-Allow-Methods 表明伺服器允許客戶端使用 POST, GET 和 OPTIONS 方法發起請求。

首部欄位 Access-Control-Allow-Headers 表明伺服器允許請求中攜帶欄位 X-PINGOTHER Content-Type

最後,首部欄位 Access-Control-Max-Age 表明該響應的有效時間為 86400 秒,也就是 24 小時。在有效時間內,瀏覽器無須為同一請求再次發起預檢請求。

預檢請求與重定向

大多數瀏覽器不支持針對於預檢請求的重定向。如果一個預檢請求發生了重定向,瀏覽器將報告錯誤:

The request was redirected to 'https://example.com/foo', which is disallowed for cross-origin requests that require preflight

Request requires preflight, which is disallowed to follow cross-origin redirect

在瀏覽器的實現跟上規範之前,有兩種方式規避上述報錯行為:

- 在服務端去掉對預檢請求的重定向;

- 將實際請求變成一個簡單請求。

如果上面兩種方式難以做到,我們仍有其他辦法:

- 發出一個簡單請求(使用 Response.url 或 XHR.responseURL)以判斷真正的預檢請求會返回什麼地址。

- 發出另一個請求(真正的請求),使用在上一步通過Response.url 或 XMLHttpRequest.responseURL獲得的URL。

不過,如果請求是由於存在 Authorization 欄位而引發了預檢請求,則這一方法將無法使用。這種情況只能由服務端進行更改

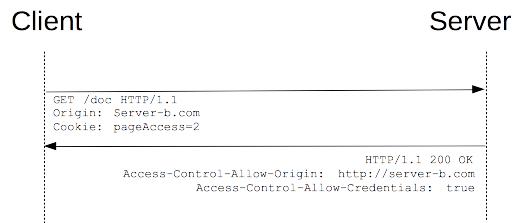

附帶身份憑證的請求

Fetch 與 CORS 的一個有趣的特性是,可以基於 HTTP cookies 和 HTTP 認證信息發送身份憑證。

一般而言,對於跨域 XMLHttpRequest 或 Fetch 請求,瀏覽器不會發送身份憑證信息。

如果要發送憑證信息,需要設置 XMLHttpRequest 的某個特殊標誌位。

本例中,http://foo.example 的某腳本向 http://bar.other 發起一個GET 請求,並設置 Cookies:

var invocation = new XMLHttpRequest(); var url = 'http://bar.other/resources/credentialed-content/'; function callOtherDomain(){ if(invocation) { invocation.open('GET', url, true); invocation.withCredentials = true; invocation.onreadystatechange = handler; invocation.send(); } }

第 7 行將 XMLHttpRequest 的 withCredentials 標誌設置為 true,從而向伺服器發送 Cookies。

因為這是一個簡單 GET 請求,所以瀏覽器不會對其發起“預檢請求”。

但是,如果伺服器端的響應中未攜帶 Access-Control-Allow-Credentials: true ,瀏覽器將不會把響應內容返回給請求的發送者。

客戶端與伺服器端交互示例如下:

1 GET /resources/access-control-with-credentials/ HTTP/1.1 2 Host: bar.other 3 User-Agent: Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10.5; en-US; rv:1.9.1b3pre) Gecko/20081130 Minefield/3.1b3pre 4 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 5 Accept-Language: en-us,en;q=0.5 6 Accept-Encoding: gzip,deflate 7 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 8 Connection: keep-alive 9 Referer: http://foo.example/examples/credential.html 10 Origin: http://foo.example 11 Cookie: pageAccess=2 12 13 14 HTTP/1.1 200 OK 15 Date: Mon, 01 Dec 2008 01:34:52 GMT 16 Server: Apache/2.0.61 (Unix) PHP/4.4.7 mod_ssl/2.0.61 OpenSSL/0.9.7e mod_fastcgi/2.4.2 DAV/2 SVN/1.4.2 17 X-Powered-By: PHP/5.2.6 18 Access-Control-Allow-Origin: http://foo.example 19 Access-Control-Allow-Credentials: true 20 Cache-Control: no-cache 21 Pragma: no-cache 22 Set-Cookie: pageAccess=3; expires=Wed, 31-Dec-2008 01:34:53 GMT 23 Vary: Accept-Encoding, Origin 24 Content-Encoding: gzip 25 Content-Length: 106 26 Keep-Alive: timeout=2, max=100 27 Connection: Keep-Alive 28 Content-Type: text/plain 29 30 31 [text/plain payload]

即使第 11 行指定了 Cookie 的相關信息,但是,如果 bar.other 的響應中缺失 Access-Control-Allow-Credentials: true(第 19 行),則響應內容不會返回給請求的發起者。

附帶身份憑證的請求與通配符

對於附帶身份憑證的請求,伺服器不得設置 Access-Control-Allow-Origin 的值為“*”。

這是因為請求的首部中攜帶了 Cookie 信息,如果 Access-Control-Allow-Origin 的值為“*”,請求將會失敗。

而將 Access-Control-Allow-Origin 的值設置為 http://foo.example,則請求將成功執行。

另外,響應首部中也攜帶了 Set-Cookie 欄位,嘗試對 Cookie 進行修改。如果操作失敗,將會拋出異常。

HTTP 響應首部欄位

Access-Control-Allow-Origin

Access-Control-Allow-Origin: <origin> | *

其中,origin 參數的值指定了允許訪問該資源的外域 URI。對於不需要攜帶身份憑證的請求,伺服器可以指定該欄位的值為通配符,表示允許來自所有域的請求。

Access-Control-Expose-Headers

在跨域訪問時,XMLHttpRequest對象的getResponseHeader()方法只能拿到一些最基本的響應頭,Cache-Control、Content-Language、Content-Type、Expires、Last-Modified、Pragma,如果要訪問其他頭,則需要伺服器設置本響應頭。

Access-Control-Expose-Headers 頭讓伺服器把允許瀏覽器訪問的頭放入白名單,例如:

Access-Control-Expose-Headers: X-My-Custom-Header, X-Another-Custom-Header

這樣瀏覽器就能夠通過getResponseHeader訪問X-My-Custom-Header和 X-Another-Custom-Header 響應頭了。

Access-Control-Max-Age

Access-Control-Max-Age 頭指定了preflight請求的結果能夠被緩存多久

Access-Control-Max-Age: <delta-seconds>

delta-seconds 參數表示preflight請求的結果在多少秒內有效。

Access-Control-Allow-Credentials

Access-Control-Allow-Credentials 頭指定了當瀏覽器的credentials設置為true時是否允許瀏覽器讀取response的內容。

當用在對preflight預檢測請求的響應中時,它指定了實際的請求是否可以使用credentials。

請註意:簡單 GET 請求不會被預檢;如果對此類請求的響應中不包含該欄位,這個響應將被忽略掉,並且瀏覽器也不會將相應內容返回給網頁。

Access-Control-Allow-Credentials: true

Access-Control-Allow-Methods

Access-Control-Allow-Methods 首部欄位用於預檢請求的響應。其指明瞭實際請求所允許使用的 HTTP 方法。

Access-Control-Allow-Methods: <method>[, <method>]*

Access-Control-Allow-Headers

Access-Control-Allow-Headers 首部欄位用於預檢請求的響應。其指明瞭實際請求中允許攜帶的首部欄位。

Access-Control-Allow-Headers: <field-name>[, <field-name>]*

HTTP 請求首部欄位

略

做記錄

參考網址

https://developer.mozilla.org/zh-CN/docs/Web/HTTP/Access_control_CORS