摘要:由華為技術大咖VS派拉軟體CTO為大家詳解雲原生架構下的身份管理平臺,構建雲安全數字身份入口。 本文分享自華為雲社區《DTSE Tech Talk | 第4期:雲原生架構下的數字身份治理實踐》,作者: 華為雲社區精選。 DTSE Tech Talk是華為雲開發者聯盟推出的技術公開課,解讀雲上前 ...

摘要:由華為技術大咖VS派拉軟體CTO為大家詳解雲原生架構下的身份管理平臺,構建雲安全數字身份入口。

本文分享自華為雲社區《DTSE Tech Talk | 第4期:雲原生架構下的數字身份治理實踐》,作者: 華為雲社區精選。

DTSE Tech Talk是華為雲開發者聯盟推出的技術公開課,解讀雲上前沿技術,暢聊開發應用實踐。專家團隊授課,答疑解惑,助力開發者使用華為雲開放能力進行應用構建、技術創新。

在本期《身份應用雲上技術架構實踐》的主題分享中,華為技術大咖VS派拉軟體CTO,帶來雲原生架構下的身份管理平臺,為企業、機構、開發者構建雲安全數字身份入口,賦能用戶全場景下的數字身份治理與鏈接服務。

從自動化發佈、雲上運維和安全,解析上雲架構實踐

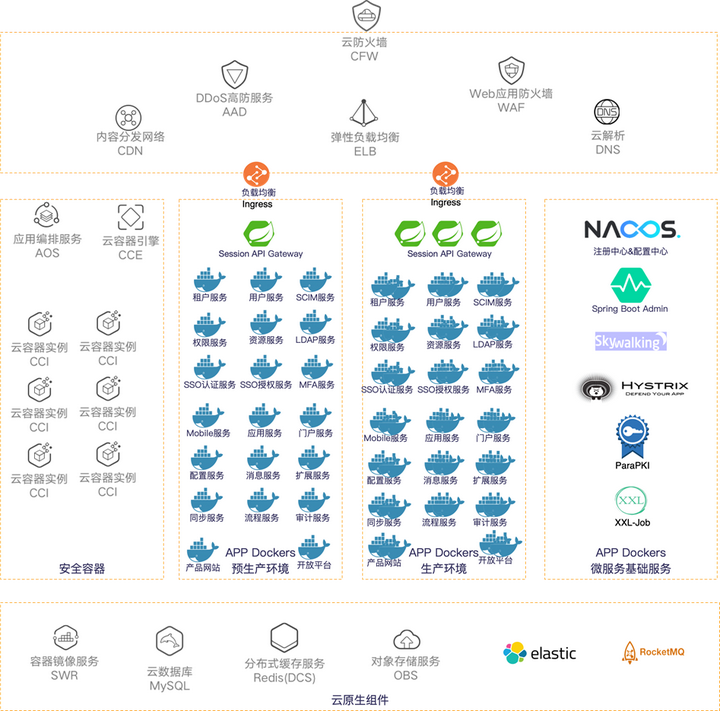

上圖為身份管理平臺的架構圖,平臺在架構方面大規模使用華為云云原生組件,以及網路、安全、k8s平臺、中間件等產品。通過實踐應用雲原生產品,企業僅需關註業務即可,無需關註產品本身。為加速產品迭代,平臺底層由華為雲提供專業的服務,如容器鏡像服務、雲資料庫MySQL、分散式緩存服務等。

在開發過程中,派拉採用基於Spring Cloud的微服務體系進行架構,用戶的訪問首先會經過華為雲組件保障流量的安全和負載均衡,並經過K8s的Ingress組件後進入到服務空間,在微服務網關Spring Cloud Gateway組件對接用戶的訪問進行驗證並分發到具體的業務微服務中。微服務網關作為唯一對外暴露的服務,也是唯一一個有Session狀態的服務,其他都為無狀態服務。對於微服務的治理全面採用Spring Cloud體系進行統一管理,包括Nacos作為微服務註冊中心和配置中心,Spring Boot Admin對微服務進行監控,Hystrix做降級和熔斷及故障隔離,XXL-Job作為分散式任務管理,還有自研的ParaPKI服務管理證書和密鑰。

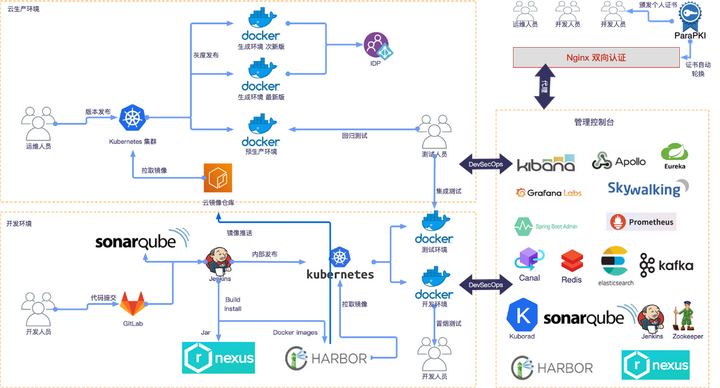

在雲上自動化發佈實踐方面,採用雲下開發測試,雲上驗收發佈模式進行產品迭代的方式。產品發佈過程中全面擁抱DevOps,並融入零信任安全理念建立DevSecOps開發模式。利用自研的獨立pki服務,可以控制每一個用戶的後臺訪問許可權時間。而且在整個身份安全保護開發運維的過程中,以及各種工具的使用上,派拉將安全一直貫穿整個研發體系。

雲下產品開發和測試環境運行IDC機房中,利用零信任產品,開發和測試人員從辦公網或家庭網能安全的接入開發測試環境,所有的代碼提交都通過流水線自動化編譯打包上傳到Nexus和Harbor中,再通過自動化發佈能力在開發和測試環境中K8s上進行版本發佈,通過測試後的產品版本根據流程觸發提交鏡像到華為雲容器管理組件。保證從代碼提交後打包的製品在各個環境下的一致性,減少質量問題逃逸。另外對於K8s、微服務、中間件的管理平臺的認證和操作的安全性是一個很大的挑戰,我們通過Nginx從網路上隔離運維和開發人員直接訪問管理平臺,所有人必須通過mTLS才能連接管理平臺,並通過ParaPKI為運維開發人員分配合適許可權的個人證書,從身份、許可權、時效性來保護管理平臺的操作。

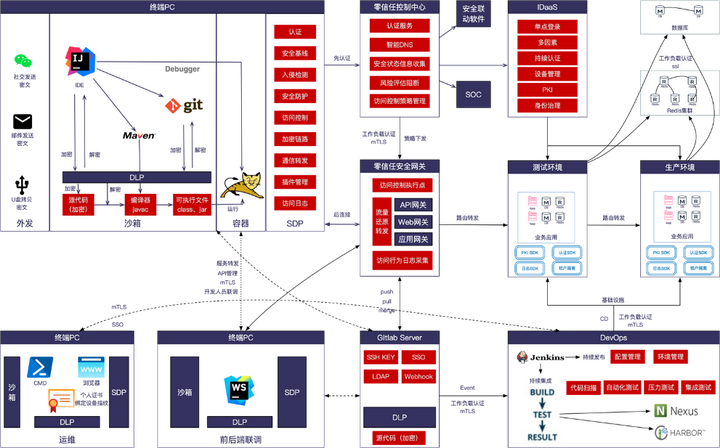

由於網路邊界的消失,對於傳統從內網網路邊界的安全訪問模型,已經無法適應雲原生時代,在雲上運維架構和安全實踐中,派拉基於零信任理念,通過先認證後鏈接的方式,保障端到服務、端到端、服務到服務的全鏈路網路安全。實現全面啟用mTLS,凡是網路傳輸的數據一律加密,通過零信任網關代理所有對外服務,基於沙箱技術保護客戶端自身安全,最終完成整合全鏈路網路、數據、身份及許可權的安全一體化方案。最終保證從開發階段代碼安全、前後端調試安全、到產品運維安全,最後到產品發佈服務內部調用方面的一個全面防護。

在實踐應審盡審理念方面,派拉通過日誌組件審計所有通過網關的用戶訪問數據,並存儲到ES中,結合大數據和AI的能力對用戶的所有訪問行為進行分析,結合用戶的許可權策略來持續的控制用戶行為風險,及時發現風險並啟用二次強認證來緩解風險。另外,派拉開發了獨立的日誌審計服務,完全自定義化的配置客戶實際需要的日誌查詢和報表分析的業務。

上雲業務實踐的4個關鍵點

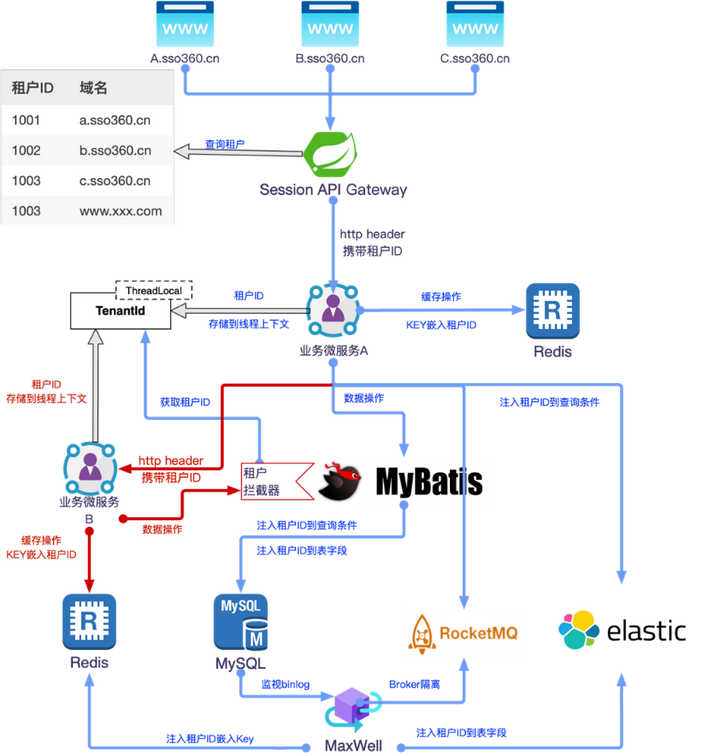

多租戶能力是SaaS服務的基礎能力,通過多租戶用一套資源為多個客戶提供雲上服務,進而發揮資源的重覆利用產生效率。派拉從功能變數名稱開始進行租戶隔離,租戶訪問進入服務開始對Redis、elastic、MySQL、對象存儲全域的多租戶隔離,最大程度保證由租戶產生的數據所有權歸於租戶。未來,派拉與華為雲將一起去推動多租戶開源組件在開源社區上的貢獻。

接下來,準備進行更細粒度的多租戶隔離能力,根據租戶體量和優先順序來決定租戶對於資源占用量的隔離,從網路帶寬、容器計算資源到資料庫存儲等中間件的優先響應,都可以基於租戶的優先順序進行隔離和分配,不僅如此還可以對關鍵租戶提高更加高的體驗。

作為一款SaaS化的身份管理產品,充分使用了緩存、隊列、事件機制保障強大的高可用高併發能力,管理所有租戶的用戶數據,是所有用戶的第一入口。

在大量的用戶註冊請求進入服務後,通過MQ隊列機制進行排隊消費,達到削峰的效果。用戶註冊完成後同樣通過隊列機制調用消息通知服務來降低通用業務服務的壓力,保障各個微服務的業務處理能力。

用戶註冊完成入庫後通過Maxwell組件監聽資料庫的binlog文件,對新創建的用戶推送到Redis緩存和ES中,從而為更加高併發要求登錄業務提供保障。

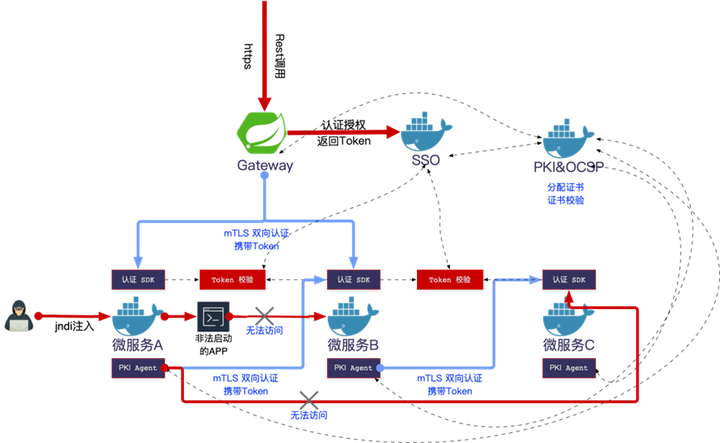

在安全架構方面,利用原子化微服務架構進行設計,通過基於身份和公鑰技術設計的工作負載安全保障能力,並結合微服務的邊車模式,在不幹擾業務代碼的情況下把安全能力通過Java agent技術載入到容器服務中,即使單個服務由於未知漏洞被黑客攻破後,也無法橫向移動到其他並行運行的服務,最終控制威脅最小化。

用戶的訪問首先會經過Gateway對用戶的身份和許可權進行校驗,合法的用戶會被頒發一個身份Token,這個Token會附加到Http Header中透傳到後續的服務中,每個服務接受到上一個服務的請求時,必須經過兩層認證訪問,第一基於mTLS技術對請求主體的設備或服務的身份合法性校驗,第二從http請求頭中的Token來對訪問者的身份和許可權校驗;並持續在調用鏈路中的每個服務中都會進行校驗,保障了全鏈路的身份和數據安全。

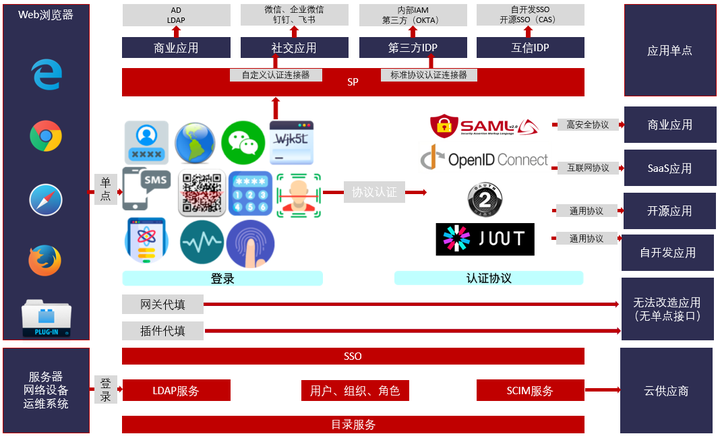

統一單點登錄,用戶只需登錄一次即可訪問多個業務系統無需重覆登錄,雖然看似簡單的功能其內部邏輯極其複雜,從如何安全驗證用戶憑據,保障用戶身份不被冒用,到用戶在多個系統游走過程中,如何把合法身份和許可權信息在多個業務系統中安全傳遞。

結合產品可支持的多種認證方式和多種認證協議,以身份管理系統為IDP為各個業務系統集成完成單點授權和認證,也支持身份管理系統為SP通過認證代理到其他第三方的身份認證中心IDP去認證,實現多認證中互信能力。

當用戶登錄平臺時,平臺會記錄用戶的登錄信息,根據用戶行為進行持續風險識別,結合不同的認證方式在不同場景或風險級別調用不同強度的認證能力。

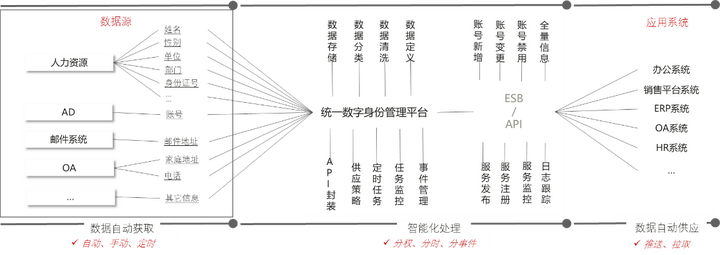

統一的身份治理更加的複雜,不僅涉及到各種身份同步和許可權治理的技術,還需要與客戶各種業務系統中的實際業務相結合,制定身份和許可權治理的指導原則。最終才能做到在用戶只登錄一次後,完全無障礙的在各個業務系統中安全可靠的處理其業務。

相關鏈接地址:

應用開發文檔:https://support.developer.huaweicloud.com/doc/zh-cn_topic_0000001321416345-0000001321416345

參考示例代碼:https://gitee.com/HuaweiCloudDeveloper

問題咨詢和專家服務預約(需註冊華為雲賬號):https://support.developer.huaweicloud.com/feedback/?ticket=ST-5385866-mPu9vjwIeAGISrz1rXBAdwt7-sso