Windows歷年高危漏洞介紹和分析 一、漏洞介紹: 1.漏洞: <1>.漏洞:是影響網路安全的重要因素; <2>.漏洞利用:成為惡意攻擊的最常用手段; <3>.漏洞攻擊:產業化、低成本化、手段多樣化、低門檻趨勢; <4>.信息化時代:無論個人/企業,都面臨嚴峻的漏洞威脅; <5>.Windows、 ...

Windows歷年高危漏洞介紹和分析

一、漏洞介紹:

1.漏洞:

<1>.漏洞:是影響網路安全的重要因素;

<2>.漏洞利用:成為惡意攻擊的最常用手段;

<3>.漏洞攻擊:產業化、低成本化、手段多樣化、低門檻趨勢;

<4>.信息化時代:無論個人/企業,都面臨嚴峻的漏洞威脅;

<5>.Windows、Office、IE、Edge、Flash等高危漏洞頻繁曝光。

2.Windows漏洞:

<1>.MS08-067 RCE漏洞;

<2>.MS12-020 DoS/藍屏/RCE漏洞;

<3>.MS15-034 HTTP sys RCE漏洞;

<4>.MS16-114 SMB RCE;

<5>.2017年:WannaCry勒索病毒、MS17-010 Eternal Blue永恆之藍漏洞、Meltdown/Spectre CPU特性漏洞、黑客奧斯卡神洞、公式編輯器漏洞、CVE-2017-7269 IIS RCE漏洞;

<6>.2018年:幽靈、CPU熔斷、震網3、412掛馬風暴;

<7>.2019年:CVE-2019-0708 Remote Desktop RCE漏洞;

二、圖表查看漏洞走勢

1.近幾年,Windows漏洞提交數量呈現逐年上漲趨勢。2018年、2019年,爆發期,對網路安全行業極其考驗的年份。

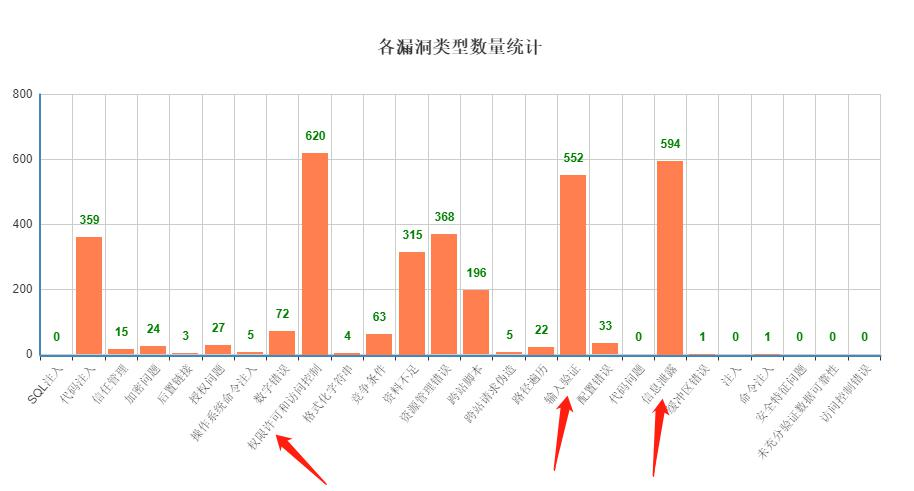

2.Microsoft產品漏洞分類統計:

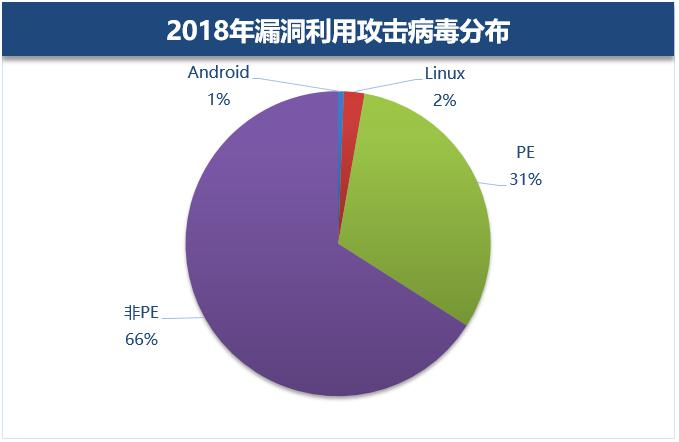

3.Windows漏洞攻擊和利用:病毒分佈&被利用的漏洞分佈:非PE(郵件釣魚Office巨集病毒、腳本類),更難被檢測,占比66%:

三、Windows歷年著名高危漏洞

Windows每一次被披露公開,爆發的高危漏洞,在整個社會都會引起軒然大波,影響各個行業,皆因Windows視窗系統應用與各個生產服務領域。

1.MS08-067(CVE-2008-4250):

<1>.漏洞信息:

MS08-067(CVE-2008-4250),具有里程碑意義的一個Windows SMB漏洞,影響深遠,是最經典的漏洞之一。在2017年Shadow Brokers泄露的黑客利用程式里,就有MS08-067漏洞,MS08-067(CVE-2008-4250)是典型的

Windows緩衝區溢出漏洞。那時候,Windows的記憶體堆棧保護(ASLR技術)還沒成熟。

漏洞是通過MS RPC over SMB通道(PIPE)調用Server服務程式中的NetPathCanonicalize函數觸發造成的。NetPathCanonicalize函數在遠程訪問其他主機時,會調用NetpwPathCanonicalize函數,對遠程訪問的路徑進行規範

化,而在NetpwPathCanonicalize函數中存在的邏輯錯誤,造成棧緩衝區可被溢出,最終RCE(remote command/code execute)。

造成大面積影響,可取得SYSTEM許可權,完全控制Windows,製造蠕蟲病毒、勒索病毒、遠控木馬等惡意攻擊。

<2>影響的組件:svchost.exe netapi32.dll。

<3>.官方公告:

https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2008/ms08-067

https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE2GDlB

<4>.檢查補丁:

wmic qfe GET hotfixid | findstr /C:"KB958644"

2.MS17-010(KB4012212):

<1>.漏洞信息:

多個Windows SMB遠程執行代碼(RCE)漏洞,當 Microsoft伺服器消息塊 1.0 (SMBv1,文件共用協議漏洞)伺服器處理某些請求時,存在多個遠程執行代碼漏洞。成功利用這些漏洞的攻擊者可以獲取在目標系統上執行代

碼的能力。為了利用此漏洞,在多數情況下,未經身份驗證的攻擊者可能向目標SMBv1伺服器發送經特殊設計的數據包。

近兩年來, “永恆之藍”漏洞已經成為被利用程度最高的安全漏洞之一 ! 惡意攻擊利用“永恆之藍”漏洞,主動傳播蠕蟲式勒索病毒,“永恆之藍”(WannaCry)開啟了勒索病毒的新時代。

註:WannaCry勒索病毒,惡意攻擊者利用The Shadow Brokers釋放的永恆之藍漏洞進行勒索病

毒、蠕蟲傳播,在全世界範圍內超過23萬台主機感染。目前還存在變種病毒。 、

<2>.影響範圍:

Windows XP、2003、Windows7、Windows Server 2008 R2、Windows8.1、Windows Server2012、Windows10、Windows Server 2016

<3>.表現:感染勒索病毒,文件損毀。

<4>.官方公告:

https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010

<5>.檢查補丁:

wmic qfe GET hotfixid | findstr /C:"KB4012212"

3.CVE-2018-8174/CVE-2018-8893:IE雙殺0day,高危漏洞:

<1>.漏洞信息:

Word文檔通過CVE-2017-0199的OLE Autolink漏洞利用方式嵌入惡意網頁,所有的漏洞利用代碼和惡意載荷都通過遠程的伺服器載入;中招用戶點擊打開誘餌文檔後,首先Word進程將訪問遠程的IE vbscript 0day(CVE-

2018-8174)網頁,漏洞觸發後將執行Shellcode,然後再發起多個請求從遠程的伺服器獲取payload數據解密執行;Payload在執行的過程中word進程會在本地釋放3個DLL後門程式,通過powershell命令和rundll32命令分別執行安裝後門

程式,後門的執行過程使用了公開的UAC繞過技術,並利用了文件隱寫技術和記憶體反射載入的方式來避免流量監測和實現無文件落地載入。

利用該0day漏洞,對IE內核瀏覽器和Office進行APT攻擊(e.g. APT-C-06組織,針對中國政府、科研、外貿領域,長期蟄伏,監控);最新版本的IE瀏覽器及使用了IE內核的應用程式。用戶在瀏覽網頁或打開Office文檔時都

可能中招,最終被黑客植入後門木馬完全控制電腦。

利用多次UAF(Use After Free 釋放重引用漏洞)來完成類型混淆,通過偽造數組對象完成任意地址讀寫,最終通過構造對象後釋放來獲取代碼執行。代碼執行並沒有使用傳統的ROP(Return orientedProgramming(面向返回的

編程))或者GodMode(NT6系統中隱藏的一個簡單的文件夾視窗包含了幾乎所有系統的設置),而是通過腳本佈局Shellcode來穩定利用。

<2>.官方介紹:

<3>.檢查補丁:

wmic qfe GET hotfixid | findstr /C:"KB4134651"

<4>.因一代補丁並未完全解決問題,衍生的新漏洞:

CVE-2018-8242,IE雙殺,二代0day漏洞;

CVE-2018-8373,IE雙殺,三代0day漏洞;

4.CVE-2019-0708:

<1>.漏洞信息:

2019年5月14日,Windows遠程桌面服務(Remote Desktop Services,TCP/UDP 3389 RDP)存在嚴重安全漏洞(破壞力巨大),利用預身份驗證,無需用戶授權,執行任意代碼(RCE),安裝後門,查看、篡改隱私數

據,創建擁有完全用戶許可權的新賬戶等攻擊行為,可完全控制目標的電腦。可利用該漏洞製作堪比2017年席卷全球的WannaCry類蠕蟲病毒,進行大規模傳播、破壞;

<2>.影響系統版本:

Windows XP(KB4500331)、Windows 2003(KB4500331)、Vista(KB4499180)、2008/2008 R2( KB4499180)、Windows 7(KB4499175)。

<3>.官方信息:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

<4>.免費檢測工具:

https://free.360totalsecurity.com/CVE-2019-0708/detector_release.zip

<5>.漏洞檢測:

wmic qfe GET hotfixid | findstr /C:"KB4499175"

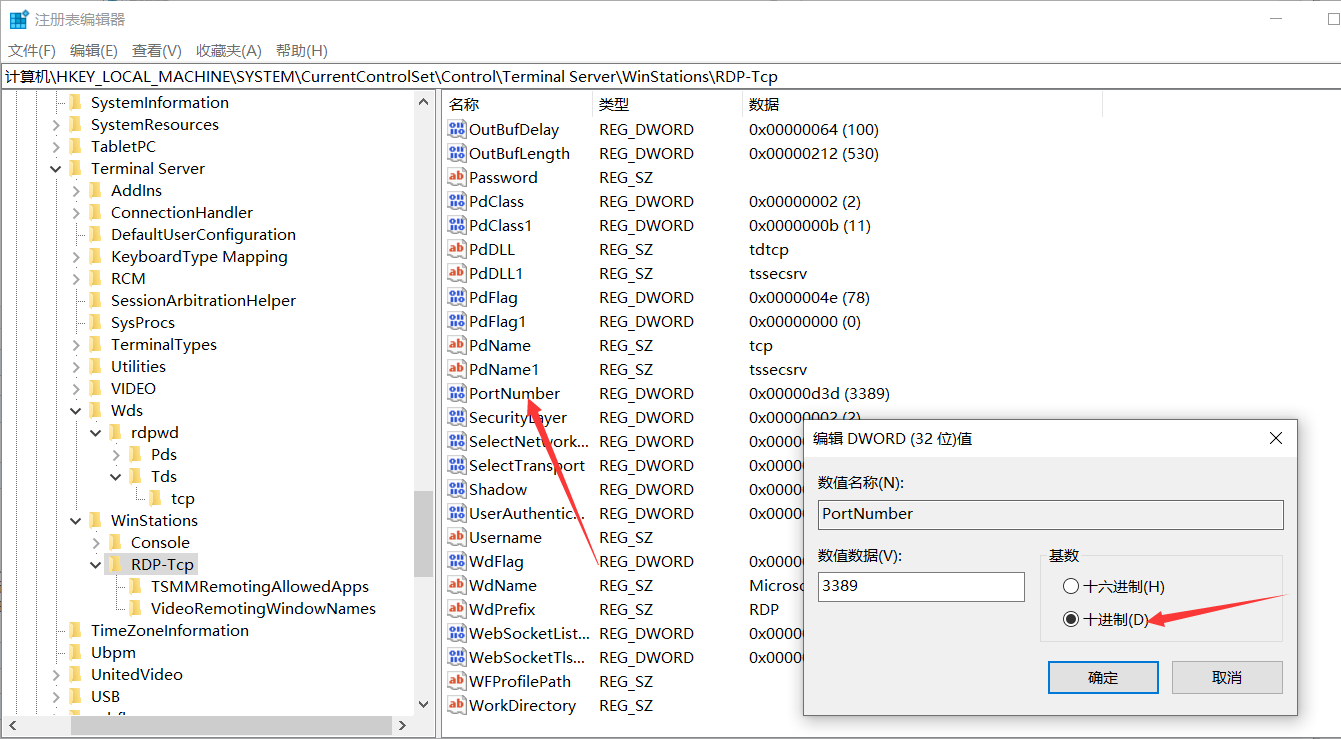

註:打開Windwos命令行界面,輸入"regedit"打開註冊表 -->按照如下兩種方式即可查看和修改埠號:

註:文中所有的檢測補丁是否存在的指令 :wmic qfe GET hotfixid | findstr /C:"X",若指令存在則會反彈補丁"X",否則不顯示。