eval是Python的一個內置函數,這個函數的作用是,返回傳入字元串的表達式的結果。想象一下變數賦值時,將等號右邊的表達式寫成字元串的格式,將這個字元串作為eval的參數,eval的返回值就是這個表達式的結果。 python中eval函數的用法十分的靈活,但也十分危險,安全性是其最大的缺點。本文從 ...

eval是Python的一個內置函數,這個函數的作用是,返回傳入字元串的表達式的結果。想象一下變數賦值時,將等號右邊的表達式寫成字元串的格式,將這個字元串作為eval的參數,eval的返回值就是這個表達式的結果。

python中eval函數的用法十分的靈活,但也十分危險,安全性是其最大的缺點。本文從靈活性和危險性兩方面介紹eval。

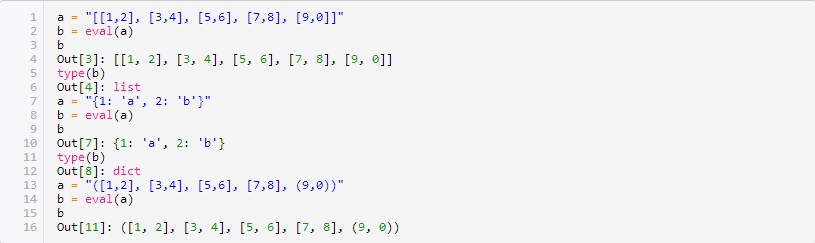

1、強大之處

舉幾個例子感受一下,字元串與list、tuple、dict的轉化。

強大吧,給個字元串給eval,eval給你一個表達式返回值。

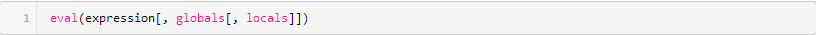

eval的語法格式如下:

expression : 字元串

globals : 變數作用域,全局命名空間,如果被提供,則必須是一個字典對象。

locals : 變數作用域,局部命名空間,如果被提供,可以是任何映射對象。

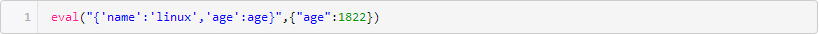

結合globals和locals看看幾個例子

傳遞globals參數值為{“age”:1822},

輸出結果

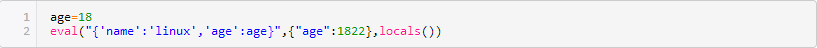

再加上locals變數

根據上面兩個例子可以看到當locals參數為空,globals參數不為空時,查找globals參數中是否存在變數,並計算。

當兩個參數都不為空時,先查找locals參數,再查找globals參數,locals參數中同名變數會覆蓋globals中的變數。

2、危險之處

eval雖然方便,但是要註意安全性,可以將字元串轉成表達式並執行,就可以利用執行系統命令,刪除文件等操作。

假設用戶惡意輸入。比如:

eval("__import__('os').system('ls /home/pythontab.com/www/')")

那麼eval()之後,你會發現,當前文件夾文件都會展如今用戶前面。這句其實相當於執行了

os.system('ls /home/pythontab.com/www/')

那麼繼續輸入:

eval("__import__('os').system('cat /home/pythontab.com/www/test.sql')")

代碼都給人看了。

再來一條刪除命令,文件消失。比如

eval("__import__('os').system('rm /home/pythontab.com/www/test.data')")

所以使用eval,一方面享受他的了靈活性同時,也要註意安全性。