一、ebtables 是什麼? ebtables和iptables類似,都是Linux系統下網路數據包過濾的配置工具。 為什麼叫 配置工具 呢? 是因為他們只制定規則,具體的實施者是內核!也就是說過濾功能是由內核底層提供支持的,這兩個工具 只是負責制定 ...

一、ebtables 是什麼?

ebtables和iptables類似,都是Linux系統下網路數據包過濾的配置工具。

為什麼叫配置工具呢?

是因為他們只制定規則,具體的實施者是內核!也就是說過濾功能是由內核底層提供支持的,這兩個工具只是負責制定過濾的rules。

二、ebtables 的用途?

ebtables就是乙太網橋防火牆,乙太網橋工作在數據鏈路層,ebtables主要用來過濾數據鏈路層數據包。

ebtables 能過濾橋接流量。

三、ebtables 的工作原理

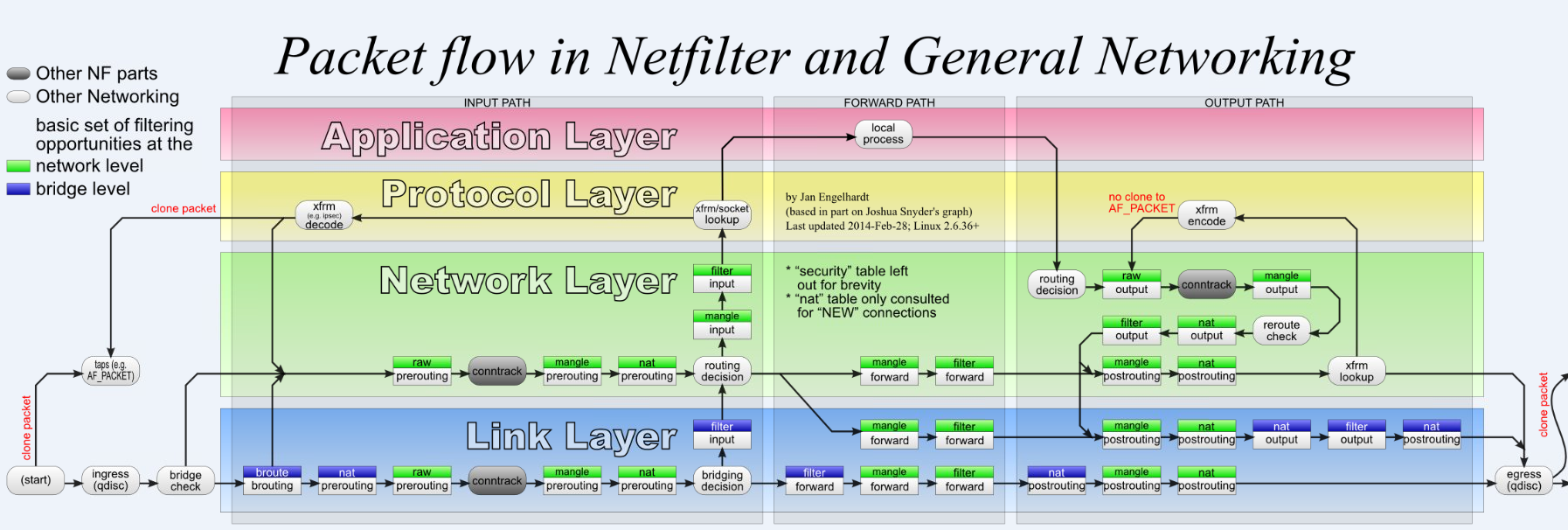

ps : ebtables的主要工作的就是過濾,同iptables,ebtables也有多個過濾節點,通過過濾節點來說明工作原理

1. 過濾時機

數據包從進入到離開系統,要經過PreRoute,Input,Forward,PostRoute,Output這五個階段。每個階段中包括了一些節點,每個節點就是一個過濾時機。當數據包行進到某個節點時,系統就是檢測對應節點的過濾規則併進行過濾。

- prerouting:數據進來還未查詢路由表之前的規則。

- input:由外部發往用戶空間內部的規則。(

說直白點就是負責過濾目標地址是本機的數據包) - forward:不進入用戶空間,進行路由轉發的規則。(負責轉發流經主機但不進入本機的數據包)

- postrouting:查詢完路由表後,將要轉發的規則。

- output:由用戶空間內部發往外部的規則。(負責處理本機發出的數據包)

註意:ebtables每個階段的的過濾時機都比iptables要早。(這個不是絕對的從本機上層下來的報文經過postrouting是先ip再eb)

2、使用方法

ps : 主要講解過濾原理與配置

ebtables的配置分為表、鏈和規則三級。

- 表

表是內置且固定的,共有三種: filter, nat, broute,用-t選項指定。最常用的就是filter了,所以不設-t時預設就是這個表。

filter過濾本機流入流出的數據包是預設使用的表,nat用於地址轉換-mac地址,broute用於乙太網橋-產生一個橋路器。 - 鏈(chains)

鏈有內置和自定義兩種 。不同的表內置的鏈不同,這個從數據包的流程圖中就可以看出來。所謂自定義的鏈也是掛接在對應的內置鏈內的,使用-j讓其跳轉到新的鏈中。如果乙太網幀沒有匹配到當前的規則,就會去檢查下一個規則。(實例見使用場景介紹) 規則也叫目標(targets)

每個鏈中有一系列規則,每個規則定義了一些過濾選項。每個數據包都會匹配這些項,一但匹配成功就會執行對應的動作。

所謂動作,就是過濾的行為了。有四種,ACCEPT,DROP,RETURN和CONTINUE。

詳解一下:

當幀匹配一個規則(rule)時,下一個動作(action)由target指定。targets由四個:

- ACCEPT:意味著讓一個幀通過

- DROP:意味著幀已經被dropped。註意:在BROUTING chain中,1、2有特殊的意思

- CONTINUE:意味著下一個規則(rule)將被檢查

- RETURN:意味著停止遍歷此鏈,併在前一個調用鏈的下一條規則中恢復。其實就是退出,和代碼中的

continue差不多,這裡就是退出在此鏈繼續遍歷,直接進行後續操作 (詳見下文使用場景中的ruturn使用)

四、ebtables 的使用場景

ps:這裡主要是對linux設備使用ebtables的場景進行分析,以便於能更清晰明瞭的理解過濾的概念

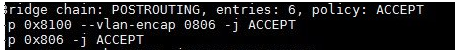

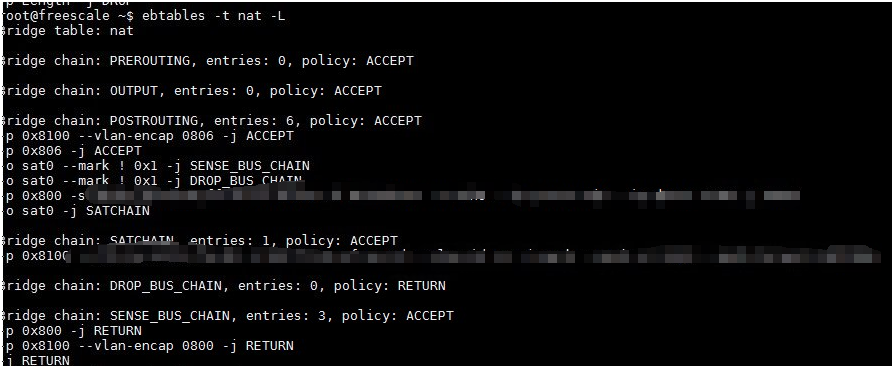

1. 在後臺輸入命令:ebtables nat -t 查看nat表

詳細分析:

- -p:指明使用的協議類型

- --vlan-encap 0806 帶vlan的arp

VLAN Tag中的一個欄位,IEEE 802.1q協議規定該欄位的取值為0x8100

0806:0806指的是後面的數據是屬於arp包的所以上述命令的意思就是:

- 允許帶vlan的qrp包通過

- 允許arp包通過

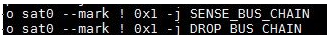

2、自建鏈講解

詳細分析:

上述指令就是將sat0出的且標記不為0x1的報文轉到自建鏈SENSE_BUS_CHAIN中處理

-o:指明從那片網卡出去

註意:這也就是我們前面提到的自定義的鏈也是掛接在對應的內置鏈內,此處自建鏈“SENSE_BUS_CHAIN”就掛載內置鏈POSTROUTING中。

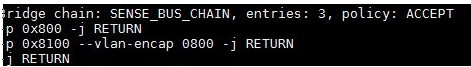

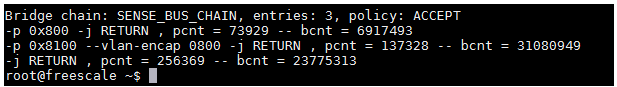

3、return的使用

詳細分析:

說明:報文從POSTROUTING鏈轉到自建鏈處理,先閱讀一下指令

- IP協議的報文執行return

- 帶VLAN的IP協議執行return

- 執行return

分析:3個retrun 一眼看過去,毫無意義。所有報文即使不走前兩個也會在第三個return。為什麼要這麼做呢?這裡主要是為了計數區分IP和非IP報文

附:乙太網幀結構的TYPE欄位為:0x0800, 表示該幀是IP協議

五、ebtables 的常用命令

Ebtables使用規則如下:

ebtables [-t table] -[ADI] chain rule-specification [match-extensions] [watcher-extensions]

-t table :一般為FORWARD鏈。

-ADI:A添加到現有鏈的末尾;D刪除規則鏈(必須指明規則鏈號);I插入新的規則鏈(必須指明規則鏈號)。

-P:規則表的預設規則的設置。可以DROP,ACCEPT,RETURN。

-F:對所有的規則表的規則鏈清空。

-L:指明規則表。可加參數,--Lc,--Ln

-p:指明使用的協議類型,ipv4,arp等可選(使用時必選)詳情見/etc/ethertypes

--ip-proto:IP包的類型,1為ICMP包,6為TCP包,17為UDP包,在/etc/protocols下有詳細說明

--ip-src:IP包的源地址

--ip-dst:IP包的目的地址

--ip-sport:IP包的源埠

--ip-dport:IP包的目的埠

-i:指明從那片網卡進入

-o:指明從那片網卡出去

Ebtables基本命令

有了上面的簡單介紹,再熟悉一些基本命令就可以使用了。

1. 列表:

ebtables -L

ebtables -L –Lc , 查看各rule的匹配次數以及位元組數

2. 新建/刪除鏈

ebtables -N

ebtables -X

3. 新建規則

ebtables -A

[rules]有幾種

-s 源MAC -d 目標MAC -i 入介面 -o 出介面

命令示例:

ebtables -P FORWARD ACCEPT

ebtables -P INPUT ACCEPT

ebtables -P OUTPUT ACCEPT

ebtables -F

ebtables -A FORWARD -p ipv4 -i eth0/eth1 --ip-proto (6/17) --ip-dst(目的IP) --ip-dport(目的埠) -j DROP

ebtables -A FPRWARD -p ipv4 -i eth0/eth1 --ip-proto (7/17) --ip-src(源IP) --ip-sport(源埠) -j DROP

參考:

https://www.xuebuyuan.com/3242711.html

https://www.cnblogs.com/balance/p/8711264.html

https://www.jianshu.com/p/79bcf09aed25