[toc] Linux許可權管理 特殊許可權 一、Linux系統特殊許可權概述 除了r(讀)、 w(寫)、 x(執行)這三種普通許可權外,在查詢系統文件許可權時會發現還有其他的許可權字母。 二、特殊許可權suid介紹 1. 許可權(4000) 在Linux系統中,每個普通用戶都可以更改自己的密碼,這是合理的設置,問 ...

目錄

Linux許可權管理---特殊許可權

一、Linux系統特殊許可權概述

除了r(讀)、 w(寫)、 x(執行)這三種普通許可權外,在查詢系統文件許可權時會發現還有其他的許可權字母。

例如:

[root@centos7 ~]# ll /usr/bin/passwd

-rwsr-xr-x. 1 root root 27832 Jun 10 2014 /usr/bin/passwd

[root@centos7 ~]# ll /usr/bin/write

-rwxr-sr-x. 1 root tty 19624 Oct 31 2018 /usr/bin/write

[root@centos7 ~]# ll /tmp/ -d

drwxrwxrwt. 7 root root 145 Jul 2 20:18 /tmp/

二、特殊許可權suid介紹

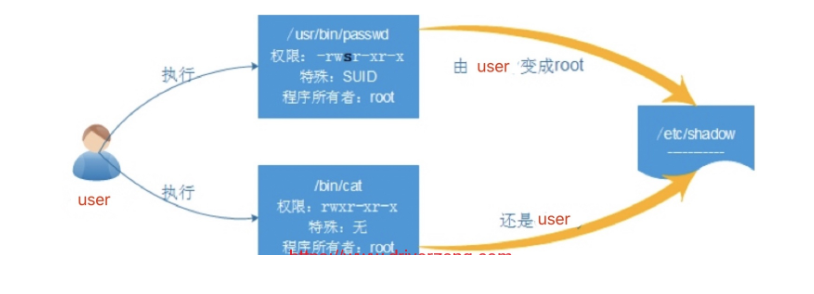

1.SUID許可權(4000)

在Linux系統中,每個普通用戶都可以更改自己的密碼,這是合理的設置,問題是,普通用戶的信息保存在 /etc/passwd文件中,用戶的密碼在 /etc/shadow 文件中,也就是說,普通用戶在更改自己密碼時,修改了 /etc/shadow 文件中的加密密碼,但是文件許可權顯示。普通用戶對這兩個文件都沒有寫許可權。

[root@centos7 ~]# ll /etc/passwd /etc/shadow

-rw-r--r--. 1 root root 997 Jul 2 10:28 /etc/passwd

----------. 1 root root 1084 Jul 2 10:28 /etc/shadow因為passwd命令有SetUID許可權,所以不能查看/etc/shadow文件內容,因為查看文件的命令,例如,cat,沒有SetUID許可權:

示例:

#創建lamp用戶

[root@centos7 ~]# useradd lamp

#給密碼1

[root@centos7 ~]# echo 1 |passwd --stdin lamp

Changing password for user lamp. #更改用戶lamp的密碼

passwd: all authentication tokens updated successfully. #所有的身份驗證令牌已經成功更新。

#切換lamp用戶

[root@centos7 ~]# su - lamp

#修改密碼,至少8位

[lamp@centos7 ~]$ passwd

#查看/etc/shadow

[lamp@centos7 ~]$ cat /etc/shadow

cat: /etc/shadow: Permission denied #沒有許可權

#給cat命令授權 SetUID 許可權

[root@centos7 ~]# chmod 4755 /bin/cat

#查看cat許可權

[root@centos7 ~]# ll /bin/cat

-rwsr-xr-x. 1 root root 48568 11月 22 2013 /bin/cat

#切換用戶

[root@centos7 ~]# su - lamp

#再次查看/etc/shadow

[lamp@centos7 ~]$ cat /etc/shadow

root:$6$TBgaEEzA$TZLUb9QLtM26nvQwjfALLeubnlg1Y1TJLiwcfYxzsZthSmTZmCkg3osOJn1rAAmTVuWsI0H.OTLVanAej2Jdl0:18067:0:99999:7:::

2.授權SUID

SUID(4000):會在屬主許可權位的執行許可權上寫個s

如果該屬主許可權位上有執行許可權,則:s

如果該屬主許可權位上沒有執行許可權,則:S

授權方式:

chmod u+s filename

chmod 4755 filename

示例:

[root@centos7 ~]# touch filename #創建文件

[root@centos7 ~]# ll filename #查看文件

-rw-r--r--. 1 root root 0 Jul 2 23:02 filename

[root@centos7 ~]# chmod u+s filename #授權許可權

[root@centos7 ~]# ll filename #查看文件

-rwSr--r--. 1 root root 0 Jul 2 23:02 filename

3.SUID總結:

1.讓普通用戶對可執行的二進位文件,臨時擁有二進位文件的屬主許可權

2.如果設置的二進位文件沒有執行許可權,那麼suid的許可權顯示就是S

3.特殊許可權suid僅對二進位可執行程式有效,其他文件或目錄則無效

註意:suid極其危險,不信可以嘗試對vim或者rm命令進行設定suid

三、特殊許可權sgid介紹

1.SGID許可權(2000)

將目錄設置為SGID後,如果在該目錄下創建文件,都將與該目錄的所屬組保持一致

[root@oldboyedu ~]# ll /bin/write

-rwxr-sr-x. 1 root tty 19624 Oct 31 2018 /bin/write2.sgid許可權設置

如果該屬組許可權位上有執行許可權,則:s

如果該屬組許可權位上沒有執行許可權,則:S

[root@centos7 ~]# chmod 2755 /tmp/test/

[root@db04 ~]# chmod g+s /tmp/test/

[root@centos7 ~]# mkdir /tmp/test/ #創建目錄

[root@centos7 ~]# ll /tmp/ #查看目錄

drwxr-xr-x. 2 root root 6 Jul 2 23:11 test

[root@centos7 ~]# chmod 2755 /tmp/test/ #許可權設置

[root@centos7 ~]# ll /tmp/ #查看目錄

drwxr-sr-x. 2 root root 6 Jul 2 23:11 test3.sgid作用:

SetGID的作用

1.針對用戶組許可權位修改,用戶創建的目錄或文件所屬組和該目錄的所屬組一致。

2.當某個目錄設置了sgid後,在該目錄中新建的文件不在是創建該文件的預設所屬組

3.使用sgid可以使得多個用戶之間共用一個目錄的所有文件變得簡單。四、特殊許可權sbit介紹

sticky(SI TI KI)粘滯,目前只對目錄有效,作用如下:

普通用戶對該目錄擁有w和x許可權,即普通用戶可以在此目錄中擁有寫入許可權,如果沒有粘滯位,那麼普通用戶擁有w許可權,就可以刪除此目錄下的所有文件,包括其他用戶簡歷的文件。但是一旦被賦予了粘滯位,除了root可以刪除所有文件,普通用戶就算有w許可權也只能刪除自己建立的文件,而不能刪除其他用戶簡歷的文件。

系統中存在的/tmp目錄是經典的粘滯位目錄,誰都有寫許可權,因此安全成問題,常常是木馬第一手跳板

1.sticky授權方法

粘滯位:

[root@oldboyedu ~]# ll -d /tmp/

drwxrwxrwt. 8 root root 105 Jul 2 10:15 /tmp/

如果該其他用戶許可權位上有執行許可權,則:t

如果該其它用戶許可權位上沒有執行許可權,則:T

授權方式:

[root@centos7 ~]# chmod 1755 /opt

[root@centos7 ~]# chmod o+t /opt2.sticky的作用:

1.讓多個用戶都具有寫許可權的目錄,並讓每個用戶只能刪自己的文件。

2.特殊sticky目錄表現在others的x位,用小t表示,如果沒有執行許可權是T

3.一個目錄即使它的許可權為"777"如果是設置了粘滯位,除了目錄的屬主和"root"用戶有許可權刪除,除此之外其他用戶都不允許刪除該目錄。

五、特殊許可權總結:

1.SUID

主要是對命令,或者二進位文件,以該二進位文件的屬主許可權來執行該文件 命令:passwd

2.SGID

主要是針對目錄進行授權,共用目錄

3.SBIT

粘滯位,即便是該目錄擁有w許可權,但是除了root用戶,其他用戶只能對自己的文件進行刪除、移動操作

一個普通用戶:zls 屬於 oldboyedu這個組

一個文件許可權:rwxrw-r-x root.oldboyedu filename1

r:讀 4

w:寫 2

x:執行 1

suid:4000

sgid:2000

t:1000六、linux許可權屬性chattr概述

1.chattr:

只有root用戶可以使用,用來修改文件系統的許可權屬性,凌駕於r w x suid sgid t 之上的許可權

chattr命令格式:[root@db04 ~]# #chattr [+-=][選項] 文件名或目錄名

設置文件屬性(許可權),針對所有用戶,包括 root

lsattr:

查看特殊許可權

chattr:

設置特殊許可權

i:鎖定文件,不能編輯,不能修改,不能刪除,不能移動,可以執行

a:僅可以追加文件,不能編輯,不能刪除,不能移動,可以執行

#+增加選項 -減少選項 =等於某個許可權

#創建文件並設置屬性

[root@centos7 ~]# touch file_a file_i

[root@centos7 ~]# lsattr file_a file_i

---------------- file_a

---------------- file_i

#設置屬性

[root@centos7 ~]# chattr +a file_a

[root@centos7 ~]# chattr +i file_i

[root@centos7 ~]# lsattr file_a file_i

-----a---------- file_a

----i----------- file_i

#a許可權,無法覆蓋寫入和刪除文件

[root@centos7 ~]# echo 111 > file_a

-bash: file_a: Operation not permitted

[root@centos7 ~]# rm -f file_a

rm: cannot remove ‘file_a’: Operation not permitted

#a許可權,只能追加,適用於日誌文件

[root@centos7 ~]# echo 111 >> file_a

[root@centos7 ~]# cat file_a

111

# i許可權,無法寫入,無法刪除

[root@centos7 ~]# echo 111 > file_i

-bash: file_i: Permission denied

[root@centos7 ~]# echo 111 >> file_i

-bash: file_i: Permission denied

[root@centos7 ~]# rm -f file_i

rm: cannot remove ‘file_i’: Operation not permitted

[root@centos7 ~]# chattr -a file100

chattr: No such file or directory while trying to stat file100

#解除限制

[root@centos7 ~]# chattr -a file_a

[root@centos7 ~]# chattr -i file_i

#再次查看文件及屬性

[root@centos7 ~]# lsattr file_a file_i

---------------- file_a

---------------- file_i

七、Linux進程掩碼umask

1.什麼是umask

當我們登錄系統之後,創建一個文件總是有一個預設許可權,比如:

目錄預設許可權:755

文件預設許可權:644

是umask設置了用戶創建文件的預設許可權

2.umask是如何改變新文件的許可權

系統預設umask為022,那麼當我們創建一個目錄時,正常情況下目錄的許可權應該是777,但是umask表示要減去的值,所以新目錄文件的許可權應該是777-022=755。至於文件的許可權也依次類推:666-022=644

3.umask涉及到的配置文件

umask涉及到的相關文件/etc/bashrc /etc/profile ~/.bashrc ~/.bash_profile

註意umask影響的範圍

shell (vim,touch) --umask--> 新文件或目錄許可權

vsftpd --umask--> 新文件或目錄許可權

samba --umask--> 新文件或目錄許可權

useradd --umask--> 用戶 HOME示例:

1.假設umask值為:022(所有位為偶數)

//文件的起始許可權值

6 6 6 - 0 2 2 = 6 4 4

2.假設umask值為:035(其他用戶組位為奇數)

//計算出來的許可權。

6 6 6 - 0 3 5 = 6 3 1 ,

如果結果是奇數,需加1,實為642

所以,在其他用戶組位再加1。

3.預設目錄許可權計算方法

7 7 7 - 0 2 2 = 7 5 5在shell進程中創建文件

#查看當前用戶的umask許可權

[root@centos7 ~]# umask

0022

[root@centos7 ~]# touch file0022

[root@centos7 ~]# mkdir dir0022

[root@centos7 ~]# ll -d file0022 dir0022/

drwxr-xr-x 2 root root 6 Jan 24 09:02 dir0022/

-rw-r--r-- 1 root root 0 Jan 24 09:02 file0022修改umask值,臨時生效,再開機會回到預設值

[root@centos7 ~]# umask 000

[root@centos7 ~]# mkdir dir000

[root@centos7 ~]# touch file000

[root@centos7 ~]# ll -d dir000 file000

drwxrwxrwx 2 root root 6 Jan 24 09:04 dir000

-rw-rw-rw- 1 root root 0 Jan 24 09:04 file000