SMB(Server Message Block)協議,服務消息塊協議。 最開始是用於微軟的一種消息傳輸協議,因為頗受歡迎,現在已經成為跨平臺的一種消息傳輸協議。 同時也是微軟歷史上出現安全問題最多的協議。 它的實現複雜,並且預設在所有windows上開放。 SMB常用的埠有兩個139和445,較 ...

SMB(Server Message Block)協議,服務消息塊協議。

最開始是用於微軟的一種消息傳輸協議,因為頗受歡迎,現在已經成為跨平臺的一種消息傳輸協議。

同時也是微軟歷史上出現安全問題最多的協議。

它的實現複雜,並且預設在所有windows上開放。

SMB常用的埠有兩個139和445,較新的操作系統會使用445埠。

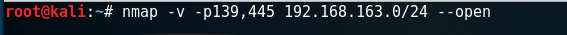

利用Nmap來掃描:

掃描某一網段上開啟139或者445埠的IP

得到結果:我開啟的Metasploitable機器:

不過,這裡開放139和445埠的並不是windows系統,而是Linux

所以我們不可以根據是否開放139和445判斷操作系統

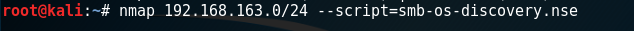

Namp中可以有針對地掃描:專門掃描和SMB相關的信息(使用腳本)

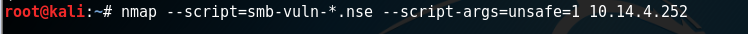

或者更直接一些,掃描是否存在SMB漏洞:

本來要使用smb-check-vulns.nse腳本,但發現出錯

這是由於從NMAP 6.49beta6開始,smb-check-vulns.nse腳本被取消了,可以這樣來取代:

Nmap確實功能齊全又強大,不過這裡還有其他針對SMB的掃描工具:未必不如Nmap

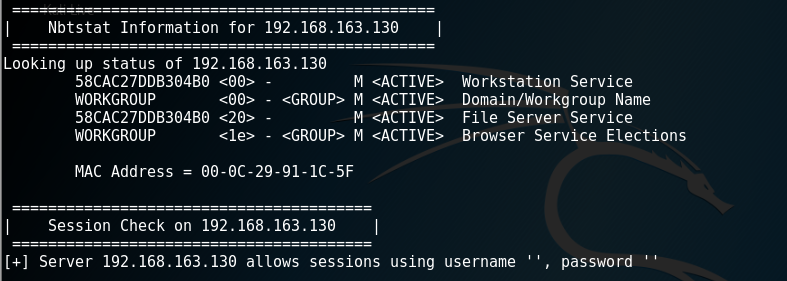

Nbtscan:

Nbtscan還有一個強大的地方:可以跨網段掃描Mac地址

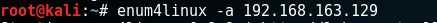

還有一個工具:enum4linux

註意:這是掃描結果最詳細的工具

比如可以掃描出是否可以建立空連接:

SMTP

SMTP掃描最主要的作用是發現目標主機上的郵件賬號。

通過主動對目標的SMTP(郵件伺服器)發動掃描。

我們如果能過得到郵箱相關信息,就可以進行社會工程學

我們首先可以使用nc去嘗試連接目標郵件伺服器,然後使用VRFYroot命令探測目標是否有root賬號

利用Nmap掃描用戶賬號:

此外我們除了掃描smtp的用戶賬號之外,還可以掃描smtp是否開放中繼,就可以使用郵件伺服器中的賬號對任意賬號發送郵件。