前言:針對WannaCrypt勒索病毒的討論和技術文章是鋪天蓋地,大量的技術流派,安全廠家等紛紛獻計獻策,有安全廠家開發各種安全工具,對安全生態來說是一個好事,但對個人未必就是好事,我們國家很多用戶是普通用戶是安全小白,如果遭遇WannaCrypt勒索軟體,我們該怎麼辦?是主動積極應對,還是被動等待 ...

前言:針對WannaCrypt勒索病毒的討論和技術文章是鋪天蓋地,大量的技術流派,安全廠家等紛紛獻計獻策,有安全廠家開發各種安全工具,對安全生態來說是一個好事,但對個人未必就是好事,我們國家很多用戶是普通用戶是安全小白,如果遭遇WannaCrypt勒索軟體,我們該怎麼辦?是主動積極應對,還是被動等待被病毒感染,這完全取決於您個人選擇,博主與該病毒對抗過一次,將一些經驗跟大家分享,希望能對您有所幫助!

一、WannaCry/Wcry 病毒的介紹及其原理

1、病毒介紹及其原理

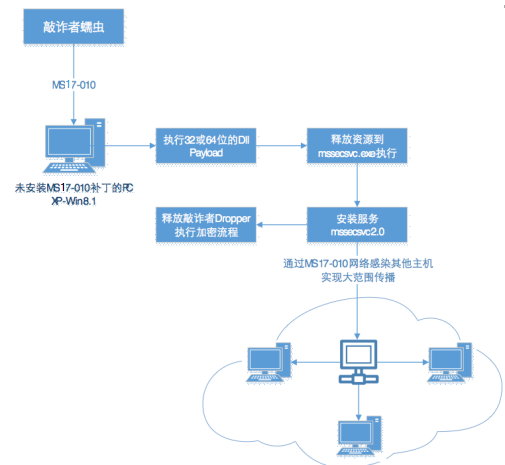

2017年5月12日起, 全球性爆發基於Windows網路共用協議進行攻擊傳播的蠕蟲惡意代碼, 經研究發現這是不法分子通過改造之前泄露的NSA黑客武器庫中“永恆之藍”攻擊程式發起的網路攻擊事件。“永恆之藍”通過掃描開放445文件共用埠的Windows電腦甚至是電子信息屏,無需用戶進行任何操作,只要開機聯網,不法分子就能在電腦和伺服器中植入勒索軟體、遠程式控制制木馬、虛擬貨幣挖礦機等一系列惡意程式。

利用445文件共用埠實施破壞的蠕蟲病毒,曾多次在國內爆發。因此,運營商很早就針對個人用戶將445埠封閉,但是教育網並未作此限制,仍然存在大量開放的445埠。據有關機構統計,目前國內平均每天有5000多臺電腦遭到NSA“永恆之藍”黑客武器的遠程攻擊,教育網已成重災區!

WannaCrypt勒索病毒原理分析筆者再次就不贅述了,詳細情況請參閱WanaCrypt0r勒索蠕蟲完全分析報告(http://bobao.360.cn/learning/detail/3853.html)。

2、病毒感染的三個時間段

(1)病毒感染初階段

病毒從未知渠道進入網路,病毒開始攻擊內網某台主機,對電腦存在漏洞電腦進行攻擊,成功後釋放mssecsvc.exe文件,並連接固定url(54.153.0.145)

① 如果連接成功,則退出程式

② 連接失敗則繼續攻擊

(2)病毒感染中階段

接下來蠕蟲開始判斷參數個數,小於2時,進入安裝流程;大於等於2時,進入服務流程

(3)病毒感染後階段

對磁碟文件進行加密處理,出現勒索軟體界面。

二、WannaCry/Wcry 病毒的發現其處理

1、病毒感染前預防策略(如果你已感染病毒請忽略,且迅速向下瀏覽)

(1)採用文章後續部分135、139、445等埠加固方法加固。

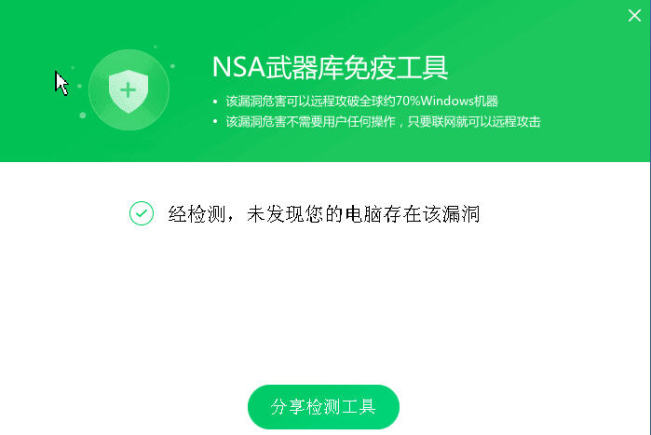

(2)也可使用360的NSA武器免疫工具檢測電腦是否存在漏洞,在windows2003SP1虛擬機中進行檢測顯示無漏洞。

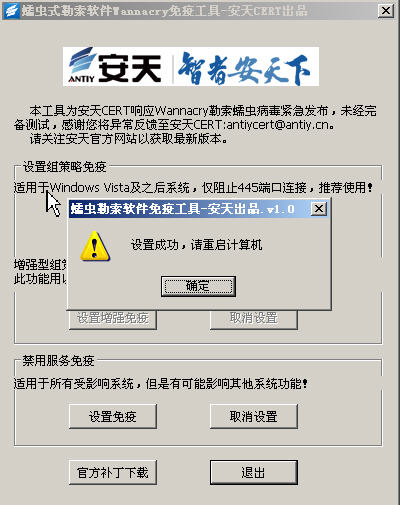

(3)使用安天免疫工具進行檢測和設置,按照運行結果進行設置即可。

2、病毒正在感染(本文著重處理時段)

病毒正在感染時特征:通過netstat -an命令查看,如果系統出現大量的445連接,說明肯定存在病毒,可以使用以下辦法進行殺毒,同時拔掉網線!(另外一種方法就是通過kali等linux啟動盤去清除病毒也可以,然後通過U盤直接備份資料)

2.1 設置查看文件選項

① 由於病毒設置了隱藏屬性,正常情況下無法查看該文件,需要對文件查看進行設置,即在資源管理器中單擊“工具”-“文件夾選項”。

② 去掉“隱藏受保護的操作系統文件(推薦)”、選擇“顯示隱藏的文件、文件夾和驅動器”、去掉“隱藏已知文件類型的擴展名”,即可查看在windows目錄下的病毒隱藏文件。

2.2 發現病毒

(1)文件名稱及大小

本次捕獲到病毒樣本文件三個,mssecsvc.exe、qeriuwjhrf、tasksche.exe,根據其md5校驗值,tasksche.exe和qeriuwjhrf文件大小為3432KB,mssecsvc.exe大小為3636KB。

(2)md5校驗值

使用md5計算工具對以上三個文件進行md5值計算,其md5校驗值分別如下:

tasksche.exe 8b2d830d0cf3ad16a547d5b23eca2c6e

mssecsvc.exe 854455f59776dc27d4934d8979fa7e86

qeriuwjhrf: 8b2d830d0cf3ad16a547d5b23eca2c6e

(3)查看病毒文件

① 系統目錄查看

文件一般位於系統盤下的windows目錄,例如c:\windows\,通過命令提示符進入:

cd c:\windows\

dir /od /a *.exe

② 全盤查找

dir /od /s /a tasksche.exe

dir /od /s /a mssecsvc.exe

③ 病毒現象

通過netstat –an命令查看網路連接,會發現網路不停的445 對外發送SYN_SENT包。

④ 病毒服務

通過Autoruns安全分析工具,可以看到在服務中存在“fmssecsvc2.0”服務名稱,該文件的時間戳為2010年11月20日17:03分。

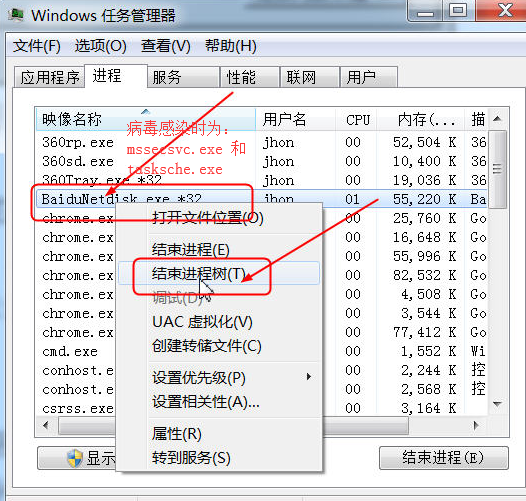

2.3 結束進程

通過任務管理器,在任務欄上右鍵單擊選擇“啟動任務管理器”,從進程中去查找mssecsvc.exe和tasksche.exe文件,選中mssecsvc.exe和tasksche.exe,右鍵單擊選擇“結束進程樹”將病毒程式結束,又可能會反覆啟動,結束動作要快。以上三個文件一般位於c:\windows目錄。

我在病毒感染期間沒有截圖,以下圖代替

2.4 刪除程式

到windows目錄將三個文件按照時間排序,一般會顯示今天或者比較新的時期,將其刪除,如果進程結束後,又啟動可來回刪除和結束。直到將這三個文件刪除為止,清空回收站,有可能到寫本文章的時候,已經有病毒變體,但方法相同,刪除新生成的文件。

2.5 再次查看網路

① 使用netstat –an 命令再次查看網路連接情況,無對外連接情況,一切恢復正常。

② 可以使用安全電腦下載安全工具Autoruns以及ProcessExplorer,通過光碟刻錄軟體,到感染病毒電腦中進行清除病毒!軟體下載地址:

https://download.sysinternals.com/files/Autoruns.zip

https://download.sysinternals.com/files/ProcessExplorer.zip

③ 註意,本文所指清除病毒是指勒索軟體還未對系統軟體進行加密!如果在桌面出現黃色小圖標,桌面背景有紅色英文字體顯示(桌面有視窗彈出帶鎖圖片,Wana Decryptor2.0),這表明系統已經被感染了。

3、病毒已經感染

如果系統已經被病毒感染,則下載RansomRecovery (http://dl.360safe.com/recovery/RansomRecovery.exe )進行恢復。

三、安全加固(非常重要,防止病毒再次複發)

1、關閉445埠

(1)手工關閉

① 在命令提示符下輸入“regedit”,依次打開“HKEY_LOCAL_MACHINE”-“System”-“Controlset”“Services”-“NetBT”-“Parameters”,在其中選擇“新建”——“DWORD值”(根據自己的操作系統選擇32位還是64位),將DWORD值命名為“SMBDeviceEnabled”,並通過修改其值設置為“0”,需要特別註意一定不要將SMBDeviceEnabled寫錯了!否則沒有效果!

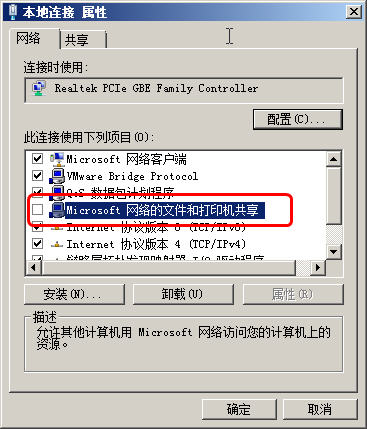

② 查看本地連接屬性,將去掉“Microsoft網路的文件和印表機共用”前面的勾選。

2、關閉135埠

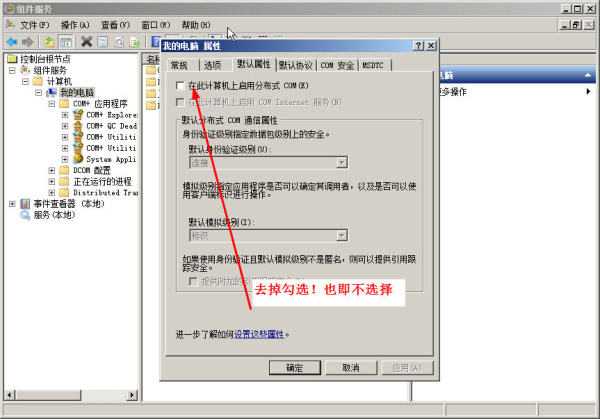

在運行中輸入“dcomcnfg”,然後打開“組建服務”-“電腦”-“屬性”-“我的電腦屬性”-“預設屬性”-“在此電腦上啟用分散式COM”去掉選擇的勾。然後再單擊“預設協議”選項卡,選中“面向連接的TCP/IP”,單擊“刪除”或者“移除”按鈕。

3、關閉139埠

139埠是為“NetBIOS Session Service”提供的,主要用於提供Windows文件和印表機共用以及Unix中的Samba服務。 單擊“網路”-“本地屬性”,在出現的“本地連接屬性”對話框中,選擇“Internet協議版本4(TCP/IPv4)”-“屬性”,雙擊打開“高級TCP/IP設置”-“WINS”,在“NetBIOS設置”中選擇“禁用TCP/IP上的NetBIOS”。

4、查看埠是否開放

以後以下命令查看135、139、445已經關閉。

netstat -an | find "445"

netstat -an | find "139"

netstat -an | find "135"

5、開啟防火牆

啟用系統自帶的防火牆。

6、更新系統補丁

通過360安全衛士更新系統補丁,或者使用系統自帶的系統更新程式更新系統補丁。

四、安全啟示

此次勒索軟體事件特別針對高校產生了極大影響,可能會在更廣闊的終端消費者群體內爆發,亞信安全提醒廣大用戶提高安全防範意識,做好數據備份策略,採用更加積極主動的工具制定事前、事中、事後的安全策略,才能應對隱藏在網路世界中的不法分子。

這波勒索病毒使用的是今年3月爆發的NSA暴露的那些漏洞利用工具,當時出來以後,如果及時對系統更新了漏洞補丁和加固後,系統基本不會被感染。

1、來歷不明的文件一定不要打開

2、謹慎使用優盤,在優盤中可以建立antorun.inf文件夾防止優盤病毒自動傳播(若為雲伺服器則沒有)

3、安裝殺毒軟體,目前升級過病毒庫的殺毒軟體都可以識別傳播的病毒。

4、打開防火牆

5、ATScanner(WannaCry)

http://www.antiy.com/response/wannacry/ATScanner.zip

6、蠕蟲勒索軟體免疫工具(WannaCry)http://www.antiy.com/response/wannacry/Vaccine_for_wannacry.zip