SQLServer 2019開始支持“read-scale for an Always On availability group”,中文翻譯的很彆扭,是"讀取縮放",繁體版翻譯為“讀取級別”,其特點不依賴於windows的cluster集群以及域,簡化了搭建操作步驟和前置條件,與傳統的availa ...

SQLServer 2019開始支持“read-scale for an Always On availability group”,中文翻譯的很彆扭,是"讀取縮放",繁體版翻譯為“讀取級別”,其特點不依賴於windows的cluster集群以及域,簡化了搭建操作步驟和前置條件,與傳統的availability groups類似,缺點是無法實現自動故障轉移,本質上是一個不帶自動故障轉移的availability groups。

另外跑一下題:很多人說微軟的文檔好,據瞭解,SQLserver的文檔大部分都是機器翻譯的(點擊這裡有搞笑的翻譯案例)正如上面截圖中提示的“本主題有部分內容為機器翻譯”,真的很容易理解嗎?

本文嘗試一分鐘搭建 非域&非windows集群模式的AlwaysOn讀擴展(read-scale for an Always On availability group),來體驗這種模式搭建AG的快捷性。另外本文的最後會引出幾個關於AG節點同步模式的問題。

開始之前:

1,本文環境為windows Server 2019 & SQL Server 2019,主機名分別叫SQL1,SQL2,SQL3

2,本文沒有可以嚴格遵循使用一些SQLServer中的專有辭彙,比如主副本/輔助副本,可能會使用主節點/從節點代替

3,本文不涉及偵聽器以及只讀路由相關的配置

4,本文測試環境為英文環境的虛擬機,可能會在遠程(英文環境)/ 本地(中文環境)SSMS連接相關資料庫,所以截圖中會有中英文混合出現的情況

step_00 SQLServer 2019相關特性說明

相關特性請參考 read-scale for an Always On availability group

step_01,啟用AlwaysOn_health事件會話

所有節點上啟用AlwaysOn_health事件會話

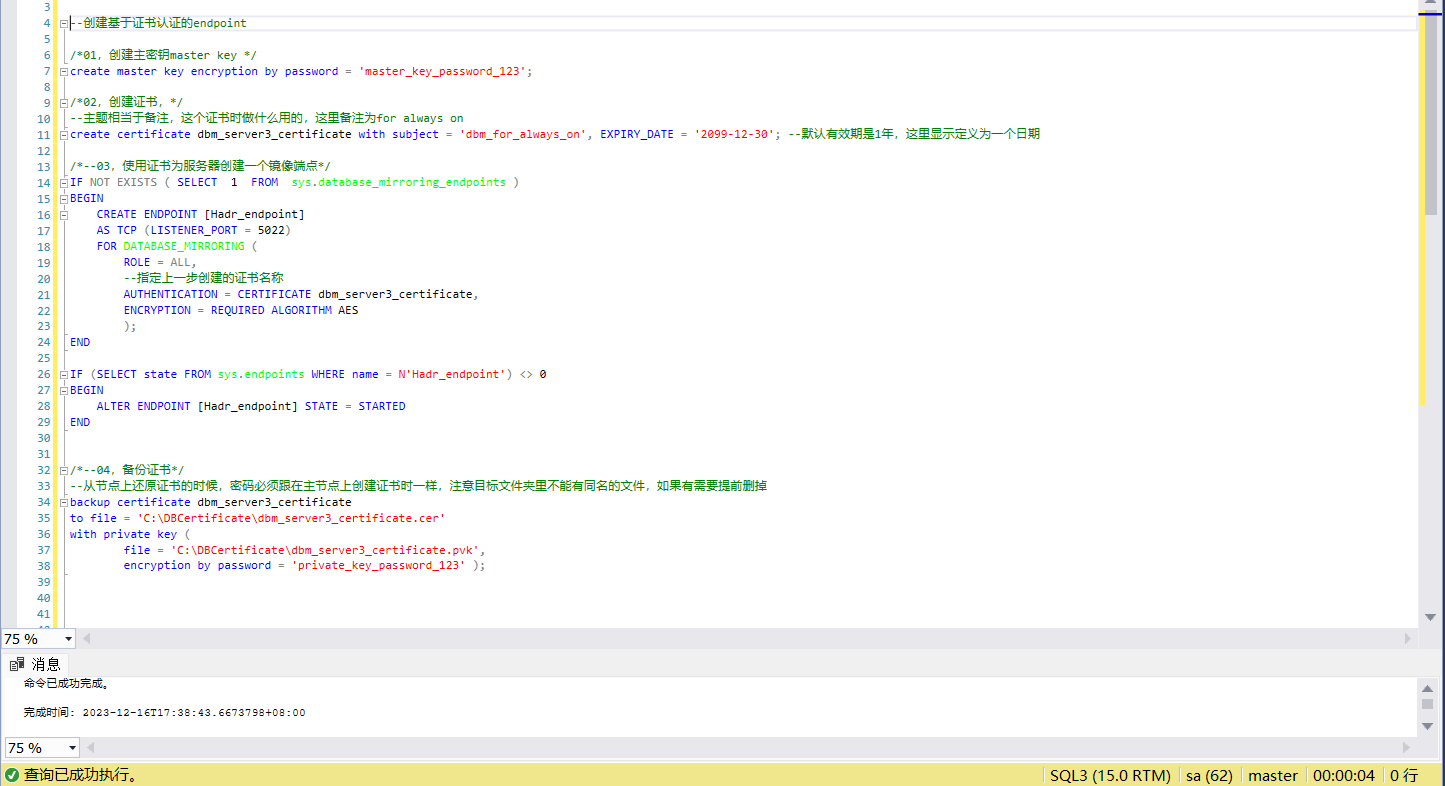

step_02 創建基於證書認證的endpoint

SQL1上執行:

SQL2上執行:

SQL3上執行:

step_03 複製證書與私鑰到伙伴節點

三台機器最終有所有其他兩個節點的證書和私鑰

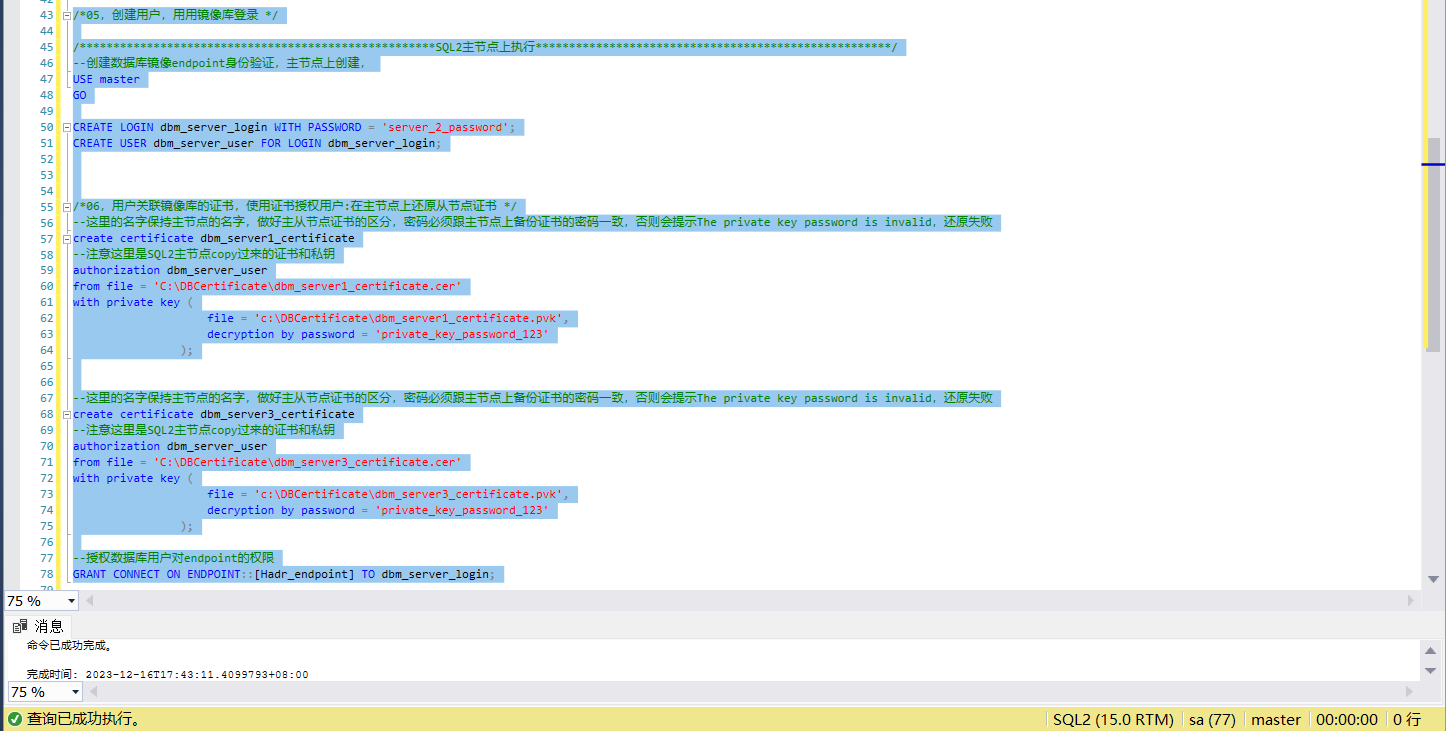

step_04 創建鏡像用戶並關聯證書

SQL1 上執行

SQL2上執行:

SQL3上執行:

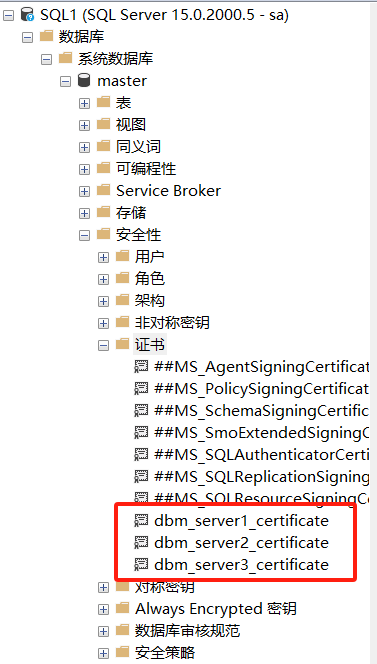

完成之後每個節點都會創建其他兩個節點的證書做互信訪問。

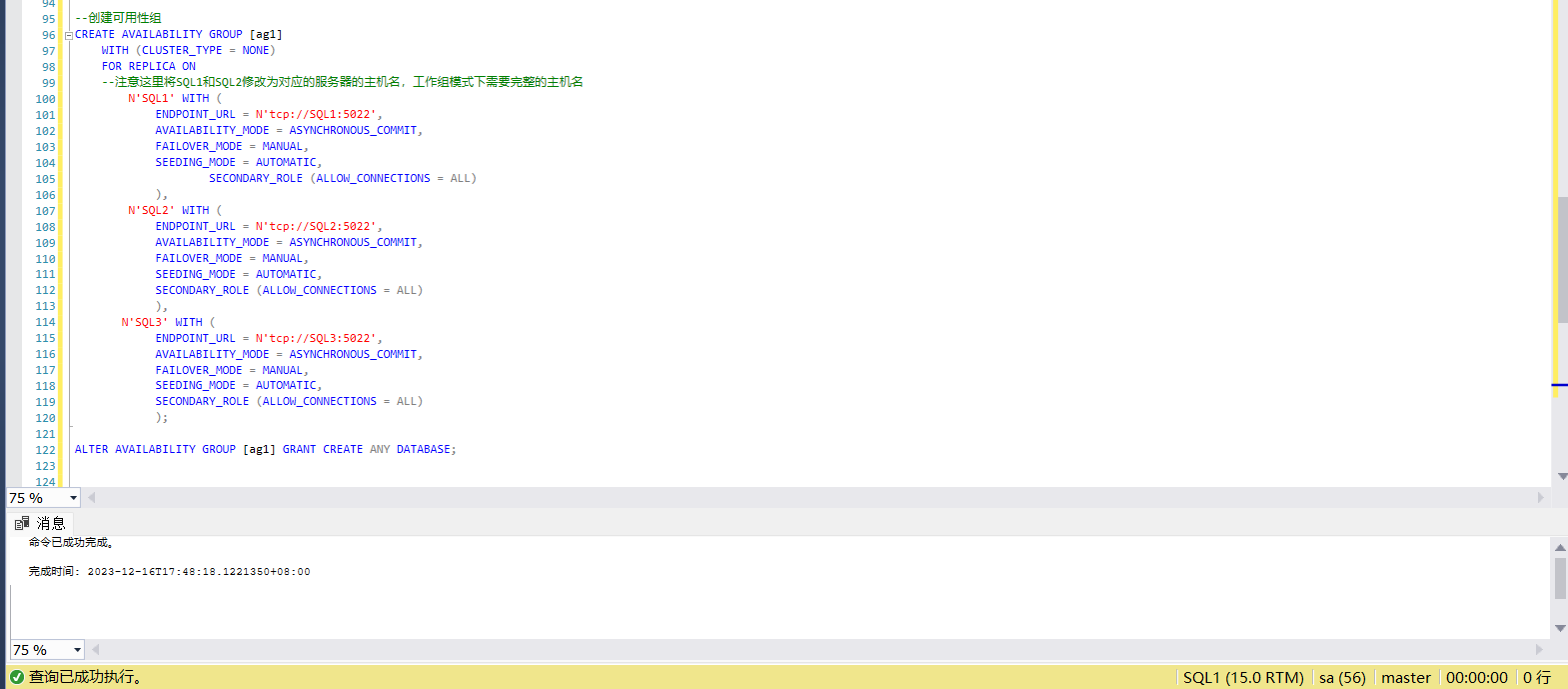

step_05創建可用性組

執行如下腳本創建availability group

註意這裡的failover_mode只能為manual,後面會解釋。

如下是上文中三個節點上執行的全部腳本。

-- 主+所有從節點上分別啟用 AlwaysOn_health 事件會話

use master

GO

IF NOT EXISTS(SELECT * FROM sys.dm_xe_sessions WHERE name='AlwaysOn_health')

BEGIN

ALTER EVENT SESSION [AlwaysOn_health] ON SERVER STATE=START;

END

GO

--創建基於證書認證的endpoint

/*01,創建主密鑰master key */

create master key encryption by password = 'master_key_password_123';

/*02,創建證書,*/

--主題相當於備註,這個證書時做什麼用的,這裡備註為for always on

create certificate dbm_server1_certificate with subject = 'dbm_for_always_on', EXPIRY_DATE = '2099-12-30'; --預設有效期是1年,這裡顯示定義為一個日期

/*--03,使用證書為伺服器創建一個鏡像端點*/

IF NOT EXISTS ( SELECT 1 FROM sys.database_mirroring_endpoints )

BEGIN

CREATE ENDPOINT [Hadr_endpoint]

AS TCP (LISTENER_PORT = 5022)

FOR DATABASE_MIRRORING (

ROLE = ALL,

--指定上一步創建的證書名稱

AUTHENTICATION = CERTIFICATE dbm_server1_certificate,

ENCRYPTION = REQUIRED ALGORITHM AES

);

END

IF (SELECT state FROM sys.endpoints WHERE name = N'Hadr_endpoint') <> 0

BEGIN

ALTER ENDPOINT [Hadr_endpoint] STATE = STARTED

END

/*--04,備份證書*/

--從節點上還原證書的時候,密碼必須跟在主節點上創建證書時一樣,註意目標文件夾里不能有同名的文件,如果有需要提前刪掉

backup certificate dbm_server1_certificate

to file = 'C:\DBCertificate\dbm_server1_certificate.cer'

with private key (

file = 'C:\DBCertificate\dbm_server1_certificate.pvk',

encryption by password = 'private_key_password_123' );

/*05,創建用戶,用用鏡像庫登錄 */

/*****************************************************SQL1節點上執行*****************************************************/

--創建資料庫鏡像endpoint身份驗證,主節點上創建,

USE master

GO

CREATE LOGIN dbm_server_login WITH PASSWORD = 'server_1_password';

CREATE USER dbm_server_user FOR LOGIN dbm_server_login;

/*06,用戶關聯鏡像庫的證書,使用證書授權用戶:在主節點上還原從節點證書 */

--這裡的名字保持主節點的名字,做好主從節點證書的區分,密碼必須跟主節點上備份證書的密碼一致,否則會提示The private key password is invalid,還原失敗

create certificate dbm_server2_certificate

--註意這裡是SQL2主節點copy過來的證書和私鑰

authorization dbm_server_user

from file = 'C:\DBCertificate\dbm_server2_certificate.cer'

with private key (

file = 'c:\DBCertificate\dbm_server2_certificate.pvk',

decryption by password = 'private_key_password_123'

);

--這裡的名字保持主節點的名字,做好主從節點證書的區分,密碼必須跟主節點上備份證書的密碼一致,否則會提示The private key password is invalid,還原失敗

create certificate dbm_server3_certificate

--註意這裡是SQL2主節點copy過來的證書和私鑰

authorization dbm_server_user

from file = 'C:\DBCertificate\dbm_server3_certificate.cer'

with private key (

file = 'c:\DBCertificate\dbm_server3_certificate.pvk',

decryption by password = 'private_key_password_123'

);

--授權資料庫用戶對endpoint的許可權

GRANT CONNECT ON ENDPOINT::[Hadr_endpoint] TO dbm_server_login;

--創建可用性組

CREATE AVAILABILITY GROUP [ag1]

WITH (CLUSTER_TYPE = NONE)

FOR REPLICA ON

--註意這裡將SQL1和SQL2修改為對應的伺服器的主機名,工作組模式下需要完整的主機名

N'SQL1' WITH (

ENDPOINT_URL = N'tcp://SQL1:5022',

AVAILABILITY_MODE = ASYNCHRONOUS_COMMIT,

FAILOVER_MODE = MANUAL,

SEEDING_MODE = AUTOMATIC,

SECONDARY_ROLE (ALLOW_CONNECTIONS = ALL)

),

N'SQL2' WITH (

ENDPOINT_URL = N'tcp://SQL2:5022',

AVAILABILITY_MODE = ASYNCHRONOUS_COMMIT,

FAILOVER_MODE = MANUAL,

SEEDING_MODE = AUTOMATIC,

SECONDARY_ROLE (ALLOW_CONNECTIONS = ALL)

),

N'SQL3' WITH (

ENDPOINT_URL = N'tcp://SQL3:5022',

AVAILABILITY_MODE = ASYNCHRONOUS_COMMIT,

FAILOVER_MODE = MANUAL,

SEEDING_MODE = AUTOMATIC,

SECONDARY_ROLE (ALLOW_CONNECTIONS = ALL)

);

ALTER AVAILABILITY GROUP [ag1] GRANT CREATE ANY DATABASE;

--此步驟開始手動執行,將資料庫加入可用組,這裡建議手動添加,可選資料庫的同步模式

SQL1上執行的完整腳本

--創建基於證書認證的endpoint

/*01,創建主密鑰master key */

create master key encryption by password = 'master_key_password_123';

/*02,創建證書,*/

--主題相當於備註,這個證書時做什麼用的,這裡備註為for always on

create certificate dbm_server2_certificate with subject = 'dbm_for_always_on', EXPIRY_DATE = '2099-12-30'; --預設有效期是1年,這裡顯示定義為一個日期

/*--03,使用證書為伺服器創建一個鏡像端點*/

IF NOT EXISTS ( SELECT 1 FROM sys.database_mirroring_endpoints )

BEGIN

CREATE ENDPOINT [Hadr_endpoint]

AS TCP (LISTENER_PORT = 5022)

FOR DATABASE_MIRRORING (

ROLE = ALL,

--指定上一步創建的證書名稱

AUTHENTICATION = CERTIFICATE dbm_server2_certificate,

ENCRYPTION = REQUIRED ALGORITHM AES

);

END

IF (SELECT state FROM sys.endpoints WHERE name = N'Hadr_endpoint') <> 0

BEGIN

ALTER ENDPOINT [Hadr_endpoint] STATE = STARTED

END

/*--04,備份證書*/

--從節點上還原證書的時候,密碼必須跟在主節點上創建證書時一樣,註意目標文件夾里不能有同名的文件,如果有需要提前刪掉

backup certificate dbm_server2_certificate

to file = 'C:\DBCertificate\dbm_server2_certificate.cer'

with private key (

file = 'C:\DBCertificate\dbm_server2_certificate.pvk',

encryption by password = 'private_key_password_123' );

/*05,創建用戶,用用鏡像庫登錄 */

/*****************************************************SQL2主節點上執行*****************************************************/

--創建資料庫鏡像endpoint身份驗證,主節點上創建,

USE master

GO

CREATE LOGIN dbm_server_login WITH PASSWORD = 'server_2_password';

CREATE USER dbm_server_user FOR LOGIN dbm_server_login;

/*06,用戶關聯鏡像庫的證書,使用證書授權用戶:在主節點上還原從節點證書 */

--這裡的名字保持主節點的名字,做好主從節點證書的區分,密碼必須跟主節點上備份證書的密碼一致,否則會提示The private key password is invalid,還原失敗

create certificate dbm_server1_certificate

--註意這裡是SQL2主節點copy過來的證書和私鑰

authorization dbm_server_user

from file = 'C:\DBCertificate\dbm_server1_certificate.cer'

with private key (

file = 'c:\DBCertificate\dbm_server1_certificate.pvk',

decryption by password = 'private_key_password_123'

);

--這裡的名字保持主節點的名字,做好主從節點證書的區分,密碼必須跟主節點上備份證書的密碼一致,否則會提示The private key password is invalid,還原失敗

create certificate dbm_server3_certificate

--註意這裡是SQL2主節點copy過來的證書和私鑰

authorization dbm_server_user

from file = 'C:\DBCertificate\dbm_server3_certificate.cer'

with private key (

file = 'c:\DBCertificate\dbm_server3_certificate.pvk',

decryption by password = 'private_key_password_123'

);

--授權資料庫用戶對endpoint的許可權

GRANT CONNECT ON ENDPOINT::[Hadr_endpoint] TO dbm_server_login;

SQL2上執行的完整腳本

--創建基於證書認證的endpoint

/*01,創建主密鑰master key */

create master key encryption by password = 'master_key_password_123';

/*02,創建證書,*/

--主題相當於備註,這個證書時做什麼用的,這裡備註為for always on

create certificate dbm_server3_certificate with subject = 'dbm_for_always_on', EXPIRY_DATE = '2099-12-30'; --預設有效期是1年,這裡顯示定義為一個日期

/*--03,使用證書為伺服器創建一個鏡像端點*/

IF NOT EXISTS ( SELECT 1 FROM sys.database_mirroring_endpoints )

BEGIN

CREATE ENDPOINT [Hadr_endpoint]

AS TCP (LISTENER_PORT = 5022)

FOR DATABASE_MIRRORING (

ROLE = ALL,

--指定上一步創建的證書名稱

AUTHENTICATION = CERTIFICATE dbm_server3_certificate,

ENCRYPTION = REQUIRED ALGORITHM AES

);

END

IF (SELECT state FROM sys.endpoints WHERE name = N'Hadr_endpoint') <> 0

BEGIN

ALTER ENDPOINT [Hadr_endpoint] STATE = STARTED

END

/*--04,備份證書*/

--從節點上還原證書的時候,密碼必須跟在主節點上創建證書時一樣,註意目標文件夾里不能有同名的文件,如果有需要提前刪掉

backup certificate dbm_server3_certificate

to file = 'C:\DBCertificate\dbm_server3_certificate.cer'

with private key (

file = 'C:\DBCertificate\dbm_server3_certificate.pvk',

encryption by password = 'private_key_password_123' );

/*05,創建用戶,用用鏡像庫登錄 */

/*****************************************************SQL3主節點上執行*****************************************************/

--創建資料庫鏡像endpoint身份驗證,主節點上創建,

USE master

GO

CREATE LOGIN dbm_server_login WITH PASSWORD = 'server_3_password';

CREATE USER dbm_server_user FOR LOGIN dbm_server_login;

/*06,用戶關聯鏡像庫的證書,使用證書授權用戶:在主節點上還原從節點證書 */

--這裡的名字保持主節點的名字,做好主從節點證書的區分,密碼必須跟主節點上備份證書的密碼一致,否則會提示The private key password is invalid,還原失敗

create certificate dbm_server1_certificate

--註意這裡是SQL2主節點copy過來的證書和私鑰

authorization dbm_server_user

from file = 'C:\DBCertificate\dbm_server1_certificate.cer'

with private key (

file = 'c:\DBCertificate\dbm_server1_certificate.pvk',

decryption by password = 'private_key_password_123'

);

--這裡的名字保持主節點的名字,做好主從節點證書的區分,密碼必須跟主節點上備份證書的密碼一致,否則會提示The private key password is invalid,還原失敗

create certificate dbm_server2_certificate

--註意這裡是SQL2主節點copy過來的證書和私鑰

authorization dbm_server_user

from file = 'C:\DBCertificate\dbm_server2_certificate.cer'

with private key (

file = 'c:\DBCertificate\dbm_server2_certificate.pvk',

decryption by password = 'private_key_password_123'

);

--授權資料庫用戶對endpoint的許可權

GRANT CONNECT ON ENDPOINT::[Hadr_endpoint] TO dbm_server_login;

SQL3上執行的完整腳本

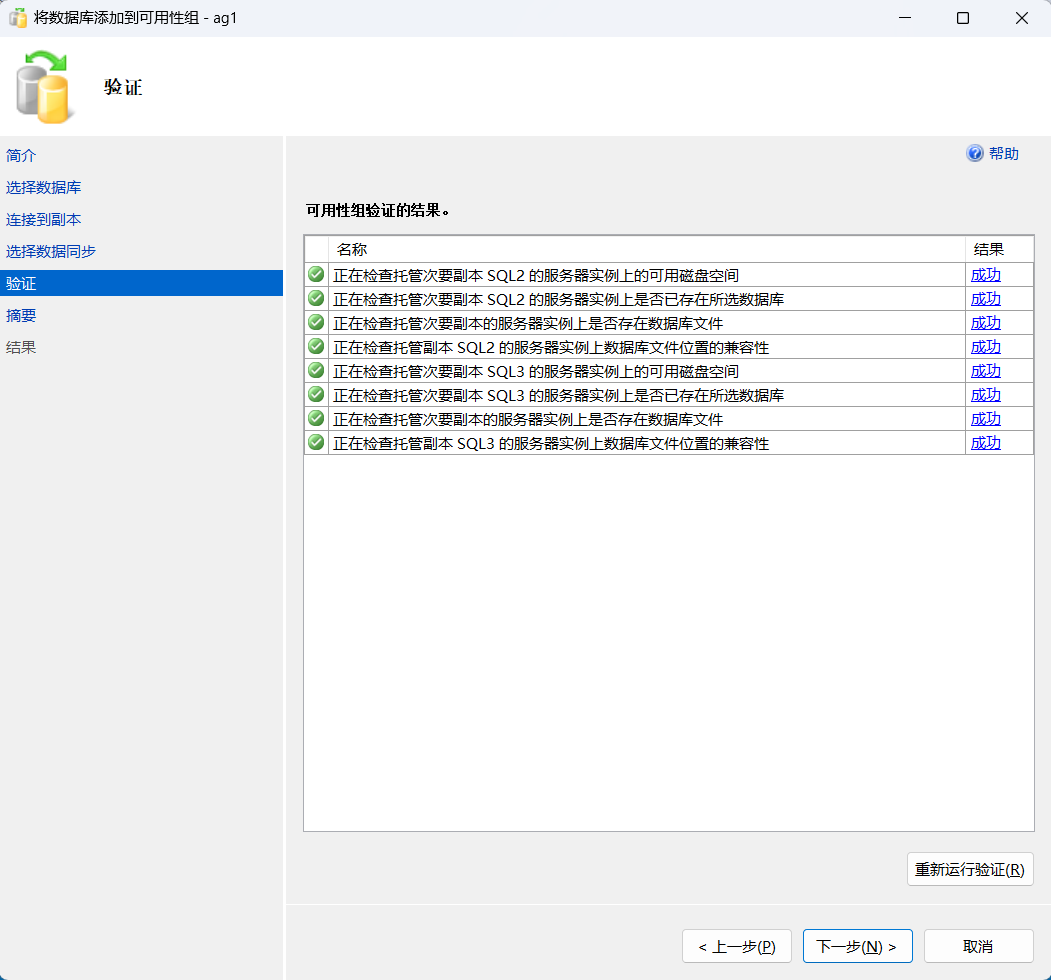

step_06添加資料庫到可用性組

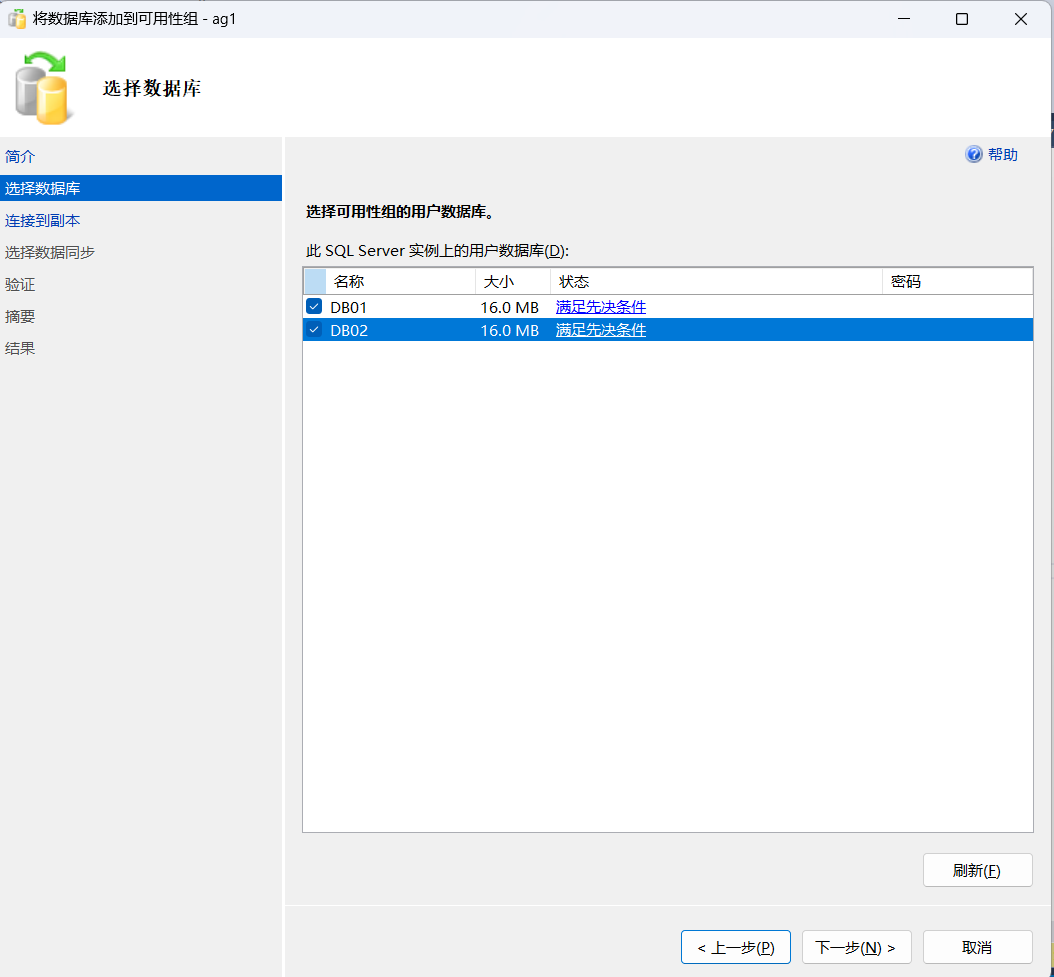

按照嚮導,一步一即可

所選的資料庫必須是完整恢復模式,且經過完整的數據備份。

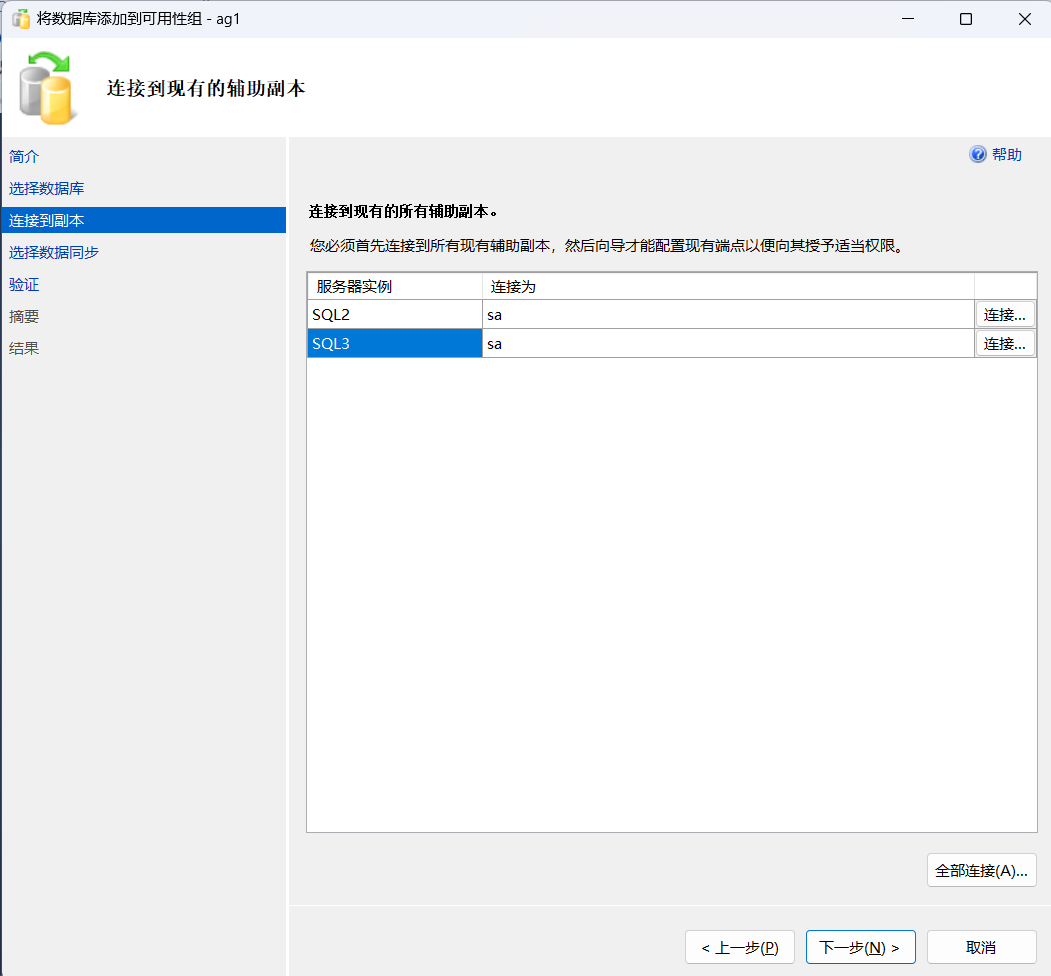

連接至兩個副本節點

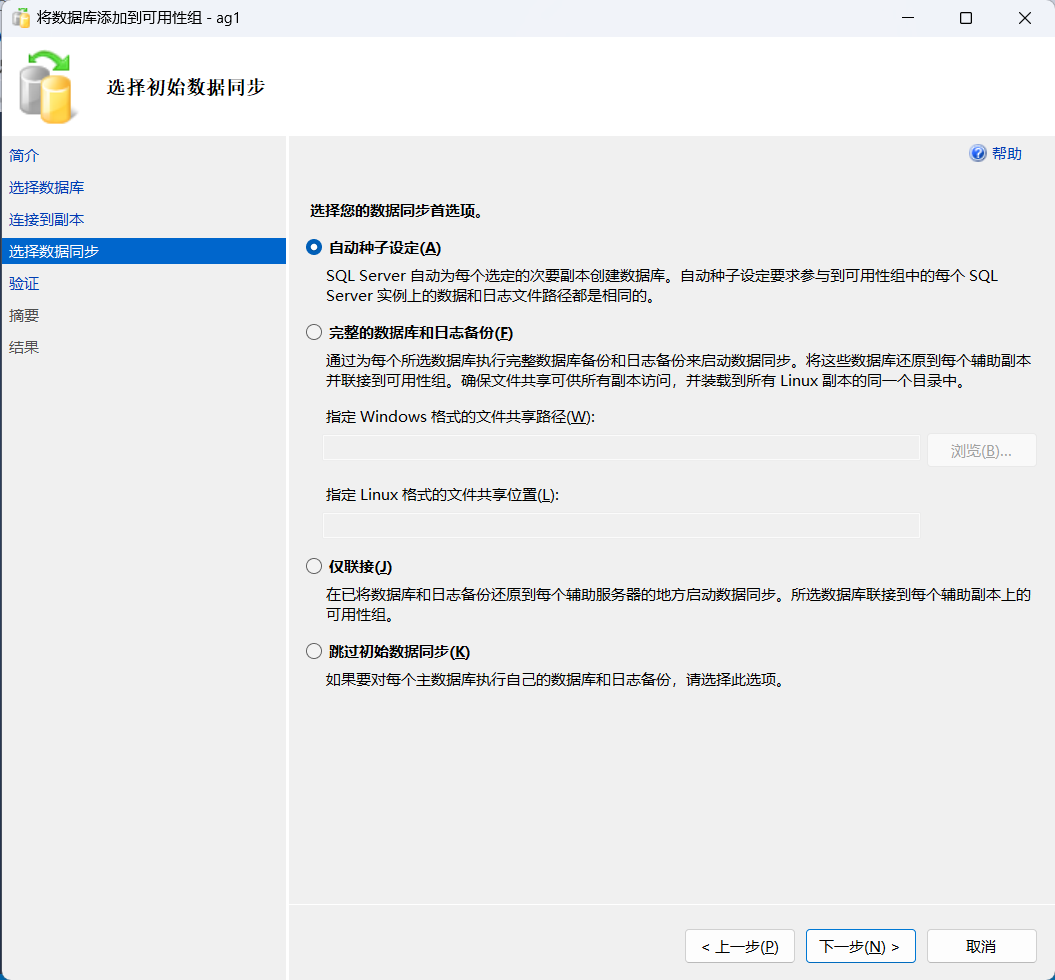

自動設置種子意思是自動在SQL2和SQL3兩個節點上初始化添加到AG的資料庫

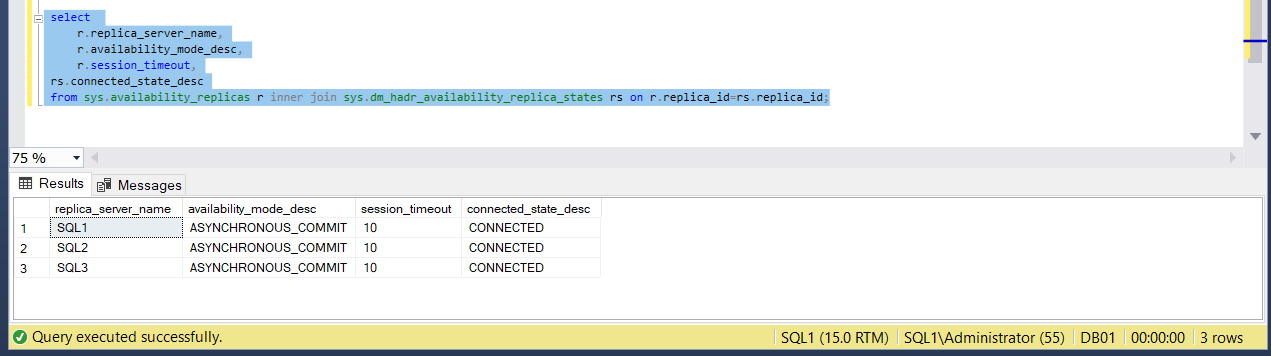

AG節點狀態

用腳本查看各個節點的狀態

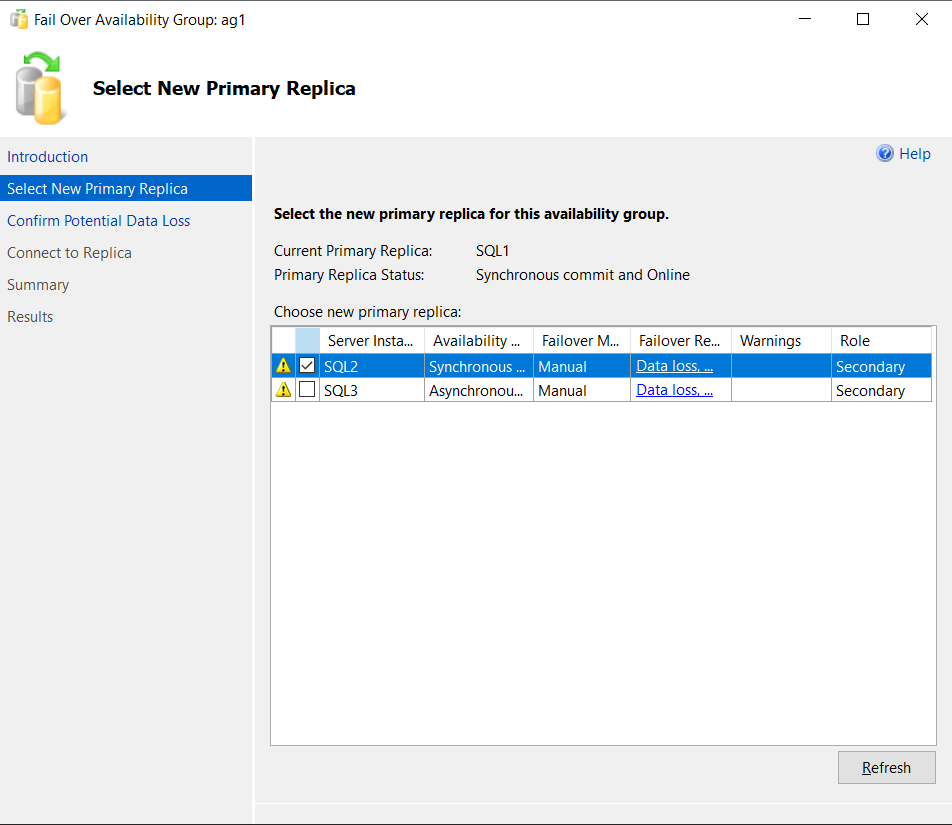

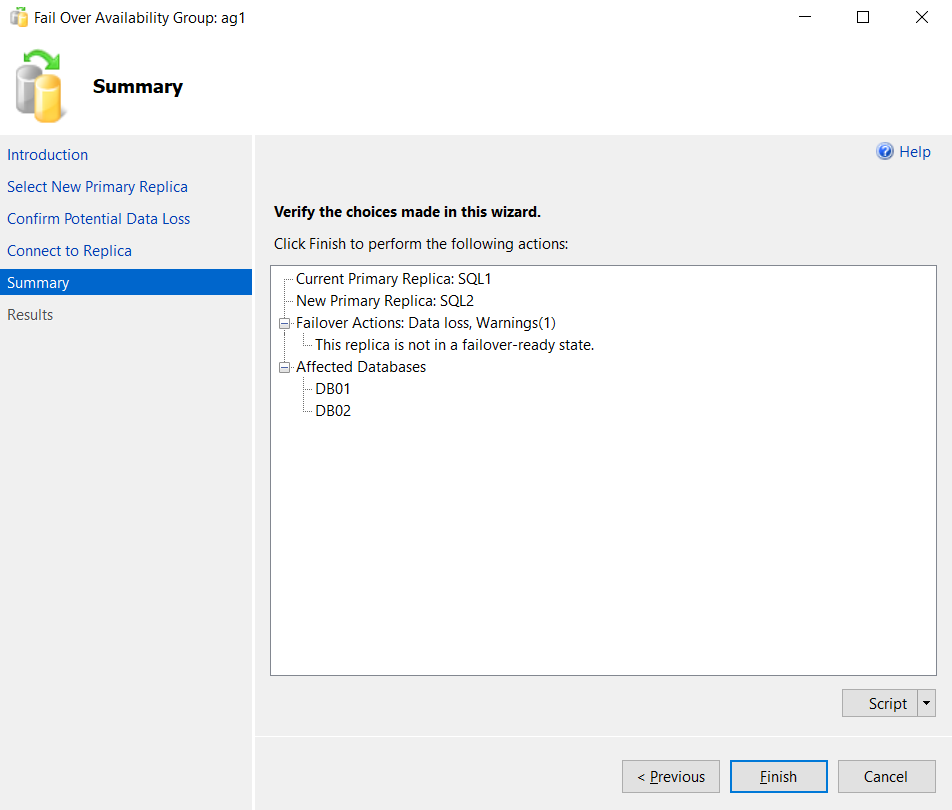

Step_07 手動故障轉移

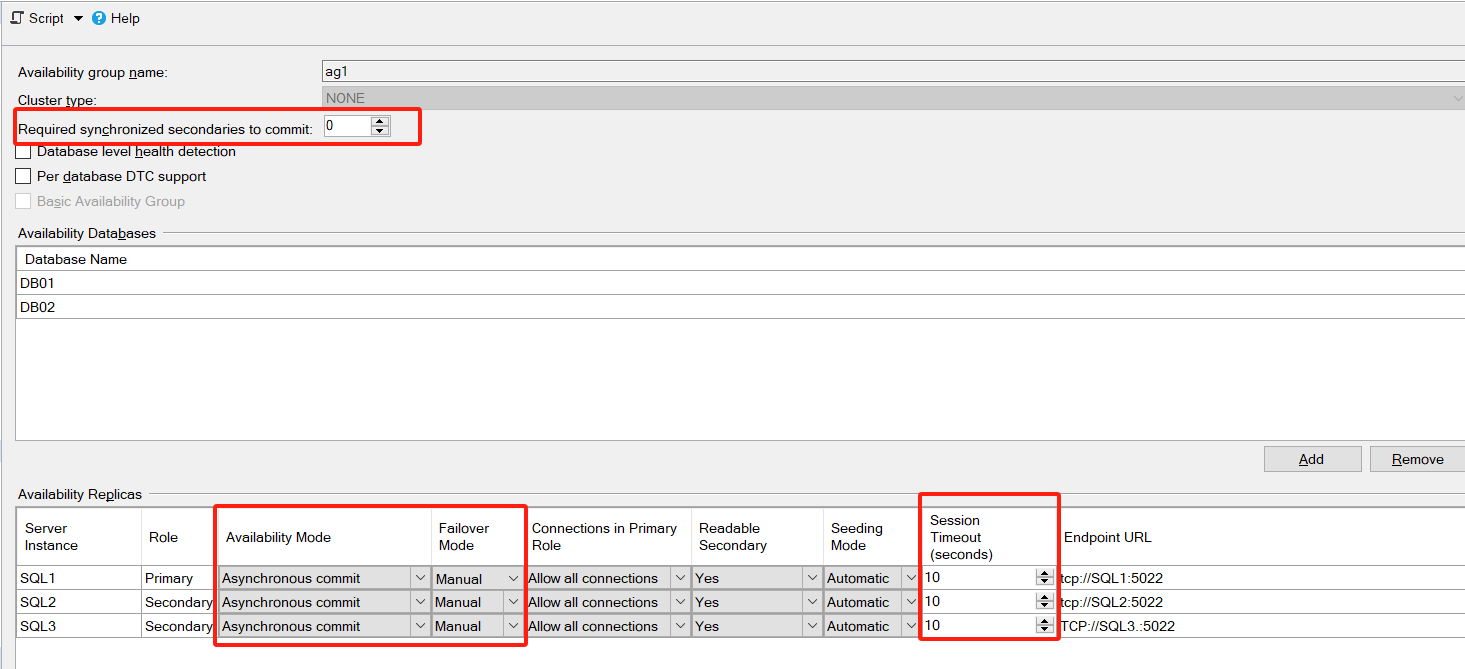

在Availablity Group的屬性里可以看到,因為上面屬於非windows cluster模式的AG,因此這裡的cluster type為None,同時資料庫的failover mode也只有Manual手動模式可選

如果是基於windows cluster的AlwaysOn,那麼這的failover mode是可選為Manual或者Automatic的,

參考下圖,是基於window cluster 集群模式的AG的failover mode的可選項,個人認為這也是非windows集群模式的與windows集群模式下的AlwaysOn的唯一的區別。

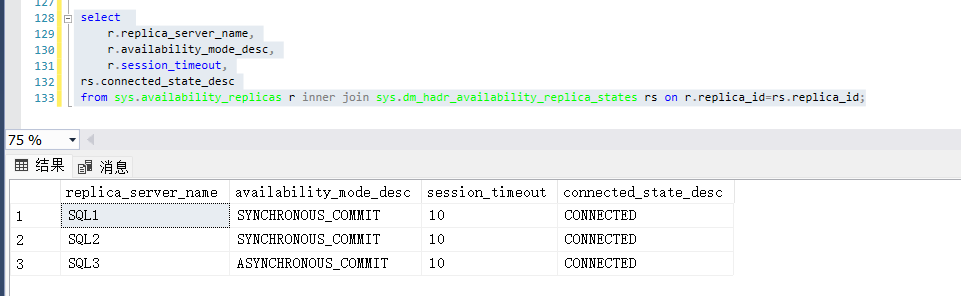

將SQL1和SQL2修改為同步模式,為故障轉移做準備

原本已經將SQL1和SQL2設置為同步提交模式,可能是剛設置完,這裡沒有刷新出來,所以會給出一個數據未完全同步的一個警告

故障轉移後需要執行恢複數據移動,然後將數據看聯機至AG組。

ALTER DATABASE [DB01] SET HADR RESUME;

GO

成功將主節點轉移到SQL2節點。

Step_07 AlwaysOn節點的同步模式(ASYNCHRONOUS_COMMIT)真的可靠嗎?

搭建好AG的環境只是萬里長征走完第一步,更重要是是對細節的理解。

正如上文所提到的,主副本和輔助副本之間有同步模式(ASYNCHRONOUS_COMMIT)和非同步模式(ASYNCHRONOUS_COMMIT)兩種可選模式,同步模式和非同步模式。類似於鏡像的同步模式和非同步模式,同步模式以為這主節點上的寫操作一直要等到同步模式的從節點接收到主節點的事物日誌之後,主節點才能反饋給客戶端提交成功的消息,非同步模式則沒有該限制。

同步和非同步只兩個節點之間的數據等待模式,這裡每個節點都有一個選項,那麼這個同步模式(ASYNCHRONOUS_COMMIT)和非同步模式(ASYNCHRONOUS_COMMIT)又該如何理解呢?

直接翻譯成人話:

1,主節點非同步提交模式:如果主要副本配置為“非同步提交模式” ,則從節點不管是同步或者非同步,主節點提交事務都無須等待從節點(永遠是非同步模式)。 2,主節點同步提交模式:需要分兩種情況 2.1 如果從節點是同步模式,則主節點與從節點同步提交(同步模式) 2.2 如果從節點是非同步模式,則主節點提交事務都無須等待從節點(非同步模式) 3,上面截圖備註中的備註: 當一輔助副本超過了主副本的會話超時期限,則主副本將暫時切換到該輔助副本的非同步提交模式。 在該輔助副本重新與主副本連接後,它們將恢復同步提交模式。 上述第2.1中的情況,也就是同步提交模式,主結點提交事務等從提交同步提交,如果對應的從超時或