Tcpdump 抓包工具使用以及Wireshark解析pacp包 參考鏈接(比較詳細):https://blog.csdn.net/weixin_42866036/article/details/128004750 1.項目上數據在共用時,由於介面有Token鑒權動作,有時調用介面會出現鑒權失效問題 ...

Tcpdump 抓包工具使用以及Wireshark解析pacp包 參考鏈接(比較詳細):https://blog.csdn.net/weixin_42866036/article/details/128004750

1.項目上數據在共用時,由於介面有Token鑒權動作,有時調用介面會出現鑒權失效問題,由於是與第三方對接,不清楚是那一環節出問題了。抓包定位吧,三個小時把這個小玩意研究了一下。改了改命令行,勉強夠使用。

2.tcpdump -nn -e -i eth01 -s 0 -A 'tcp[((tcp[12:1] & 0xf0) >> 2):4] = 0x47455420 or tcp[((tcp[12:1] & 0xf0) >> 2):4] = 0x48545450 and host 10.**.**.** and port 8080' -w one1.pcap

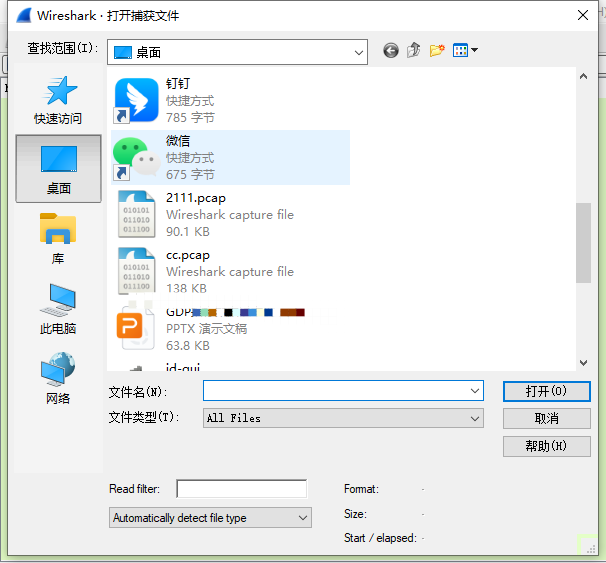

命令解析: -nn: 解析DNS 為IP -e: -i: 指定網關 -s: 包大小 -A: cp[((tcp[12:1] & 0xf0) >> 2):4] = 0x47455420: 由於我們都是http請求,這裡使用監控http請求即可 tcp[((tcp[12:1] & 0xf0) >> 2):4] = 0x48545450:獲取http請求返回的Response信息 host 10.**.**.**: 指定監聽主機IP port 8080: 指定監聽埠 -w: 寫入pcap文件在win中解析,查找問題。 3.直接使用Wireshark打開pcap包:

本文來自博客園,作者:zhuzhu&you,轉載請註明原文鏈接:https://www.cnblogs.com/zhuzhu-you/p/17761421.html