嵌入式系統安全的一些解決方法及缺陷 外部硬體安全模塊:在主SoC之外包含一個專用的硬體安全模塊或可信元件,e.g. 手機的SIM卡。==隔離僅限於可以從非易失性存儲器運行的相對靜態程式== 內部硬體安全模塊:管理加密操作和密鑰存儲的硬體模塊;通用的處理引擎,放在主處理器旁邊,它使用自定義硬體邏輯來防 ...

嵌入式系統安全的一些解決方法及缺陷

- 外部硬體安全模塊:在主SoC之外包含一個專用的硬體安全模塊或可信元件,e.g. 手機的SIM卡。隔離僅限於可以從非易失性存儲器運行的相對靜態程式

- 內部硬體安全模塊:管理加密操作和密鑰存儲的硬體模塊;通用的處理引擎,放在主處理器旁邊,它使用自定義硬體邏輯來防止對敏感資源的未經授權的訪問。隔離僅限於加密密鑰材料

- 軟體虛擬化:高度可信的管理層(稱為

hypervisor)以通用處理器的特權模式運行。hypervisor使用記憶體管理單元(MMU)分離運行在其上的多個獨立軟體平臺,將每個平臺放在由hypervisor軟體控制的虛擬機中。隔離僅限於實現hypervisor的處理器

TrustZone硬體安全方案

- 解決問題:上述的其他安全方案只能保護系統中受限制部分的某些資產。

- 設計目標:一種在

整個系統設計中擴展安全基礎設施的硬體架構。 - 架構特點:並未對某個專用硬體模塊中的資產進行保護,而是使系統的任何部分都變得安全,從而實現了包括功能單元和調試基礎框架在內的端到端安全解決方案。

TrustZone硬體架構

- 安全目標:構建一個可編程環境,使絕大多數資產的機密性和完整性都能免受特定攻擊。

- 實現原理:

- 劃分SoC的所有硬體和軟體資源,使其存在於兩個世界中的一個:安全子系統的安全世界,以及其他一切的正常世界。

AMBA3 AXI™ 匯流排提供的硬體邏輯確保正常世界組件不能訪問任何安全世界的資源,從而在兩者之間建立一個強大的安全邊界。敏感資源放在安全世界,魯棒性軟體在安全世界處理器核上運行。 - 在一些ARM處理器核心中實現擴展。這些附加功能使單個物理處理器核心能夠以時間切片的方式安全高效地執行來自正常世界和安全世界的代碼。

- 具有安全意識的調試基礎框架,它可以控制對安全世界調試的訪問,而不影響正常世界的調試可見性。

- 劃分SoC的所有硬體和軟體資源,使其存在於兩個世界中的一個:安全子系統的安全世界,以及其他一切的正常世界。

TrustZone系統架構

- AMBA3 AXI 系統匯流排:為主系統匯流排上的每個讀寫通道添加額外的控制信號(非安全位/NS位)。匯流排主設備設置這些信號

- AMBA3 APB外圍設備匯流排:TrustZone體繫結構最有用的特性之一是能夠保護外圍設備。

- 記憶體別名使用:主設備對從設備進行安全訪問,非安全的slave接受安全事務,但slave將這些訪問視為不安全的。在這種設計下,硬體必須支持

地址空間別名:相同的記憶體位置在地址映射中顯示為兩個不同的位置,一個安全,一個不安全。需要註意一致性問題

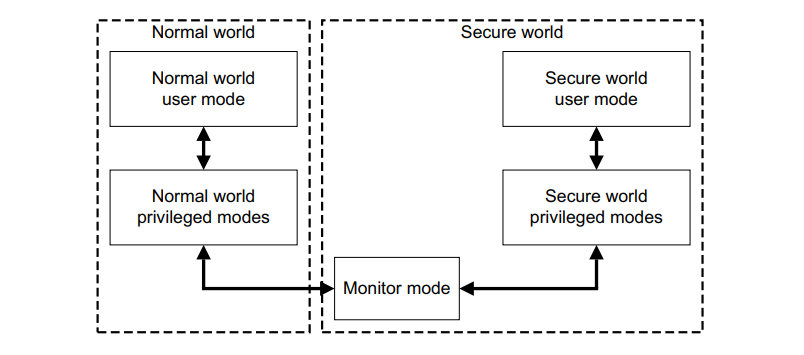

TrustZone處理器結構

-

每個處理器核心都提供了兩個虛擬核心,一個安全一個不安全,還有一個在他們之間進行上下文切換的 monitor mode:

發送到主系統匯流排上的

NS位的值是由執行指令或數據訪問的虛擬內核的身份標識間接得出的。非安全的虛擬處理器只能訪問非安全系統資源,但安全虛擬處理器可以看到所有資源。 -

world切換:這兩個虛擬處理器以

時間切片的方式執行,在更改當前運行的虛擬處理器時,上下文將通過名為monitor mode的新核心模式進行切換。物理處理器進入monitor mode時可以通過執行特定指令的軟體、SMC指令、硬體異常機制的子集進行觸發。如果處理器不在監控模式下,它正在執行的世界由系統控制協處理器CP15中安全配置寄存器(SCR)中的NS位指示;如果處於監控模式下,無論SCR NS位的值是多少,處理器總是在安全的世界中執行;但是如果SCR NS位設置為1,則對banked CP15寄存器的操作將訪問正常世界的副本。 -

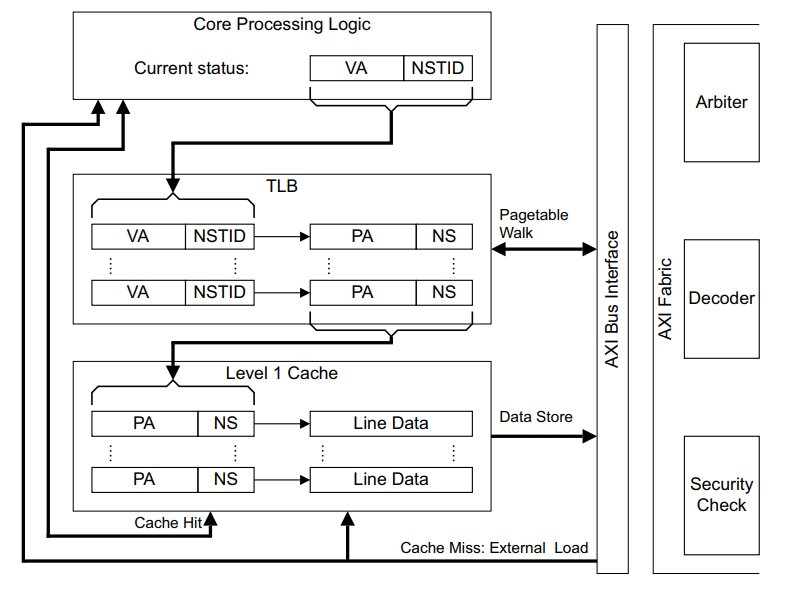

一級保護記憶體系統:

- MMU:TrsutZone中硬體提供

兩個虛擬MMU,每個虛擬處理器一個。每個世界都有一組本地轉換表,使它們能夠獨立地控制虛擬地址到物理地址的映射。為在兩個世界之間實現高效的上下文切換,arm處理器會標記TLB中的條目,TLB緩存了地址轉換表的遍歷結果,並使用執行遍歷的世界的標識,這允許非安全和安全條目在TLB中共存,從而加快切換,因為無需刷新TLB條目。 - cache:目標是實現支持緩存中兩種安全狀態的數據,這樣可以消除切換世界的時候需要刷新緩存的需要。解決方法是處理器緩存擴展了

一個額外的標誌位,該位錄訪問記憶體的事務的安全狀態。

- 世界共用記憶體:允許安全世界直接訪問非安全緩存。提供性能

- MMU:TrsutZone中硬體提供

-

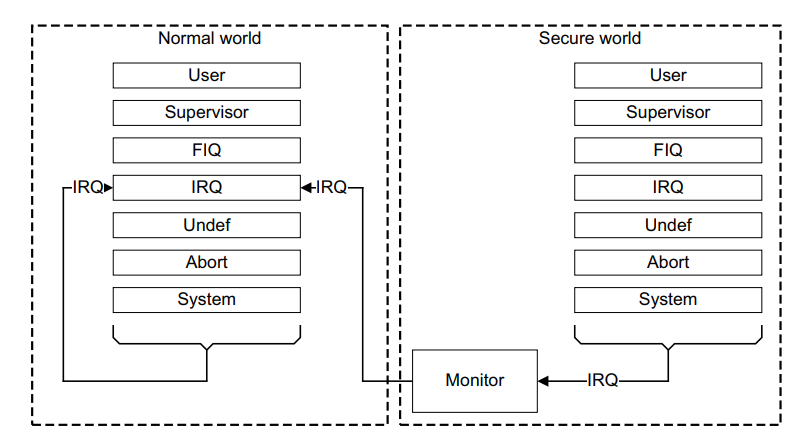

安全中斷:直接向monitor捕獲IRQ和FIQ的能力(不需要任何一個世界的代碼干預)可以為安全中斷源創建一個靈活的中斷模型。ARM推薦的模型是使用IRQ作為非安全世界的中斷源,FIQ作為安全世界的中斷源。CPSR是存放的程式狀態寄存器

啟用TrustZone的處理器實現了三組異常向量表。其中一個表用於正常世界,一個用於安全世界,另一個用於監視模式。

-

安全處理器:協處理器CP15中的敏感的配置選項,或

全局應用於核心的配置選項,只能由安全世界軟體編寫,非安全世界可以讀取。 -

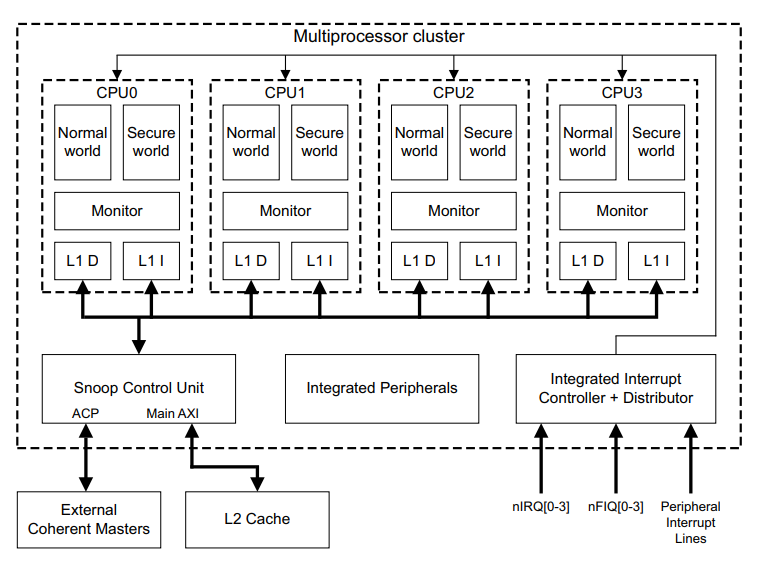

多處理器系統:集群中的處理器可以配置為以對稱多處理(SMP)模式或非對稱多處理(AMP)模式執行。當處理器以SMP模式執行時,集群的Snoop控制單(SCU)將透明地將跨SMP處理器共用的數據保存在L1數據緩存中。當處理器以AMP模式執行時,如果需要,執行軟體必須手動保持記憶體一致性。多處理器集群中的每個處理器都有一個正常世界和一個安全世界。每個虛擬處理器都可以獨立控制它們的MMU配置。

TrustZone調試架構

-

處理器調試:ARM處理器包含一個調試控制信號,全局啟用或禁用對處理器的調試器訪問。TrustZone調試擴展將調試訪問控制分成四種獨立可配置視圖。

-

系統調試:ARM系統調試解決方案是ARM Coresight™片上調試和跟蹤技術。它為整個SOC提供了調試和跟蹤解決方案,支持對多個處理器和其他系統組件進行調試。可以從設備外工具和設備內組件訪問Coresight調試基礎結構。

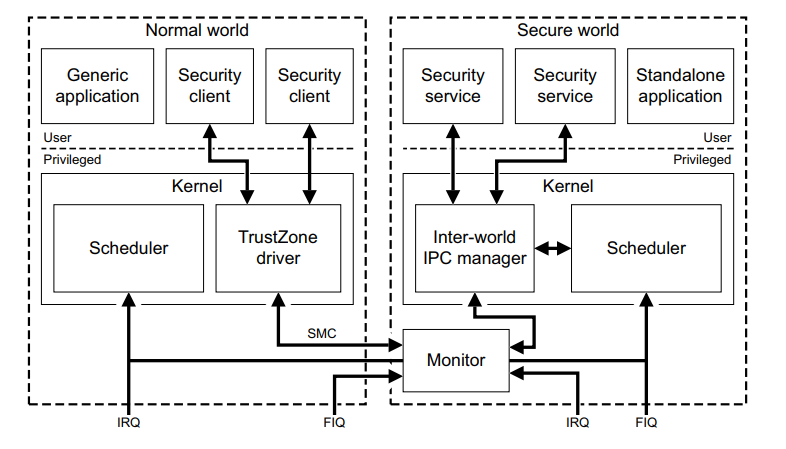

TrustZone軟體架構

-

軟體架構:

- 安全操作系統:可以模擬多個獨立的安全世界應用程式的併發執行,運行時下載新的安全應用程式,以及完全獨立於正常世界環境的安全世界任務。使用MMU講安全世界記憶體劃分為多個用戶空間沙盒,只要安全世界內核軟體正確實現,多個安全任務可以不需要信任對方而同時運行。這種設計可以增強安全任務之間的邏輯隔離。

- 同步庫:安全世界中的簡單代碼庫可以解決很多應用的任務,這個代碼庫完全由

非安全世界操作系統的軟體調用來進行調度和管理。 - 中間方法:在這兩個極端之間有一系列的選擇。例如,一個安全世界的多任務操作系統可以被設計成沒有專門的中斷源,因此可以由普通世界提供一個虛擬中斷。

-

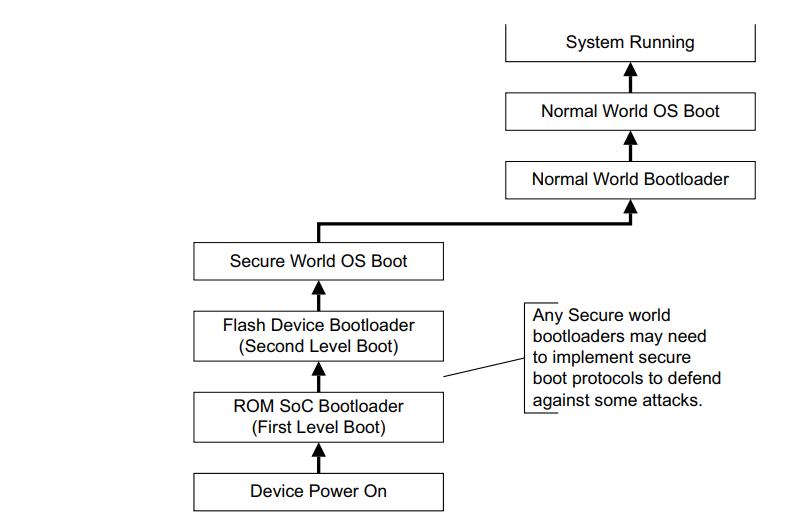

安全啟動系統:所有

安全世界軟體和潛在的正常世界軟體生成一個信任鏈,該信任鏈是從不易被篡改的信任根建立的。- 啟動流程:開機時啟用TrustZone的處理器在安全環境中啟動。這使得任何敏感的安全檢查都能在普通軟體有機會修改系統的任何方面之前運行。開機流程:執行基於ROM的引導載入程式 -> 快閃記憶體中的設備引導載入程式 -> 安全世界操作系統初始化 ->切換到非安全世界 -> 正常世界引導載入程式 -> 啟動正常的操作系統 -> 系統運行。

- 安全方案:安全啟動方案將

加密檢查添加到安全世界啟動進程的每個階段。此過程旨在維護執行的所有安全世界軟體映像的完整性,防止任何未經授權或惡意修改的軟體運行。- 密碼簽名協議:基於公鑰簽名演算法的協議。受信任的供應商使用他們的私鑰(PrK)生成要部署的代碼的簽名,並將其與軟體二進位文件一起推送到設備上。設備包含供應商的公鑰(PuK),該公鑰可用於驗證二進位文件是否未被修改,以及該二進位文件是否由相關的受信任供應商提供。

- 信任鏈:從一個隱式可信組件開始,在執行之前,可以對每個其他組件進行身份驗證。信任根位於ROM中,不容易被修改或替換。

- 片內/片外安全世界:最簡單的防禦shack攻擊的方法是將任何安全世界資源的執行放在SoC片內記憶體位置。如果代碼和數據從未暴露在SoC封裝之外,則很難窺探或修改數據值。

-

監控模式軟體:管理安全和非安全處理器狀態之間的切換,類似於上下文切換。正常世界進入監控模式需通過以下異常實現:

中斷、外部中止或通過SMC指令的顯式調用;從安全世界進入監控模式除了通過正常世界可用的異常機制外,還可以通過直接寫入CPSR來實現。- 上下文切換:監視器保存的任何安全狀態都應該保存在安全記憶體的某個區域中,這樣正常世界就不會對其進行篡改。可以通過過

SMC指令、惰性上下文切換(僅在必要時保存協處理器的上下文,而不是在每次操作系統上下文切換或TrustZone世界切換時都保存)來實現世界切換。

- 上下文切換:監視器保存的任何安全狀態都應該保存在安全記憶體的某個區域中,這樣正常世界就不會對其進行篡改。可以通過過

-

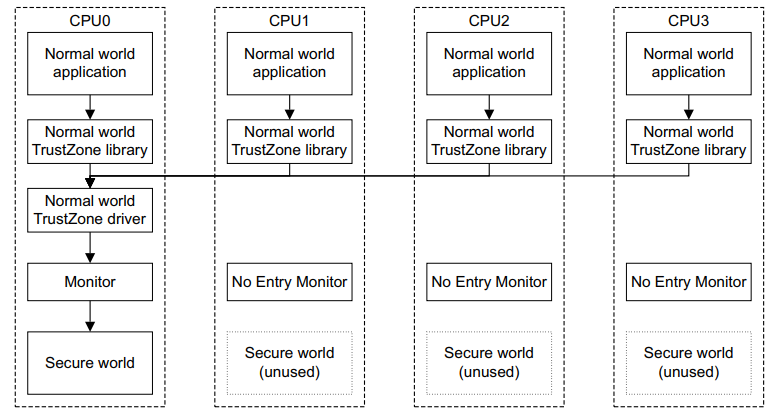

安全軟體和多處理器系統:安全世界軟體實現可以選擇實現一個單處理器安全世界(不具備多處理能力)。

-

將安全世界的執行固定在一個特定的處理器上:在這種設計中,與安全世界通信的普通世界驅動程式通常需要使用處理器間通信將使用安全世界的請求路由到正確的處理器。此外,安全世界不使用的處理器上的監控軟體必須防止普通世界造成惡意的世界切換。

-

讓安全世界在系統的多個處理器上遷移:但通過限制它使其在任何單一時間只在一個處理器上執行。

-

TrustZone API

- 定義了一個軟體介面,在富操作環境中運行的客戶端應用可以使用該介面與安全環境交互。該API主要是一個通信API,使客戶端能夠向安全服務發送命令請求,並使客戶端能夠有效地與所連接的服務交換數據。