我看到 "這篇文章" 之後自己嘗試了一下還是找不到對應的call,畢竟沒有學習過逆向,只是因為一時興起想逆向一下微信。 找到關鍵CALL 不過我找到了一個投機取巧的辦法:因為已經知道了微信的二維碼圖片是PNG格式的,而PNG有一個通用的文件頭,如下 我們可以利用這個找到記憶體中的二維碼圖片,然後對它下 ...

我看到這篇文章之後自己嘗試了一下還是找不到對應的call,畢竟沒有學習過逆向,只是因為一時興起想逆向一下微信。

找到關鍵CALL

不過我找到了一個投機取巧的辦法:因為已經知道了微信的二維碼圖片是PNG格式的,而PNG有一個通用的文件頭,如下

89 50 4E 47 0D 0A 1A 0A00 00 00 0D49 48 44 52 ; 塒NG........IHDR

00 00 00 CE 00 00 00 CE 08 02 00 00 00 F9 7D AA ; ...?..?....鶀?

93 00 00 00 09 70 48 59 73 00 00 0A 75 00 00 0A ; ?...pHYs...u...

75 01 4A 25 DD FD 00 00 0C 91 49 44 41 54 78 9C ; u.J%蔟...慖DATx?

ED 9D D9 96 DC 2A 0C 45 A9 AC FC FF 2F D7 7D 70 ; 頋贃?.E┈?/讅p

C7 97 66 10 9A 98 CF 7E C8 EA 54 95 6D 86 83 24 ; 菞f.殬蟸汝T昺唭$

04 B6 3F DF EF 37 00 D0 9F 3F B3 0B 00 6E 01 52 ; .?嗩7.袩??.n.R

03 83 F8 3B BB 00 AB F2 F9 98 0E 47 58 92 01 A9 ; .凐;?鶚.GX??

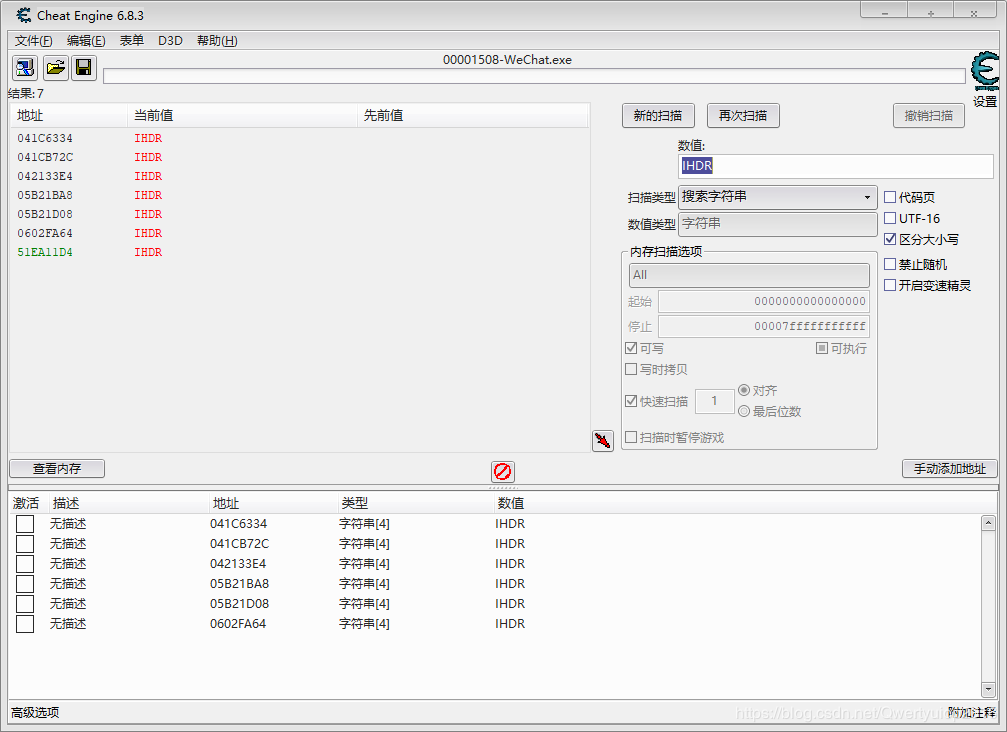

我們可以利用這個找到記憶體中的二維碼圖片,然後對它下記憶體寫入斷點就可以找到改寫二維碼的代碼段。首先讓微信處於二維碼的狀態,接著我們用CE附加微信搜索字元串IHDR,也就是上面的文件頭格式中的一個最明顯的標識。

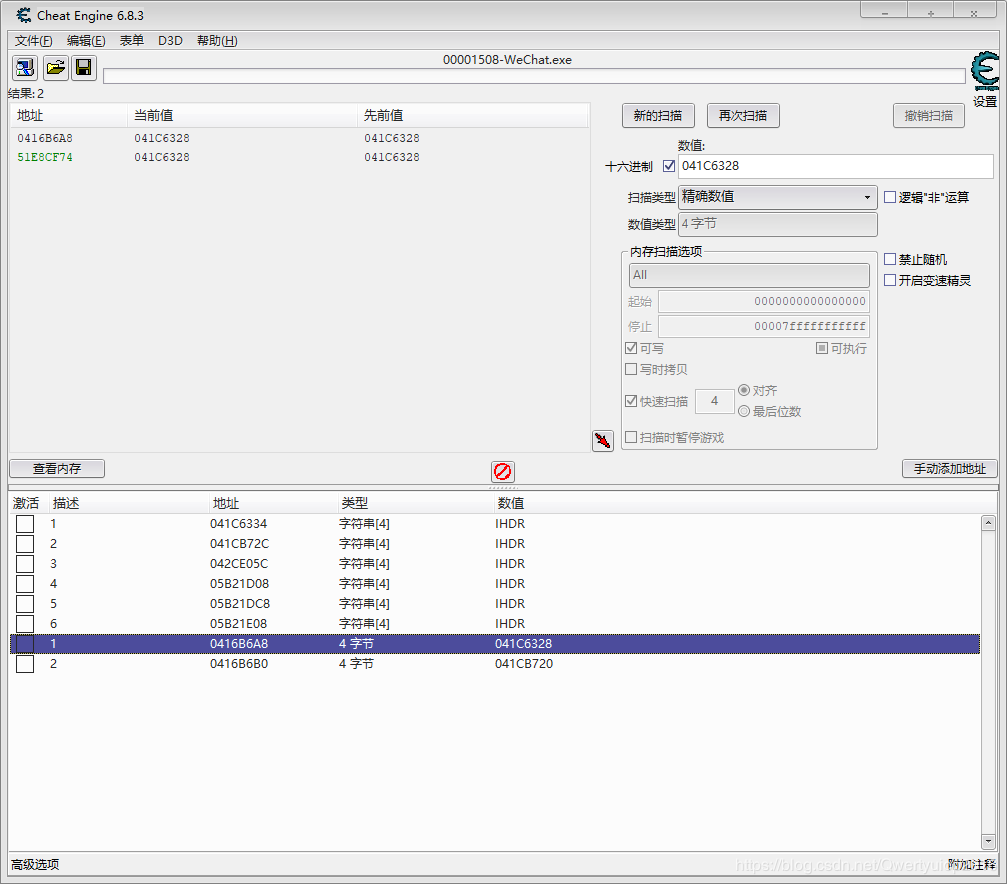

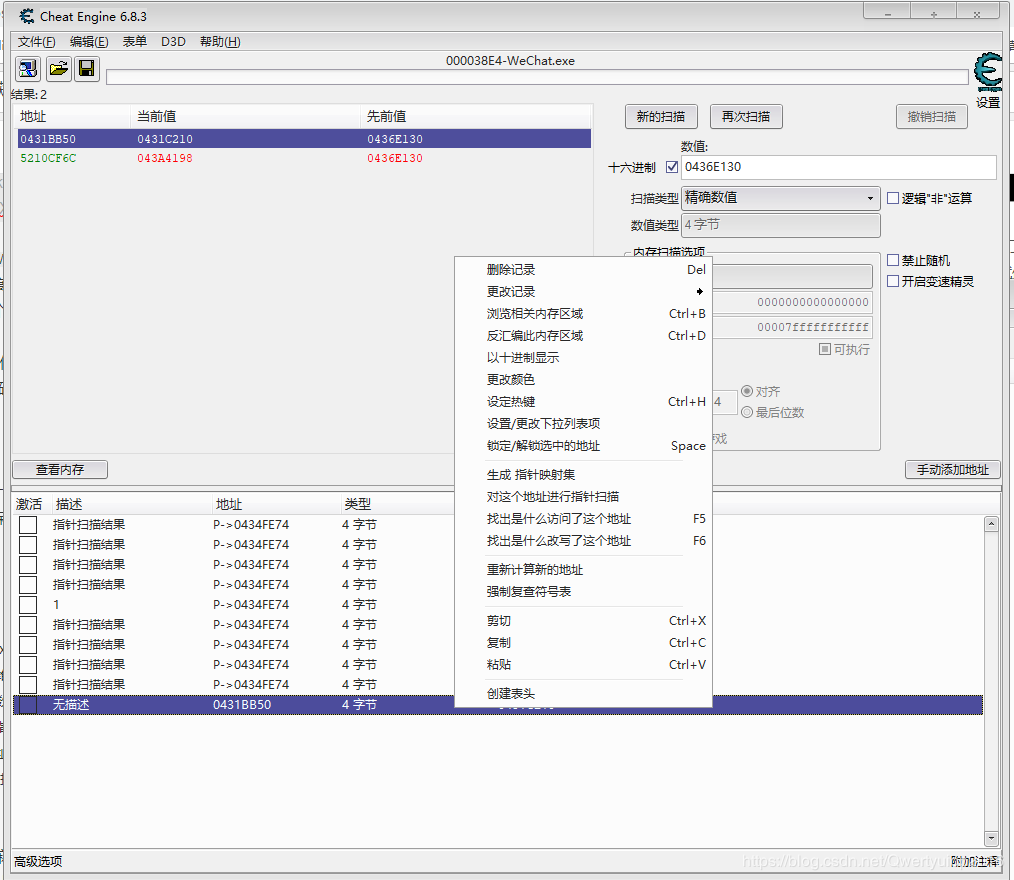

然後把上面的地址放下來,綠色的就不用看了肯定不是,從那篇文章可以看出微信中圖片二維碼存放的是一個結構體,第一個指向的是圖片數據的指針,第二個是圖片的長度。所有這些地址肯定還有上一級指針,所有我們一個一個的搜索他們的上一級指針(這裡需要註意的是我們搜索的地址是(地址-C),而不是地址欄中的地址,這是因為IHDR並不是PNG文件的文件頭,它前面還有12個位元組(十六進位C)的數據,我們搜的是他的文件頭的地址 ),如下:

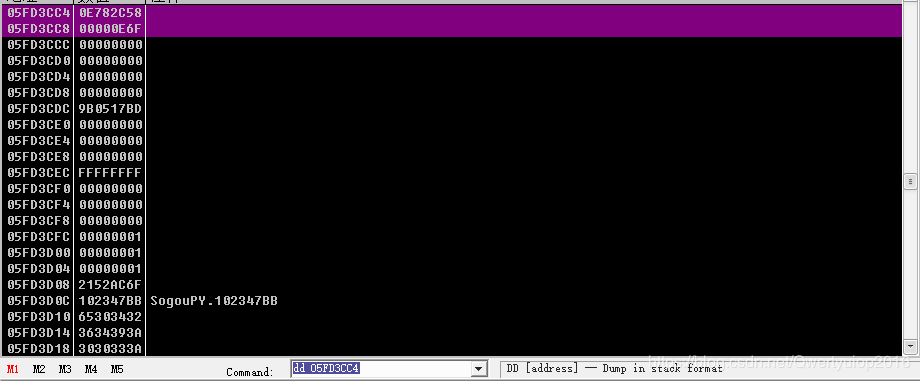

找到所有地址的上一級指針的話(沒有的可以直接刪除),可以直接在OD中dd查看一下這個指針,如圖

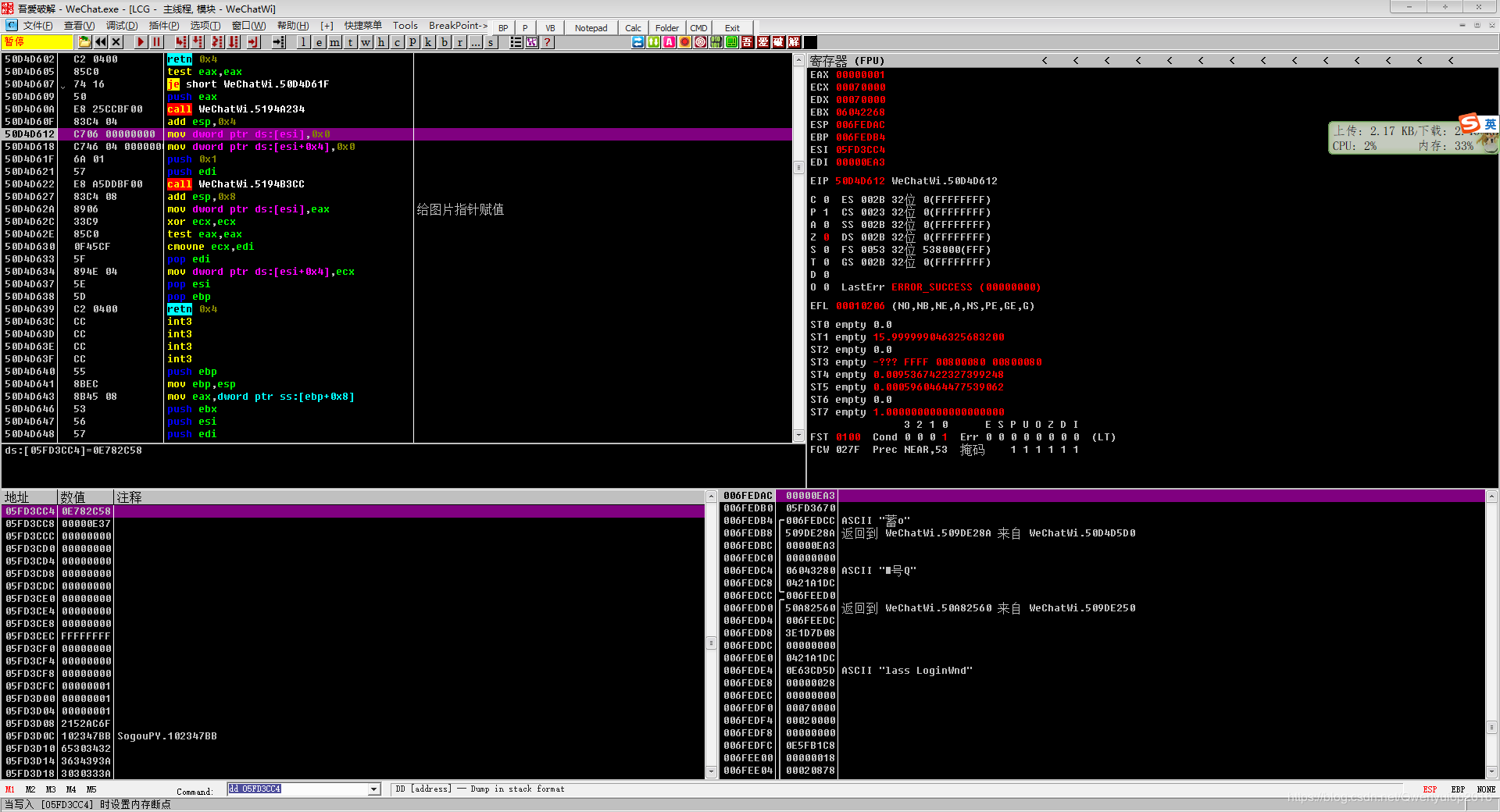

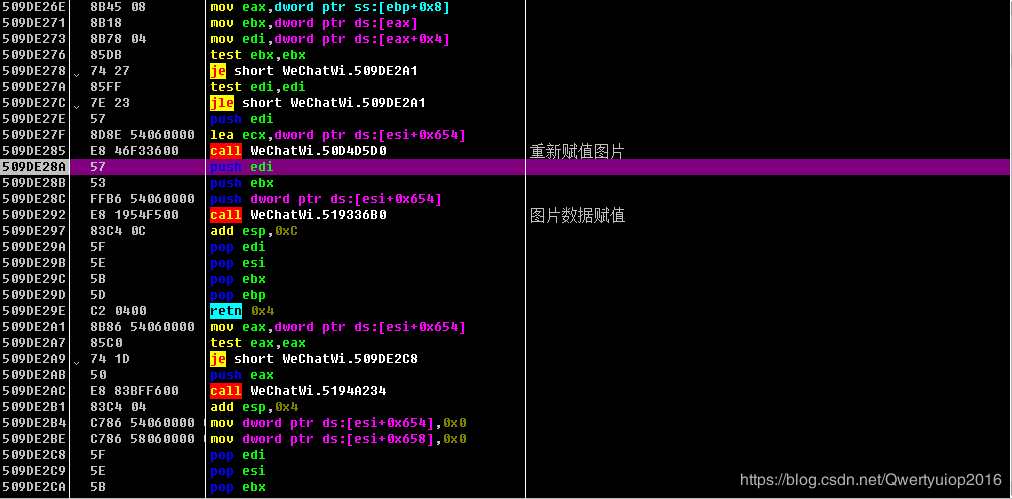

也可以dc 0E782C58看一下是不是PNG文件頭的格式。另外,搜出來的地址中也有和這個一樣的,我們只要長度為E開頭的三位十六進位數(圖中為E6F)的,對應大小大概是4K小一點。後面只需要對05FD3CC4這個二維碼地址下記憶體寫入斷點就可以知道是哪裡修改了它。下完斷點後,掃描二維碼在返回二維碼登錄就會斷下,如圖:

把上面的代碼扣下來看一下

mov dword ptr ds:[esi],0x0 ;這個時候esi的值就是我們下記憶體斷點的指針(05FD3CC4),將原來圖片數據指針指向0x0

mov dword ptr ds:[esi+0x4],0x0 ;而esi+0x4很明顯就是圖片的長度,這兩行代碼應該是清空原來的數據

push 0x1

push edi

call WeChatWi.5194B3CC

add esp,0x8

mov dword ptr ds:[esi],eax ;給圖片指針賦值,eax就是新二維碼數據的指針,不過此時只是個空指針,圖片還沒被賦值

xor ecx,ecx

test eax,eax

cmovne ecx,edi

pop edi

mov dword ptr ds:[esi+0x4],ecx ;給長度賦值

接著我們按F8單步走,一直到走出函數,也就是執行完retn 0x4,如圖

剛纔的代碼段就是WeChatWi.50D4D5D0中的代碼,剛纔說了,這個函數只是將原來的數據清空瞭然後賦值了一個空指針和一個長度,那麼圖片數據肯定在後面被賦值,也就是在圖中的註釋那個函數中。當然,我們也可以看一下這個05FD3CC4這個我們一開始找到的地址的偏移。

找到二維碼地址的偏移

如果讓我看OD裡面的彙編代碼來找到偏移,恐怕有點困難。所以我還是用一個簡單的方法來找偏移:使用CE,首先我們找到二維碼的地址指針,右鍵它點擊對這個地址使用指針掃描(可能因為CE翻譯版本不同有些差異,大致肯定是指針掃描):

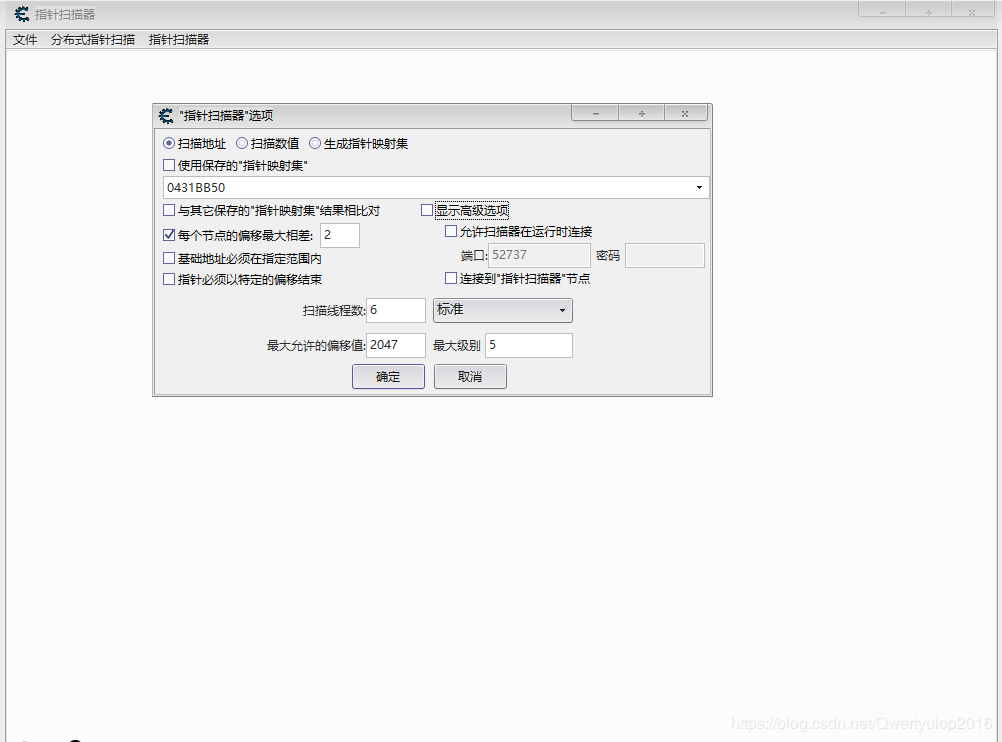

其中上面的選項都可以預設,掃描線程數可以適當調大,允許最大偏移和最大級別預設即可。如果找不到則需要加大。這兩個我先不解釋,後面在解釋。

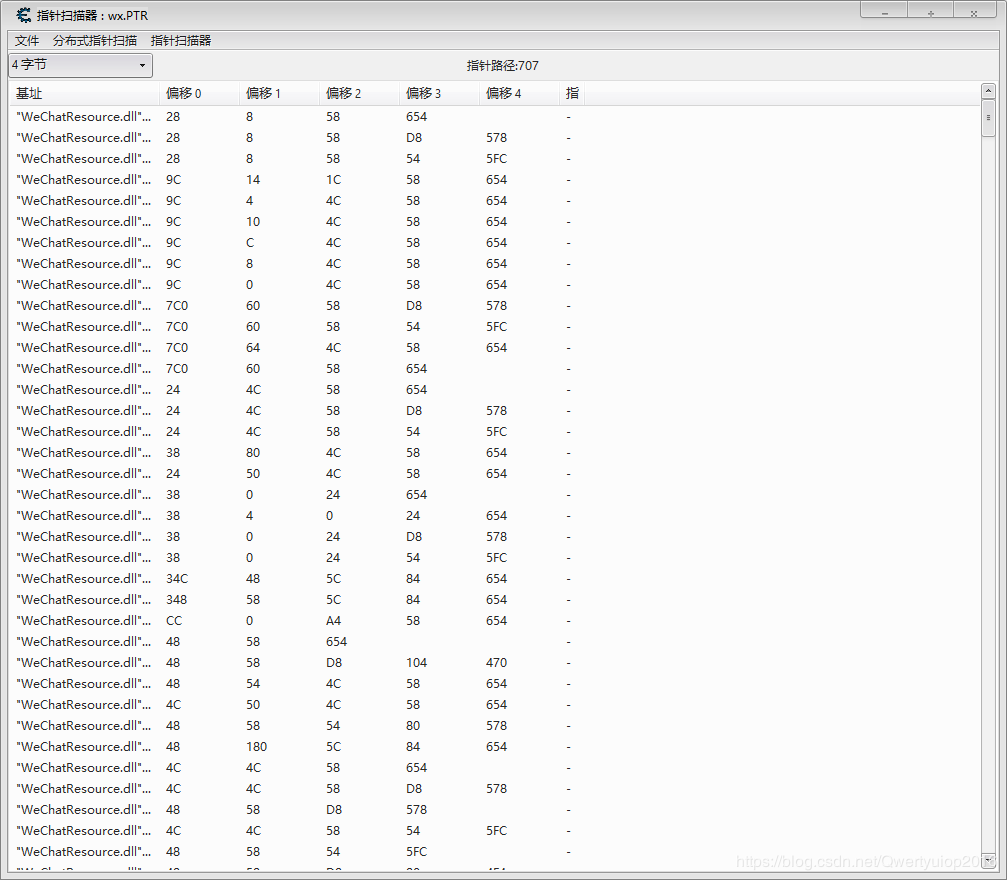

你會得到很多的結果,大概如下:

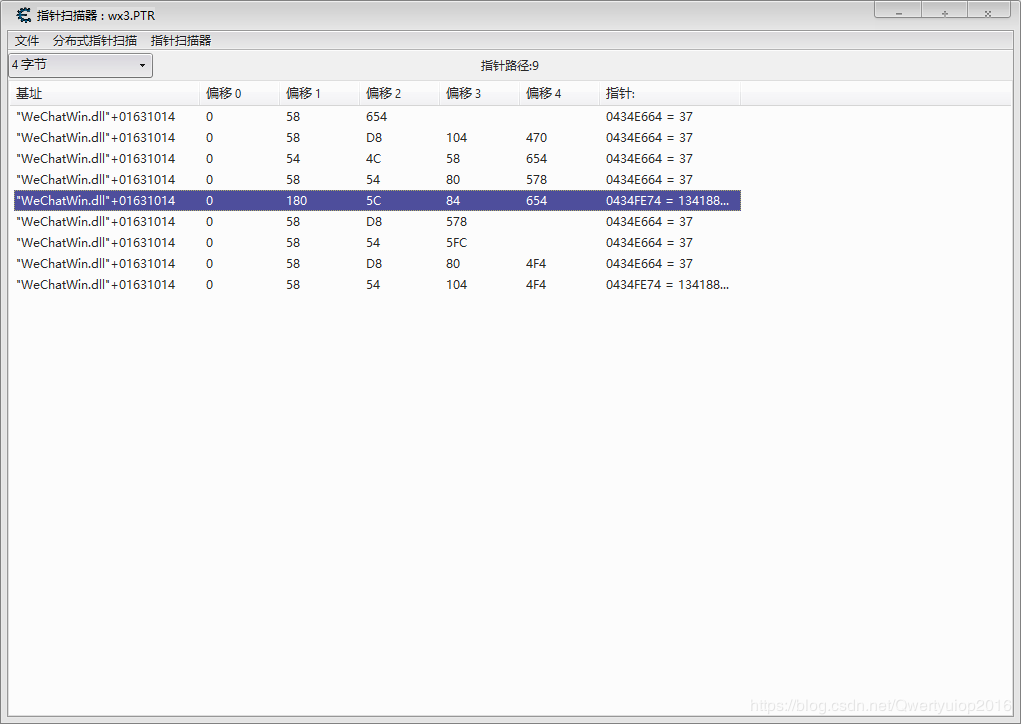

怎麼過濾呢,我們需要關閉微信,重新打開再找一次二維碼的地址。然後在上面的菜單欄選擇指針掃描器->重新掃描...,之後輸入新找到的地址點確定即可。這時候就剩下幾個結果了

我們可以重覆上面的繼續刷選,當然這沒有必要,9個結果已經很理想了。這裡我們可以聯想上面OD中找到的彙編代碼段,看這篇博客最後一張OD的截圖

50C5E27E 57 push edi

50C5E27F 8D8E 54060000 lea ecx,dword ptr ds:[esi+0x654]

50C5E285 E8 46F33600 call WeChatWi.50FCD5D0 ; 重新賦值圖片

50C5E28A 57 push edi

50C5E28B 53 push ebx

50C5E28C FFB6 54060000 push dword ptr ds:[esi+0x654]

50C5E292 E8 1954F500 call WeChatWi.51BB36B0 ; 圖片數據賦值

50C5E297 83C4 0C add esp,0xC

註意第二行和第六行,第二行的ecx其實就是我們要的二維碼結構體指針。它是esi+0x654的偏移得到的,我們再看CE掃描出的結果。有兩個地址的偏移最後一位是0x654,我們將所有地址雙擊一遍到地址欄中,重點關註這兩個地址。接著關閉微信在打開,觀察這9個地址的改變,你會發現有一個地址在微信啟動之後就沒變化過,而其他的會改變。而這個地址正好是上面提到的兩個中的一個,不過這個地址雖然能拿到二維碼的數據但是卻不能用,因為在登錄界面沒出現二維碼的時候(比如確定登錄的時候)這個地址也是有數據的,也是能讀出二維碼的圖片,當然這個圖片是失效的。所以正常來說,除了這個地址其他應該都能使用。看來開始關註的點不對。

通過上面的步驟就可以不用hook註入寫dll這麼麻煩了,直接讀找到的地址偏移就可以得到二維碼了。

aardio保存二維碼

使用aardio將地址中的圖片保存下來,代碼有點神奇,我開始還不知道。原先我一直在找怎麼用aardio讀位元組,後面發現讀字元串保存到文件也行,因為string.save本來保存的就是位元組數據。

import process;

import console;

prcs = process.find("WeChat.exe")

數據指針 = 0x05FD3CC4 //二維碼的結構體的地址,既然已經找到了偏移,將這個地址改成偏移對應的地址就行

數據地址 = prcs.readNumber(數據指針)

長度 = prcs.readNumber(數據指針 + 0x4)

數據 = prcs.readString(數據地址, 長度)

string.save("E:\二維碼.png", 數據)

找二維碼字元串地址偏移

一開始提到的那篇文章還介紹瞭如何獲取二維碼字元串的數據,既然知道了結果,我覺得步驟可以簡化一下。我們在CE中搜索字元串找到一部分地址,然後等待刷新排除一部分,應該只剩下幾個了,而我們可以通過那篇博客看出這個地址還有上一級指針,而且上一級指針正好是dll地址加偏移,所以我們直接在CE中搜索四位元組的地址,找到有個綠色的就是二維碼字元的基址了。

我的當前版本(2.8.0.121)的基址:WeChatWin.dll+0x1635C58

接著我們就可以直接通過這個字元拼接出登錄的鏈接,然後利用某些網站的API就可以將這個鏈接轉換為二維碼,效果和上面繞了一大圈還要hook是一樣的。