FireEye最新研究統計:27%的勒索軟體攻擊發生在周末,而49%的工作時間是在工作日之後進行的。針對企業部門的絕大多數勒索軟體攻擊是在正常工作時間之外,晚上或周末進行的。 根據美國網路安全公司FireEye今天發佈的報告,企業部門所有勒索軟體感染中的76%發生在工作時間以外,其中49%發生在工作 ...

FireEye最新研究統計:27%的勒索軟體攻擊發生在周末,而49%的工作時間是在工作日之後進行的。針對企業部門的絕大多數勒索軟體攻擊是在正常工作時間之外,晚上或周末進行的。

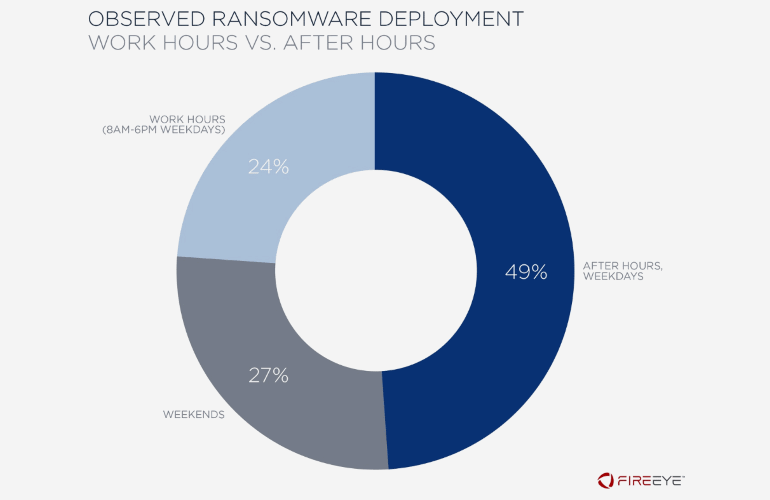

根據美國網路安全公司FireEye今天發佈的報告,企業部門所有勒索軟體感染中的76%發生在工作時間以外,其中49%發生在工作日的夜間,而27%發生在周末。

FireEye表示,這些數字是根據2017年至2019年數十次勒索軟體事件響應調查得出的。

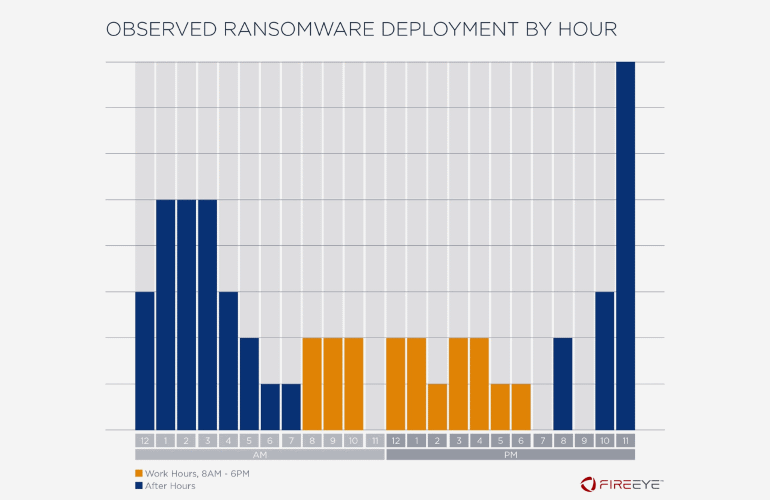

攻擊者之所以選擇在夜間或周末觸發勒索軟體加密過程,是因為大多數公司沒有讓這些變更工作的IT人員進行,如果這樣做,他們很可能是人手不足的人。

如果勒索軟體攻擊確實觸發了公司內部的安全警報,那麼將沒有人立即做出反應並關閉網路,或者人手不足的員工很難確定勒索軟體加密過程結束之前的實際情況,並且公司的網路癱瘓了。

FireEye表示,大多數這類偷偷摸摸的夜間/周末勒索軟體攻擊通常是長時間的網路入侵和入侵造成的。

這家網路安全公司表示,勒索軟體幫派破壞了公司的網路,花時間將它們橫向轉移到儘可能多的工作站,然後在所有系統上手動安裝勒索軟體並觸發感染。

據FireEye稱,從最初的威脅到實際的勒索軟體攻擊的時間(稱為“駐留時間”)平均為三天。

人工勒索軟體攻擊的興起

在所有這些情況下,勒索軟體都是在攻擊者的要求下觸發的,一旦網路被感染,它就不會自動觸發-對於大多數勒索軟體來說,這是舊的操作模式。

如今,大多數勒索軟體幫派可以完全控制勒索軟體的種類,他們非常謹慎地決定何時才是最合適的時間來鎖定網路。

微軟稱這類事件為“ 人為勒索軟體攻擊”。在上周發佈的一份報告中,這家操作系統製造商提供了有關保護網路安全以及建立檢測規則的技巧,以在“駐留時間”內以及在觸發最終有效載荷並鎖定公司之前發現勒索軟體幫派。

FireEye表示,自2017年以來,人為操作的勒索軟體攻擊上升了860%,事件現在不僅影響北美公司,而且影響所有部門和所有地理位置。

在FireEye調查的案例中,最常見的感染媒介是:

Internet上針對具有RDP(遠程桌面協議)埠的工作站的暴力攻擊針對公司員工的魚叉式釣魚,並使用一個受感染的主機傳播給其他人隱蔽式下載(員工訪問受感染網站並下載受惡意軟體感染的文件) )。

就像微軟上周在其報告中一樣,FireEye現在敦促公司投資部署檢測規則,以便在感染前的“駐留時間”內發現攻擊者。

FireEye說:“如果網路防禦者能夠迅速發現並補救最初的威脅,則有可能避免重大損失和勒索軟體感染的成本。” 【轉載需註明出處:https://www.ekongsoft.com/news/2020/561.htm】