大佬先別吐槽,既然我們說好了要手把手教學,那我們就從進入DWVA開始吧, (才不是因為我是小白只會這個的說。。) 那麼如何進入DVWA呢?九頭蛇Hydra? 大佬留步!!別衝動,這點小事我們的burpsuite代勞就夠了。。。 這裡我們可以看到,我們的賬號密碼通過該post包提交。 預設為我們面對一 ...

大佬先別吐槽,既然我們說好了要手把手教學,那我們就從進入DWVA開始吧,

(才不是因為我是小白只會這個的說。。)

那麼如何進入DVWA呢?九頭蛇Hydra?

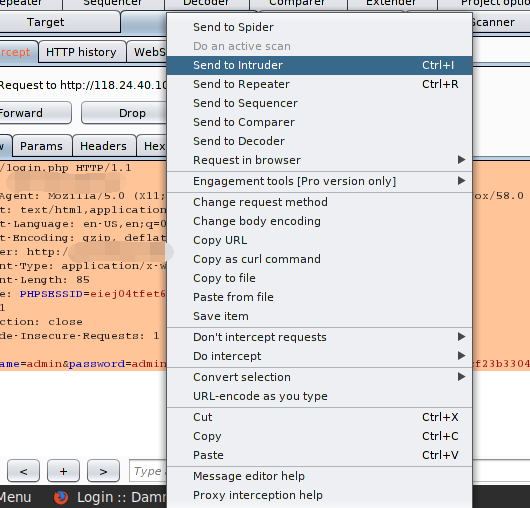

大佬留步!!別衝動,這點小事我們的burpsuite代勞就夠了。。。

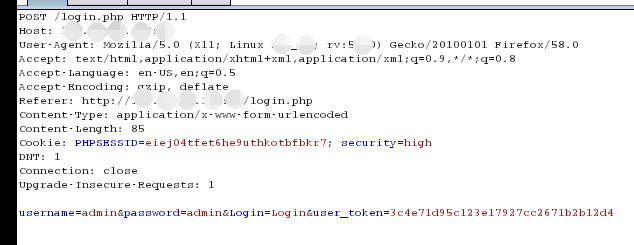

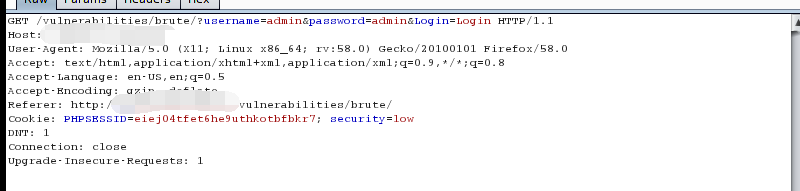

這裡我們可以看到,我們的賬號密碼通過該post包提交。

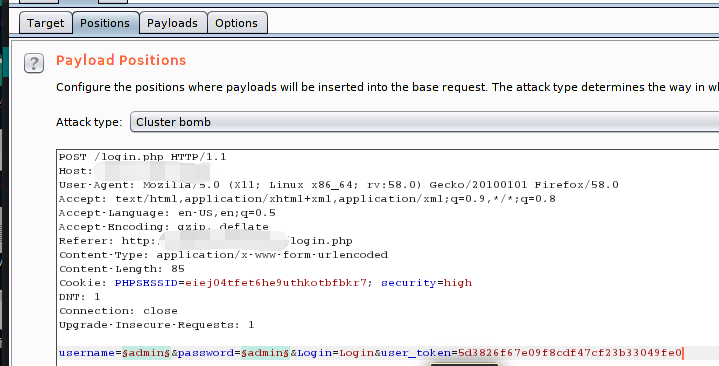

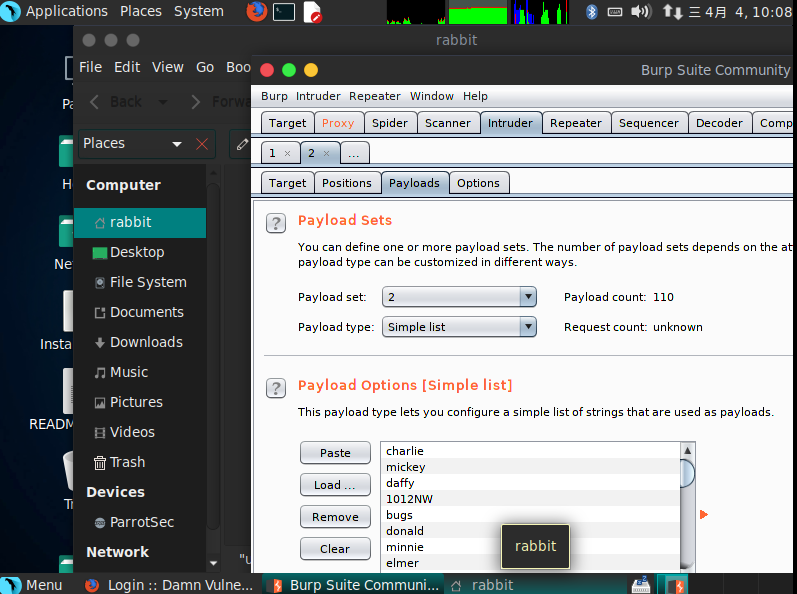

預設為我們面對一個未知系統的情況,使用intruder功能對username/password進行爆破

在這裡科普一下四種payload模式:

Sniper – 這個模式使用單一的payload組。它會針對每個位置設置payload。這種攻擊類型適合對常見漏洞中的請求參數單獨地進行fuzzing測試。攻擊中的請求總數應該是position數量和payload數量的乘積。 Battering ram – 這一模式使用單一的payload組。它會重覆payload並且一次把所有相同的payload放入指定的位置中。這種攻擊適合那種需要在請求中把相同的輸入放到多個位置的情況。請求的總數是payload組中payload的總數。 Pitchfork – 這一模式使用多個payload組。對於定義的位置可以使用不同的payload組。攻擊會同步迭代所有的payload組,把payload放入每個定義的位置中。這種攻擊類型非常適合那種不同位置中需要插入不同但相關的輸入的情況。請求的數量應該是最小的payload組中的payload數量。 Cluster bomb – 這種模式會使用多個payload組。每個定義的位置中有不同的payload組。攻擊會迭代每個payload組,每種payload組合都會被測試一遍。這種攻擊適用於那種位置中需要不同且不相關或者未知的輸入的攻擊。攻擊請求的總數是各payload組中payload數量的乘積。顯然,如果這是一個完全未知的網站,我們只能選擇第四種模式進行爆破,這也從側面見證了社工的強大,但不是每個人都可以企及的。

如下圖設置好positions和payloads,導入私人小字典(才不會說已經驗證過賬號密碼的存在的說):

設置完成!!

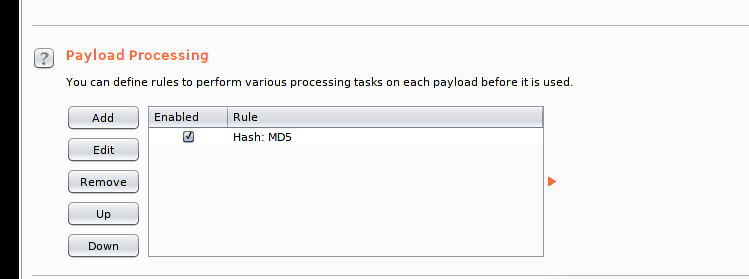

補充個小知識點,我們常常會遇到賬號密碼加密傳輸的情況,這真的安全麽?如果只是進行了簡單的一層MD5加密,

那跟不存在加密無疑。

劃重點,敲黑板:這裡會自動將我們的字典進行預轉化才發送。

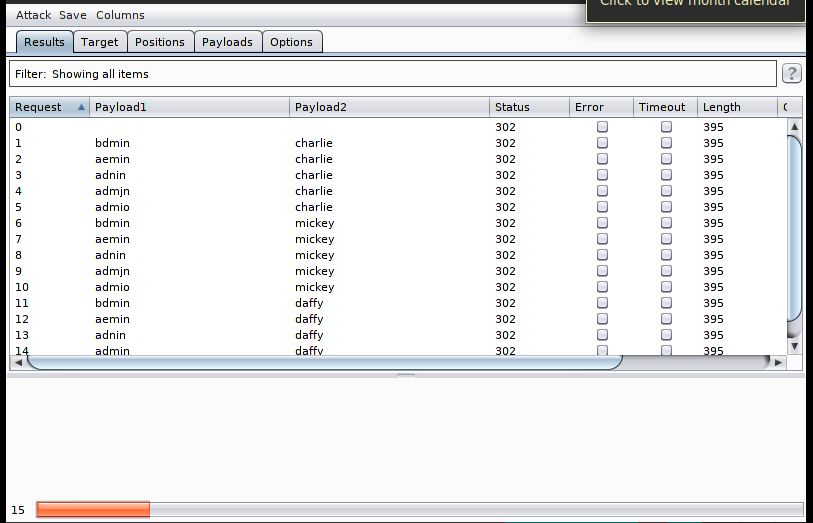

好了,話不再多說,start attack !

一首歌(黃河大合唱)的時間~~

大家久等了,折騰了一上午,,我想告訴大家,這是一個垮掉的示範,

有沒有驚喜,有沒有意外,好吧,別打我,

DWVA平臺確實為我們提供了弱口令漏洞,

然而不是在這裡。

當然這裡所有的流程和操作是沒有問題的,

只是我們忽略了時間戳:user_token=f22dfe5433263ba0b029e24e5c8dedd4

註定了所有的返回結果302。

換句話說,這裡是不存在爆破漏洞的,雖然弱口令確實存在,

如何利用字典爆破,歡迎各位小伙伴提供想法與我交流

(才不承認是我不知道的說。。。。)

這就是這期專門為大家準備的《經典的錯誤》案例。。

(別,別打臉,,,)

首頁的登陸無關security等級,登陸模式是完全相同的,

在這裡附上DWVA的預設賬號密碼五個

admin/password

gordonb/abc123

1337/charley

pablo/letmein

smithy/password

(是的,賬號密碼是公開的,在此我只是想與大家分享爆破的思想與流程)

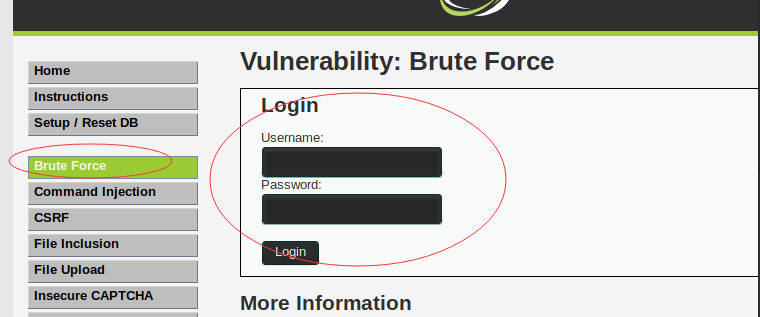

真正的DWVA弱口令漏洞是在這裡:

大家登陸成功即可找到,

這是抓包情況,顯然沒有我們上面提到的”user_token“,

至於爆破步驟,就不為大家闡述了,顯然比我們之前的滲透難度low的多~

那麼,就到這裡~

我可以弱弱的丟個個人微信公眾號麽,粉絲太少一直沒有寫作激情,

如果你們喜歡技術,喜歡parrotsec,喜歡二次元,期待認識大家。

才不是什麼蘿莉控,只是喜歡的女孩紙碰巧是蘿莉罷了,哼~