歡迎來到CSRF漏洞章節,在此,請允許作為#靈魂畫師!!#的我圖文並茂的為大家簡單介紹一下CSRF漏洞: CSRF跨站點請求偽造(Cross—Site Request Forgery) 你可以這樣來理解: 攻擊者盜用了你的身份,以你的名義發送惡意請求,對伺服器來說這個請求是完全合法的, 但是卻完成了 ...

歡迎來到CSRF漏洞章節,在此,請允許作為#靈魂畫師!!#的我圖文並茂的為大家簡單介紹一下CSRF漏洞:

CSRF跨站點請求偽造(Cross—Site Request Forgery)

你可以這樣來理解:

攻擊者盜用了你的身份,以你的名義發送惡意請求,對伺服器來說這個請求是完全合法的,

但是卻完成了攻擊者所期望的一個操作,比如以你的名義發送郵件、發消息,盜取你的賬號,添加系統管理員,甚至於購買商品、虛擬貨幣轉賬等。

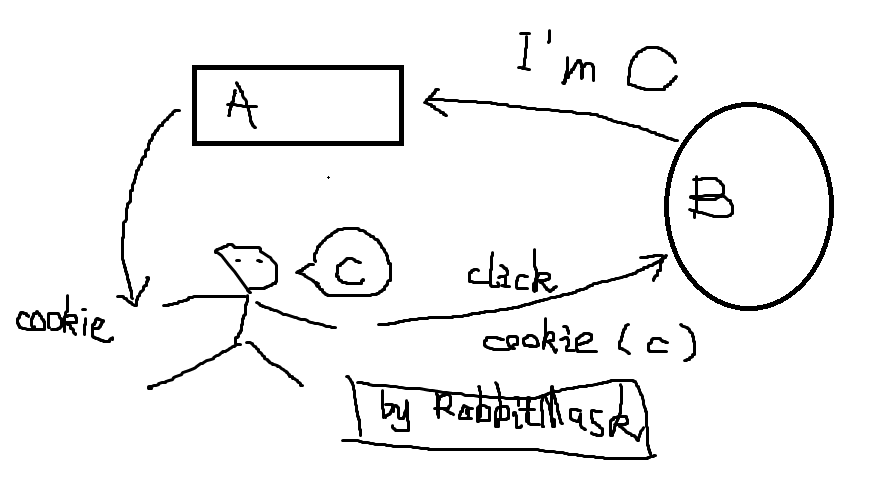

如下:其中Web A為存在CSRF漏洞的網站,Web B為攻擊者構建的惡意網站,User C為Web A網站的合法用戶。

CSRF攻擊攻擊原理及過程如下:

1. 用戶C打開瀏覽器,訪問受信任網站A,輸入用戶名和密碼請求登錄網站A;

2.在用戶信息通過驗證後,網站A產生Cookie信息並返回給瀏覽器,此時用戶登錄網站A成功,可以正常發送請求到網站A;

3. 用戶未退出網站A之前,在同一瀏覽器中,打開一個TAB頁訪問網站B;

4. 網站B接收到用戶請求後,返回一些攻擊性代碼,併發出一個請求要求訪問第三方站點A;

5. 瀏覽器在接收到這些攻擊性代碼後,根據網站B的請求,在用戶不知情的情況下攜帶Cookie信息,向網站A發出請求。網站A並不知道該請求其實是由B發起的,所以會根據用戶C的Cookie信息以C的許可權處理該請求,導致來自網站B的惡意代碼被執行。

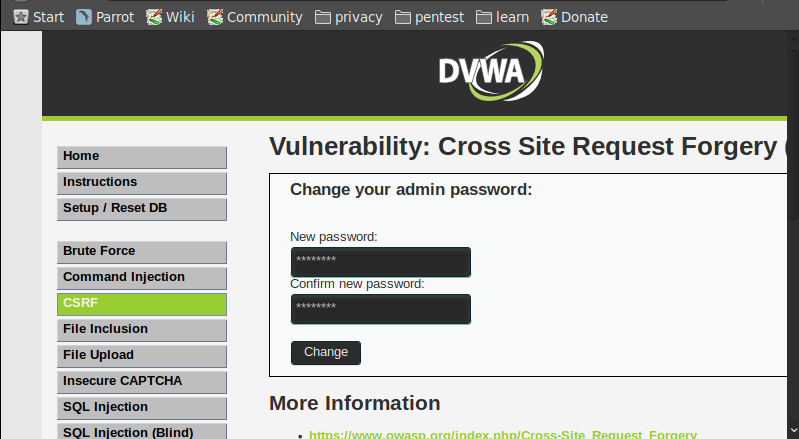

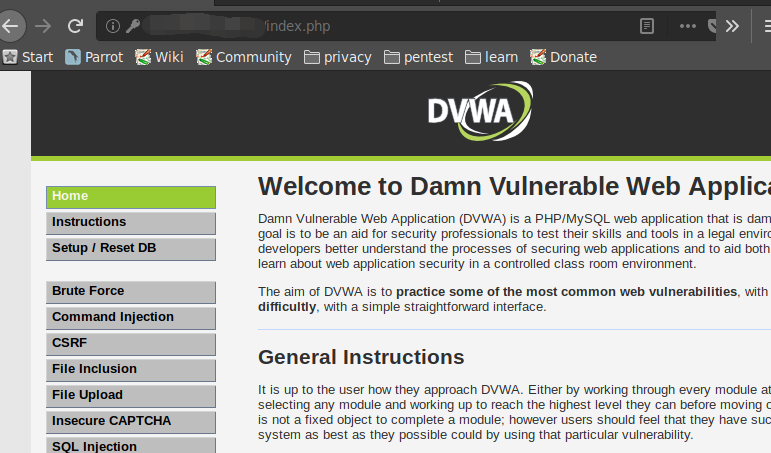

在此處DWVA的CSRF漏洞中,我們可以看到重置密碼操作就是一個網站認為完全合理同時也是攻擊者意圖的一個操作。

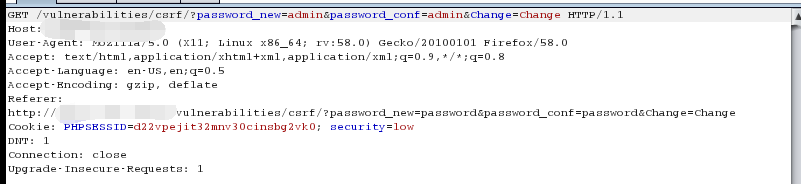

敲黑板,劃重點:CSRF漏洞的判定:修改referer頭或直接刪除referer頭,看網站是否正常響應。

此處的結論很顯然:存在CSRF漏洞!

下麵我們簡單探討下CSRF漏洞的利用,

(我才沒有教壞大家的意思,如果你想,請先學好社工)

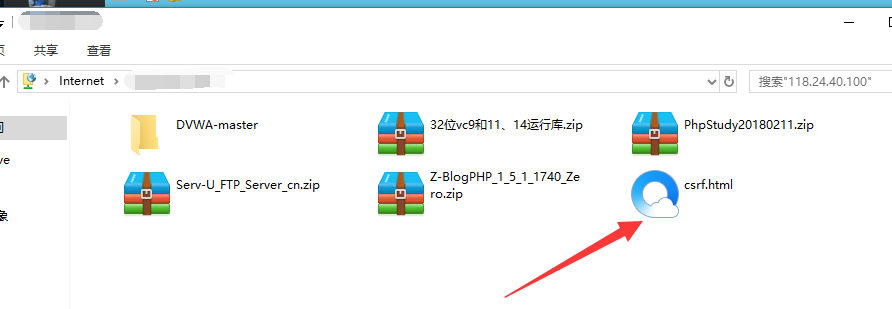

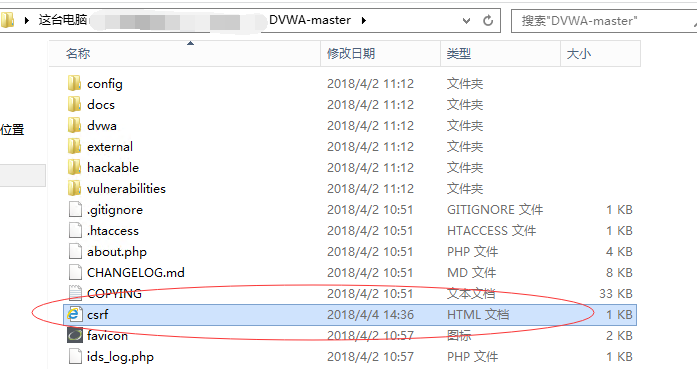

通過上述抓包我們構造一個url。生成一個網頁並放到網上用來調用,這裡我放到了個人伺服器上(才不會暴露的說)

<img src="************************/vulnerabilities/csrf/?password_new=admin&password_conf=admin&Change=Change HTTP/1.1" border="0" style="display:none;"/>

我們採用<image>標簽來提高我們的隱蔽性。

這裡我放到了個人網站的根目錄下,直接IP/文件名執行。

通過FTP上傳至伺服器,要學server-U構造FTP伺服器的,請網路自尋資源,需要破解工具和教程的可以私信我(mark,非廣告,大不了後面出教程)

給你們偷看一樣,手動滑稽~

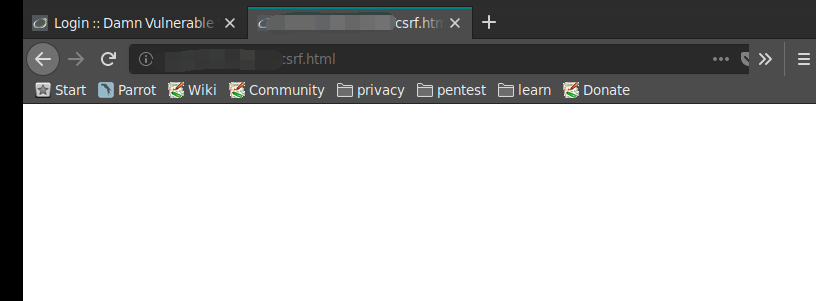

登陸DWVA,當前用戶密碼password,開new Tab,進入我們構造好的url~

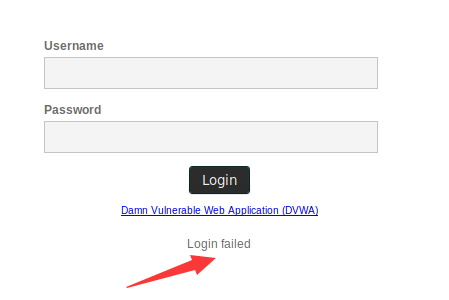

然後回到我們的登陸界面,使用舊密碼password登陸

使用新密碼admin登陸

歡迎回了,CSRF漏洞利用,密碼修改成功。

那麼~咔~~~~~~~~~~

我可以弱弱的丟個個人微信公眾號麽,粉絲太少一直沒有寫作激情,

如果你們喜歡技術,喜歡parrotsec,喜歡二次元,期待認識大家。

才不是什麼蘿莉控,只是喜歡的女孩紙碰巧是蘿莉罷了,哼~