先來張圖: 這是一張shiro的功能圖: Authentication: 身份認證/登錄,驗證用戶是否擁有相應的身份 Authorization: 授權/許可權驗證,驗證某個已認證的用戶是否擁有某個許可權,包括驗證用戶是否擁有某個角色,或擁有某個操作許可權 Session Management: 會話管理 ...

先來張圖:

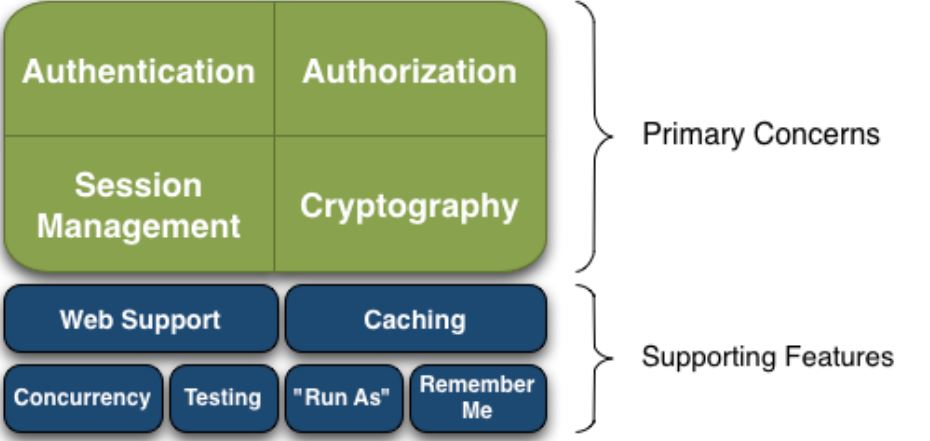

這是一張shiro的功能圖:

- Authentication: 身份認證/登錄,驗證用戶是否擁有相應的身份

- Authorization: 授權/許可權驗證,驗證某個已認證的用戶是否擁有某個許可權,包括驗證用戶是否擁有某個角色,或擁有某個操作許可權

- Session Management: 會話管理,shiro擁有自己的session(不需要web環境下就能使用)

- Cryptography: 加密

- Web Support: web支持,針對web應用提供一些功能

- Caching: 緩存

- Concurrency: shiro支持多線程應用的併發驗證,即在一個線程中開啟另一個線程,能把許可權自動傳播過去

- Testing: 測試支持

- Run As: 允許一個用戶假裝成為另一個用戶(如果允許)的省份進行訪問

- Remember Me: 記住用戶身份

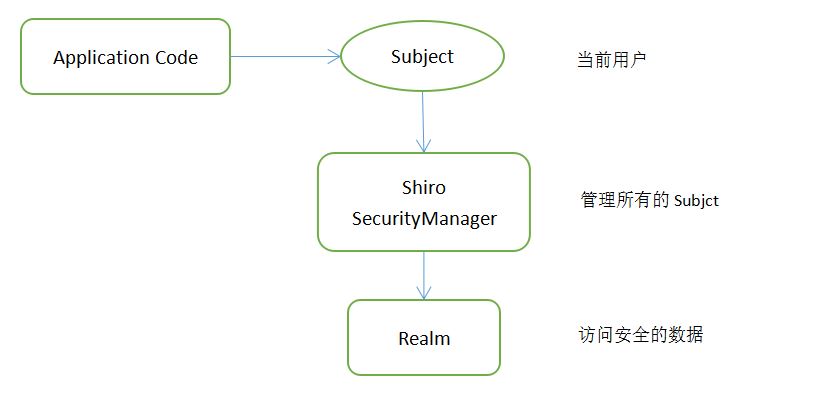

再來一張圖:

- Subject: 與應用交互的用戶,Subject在shiro中是一個介面,定義了很多認證授權的方法,外部程式通過Subject進行認證授權,而Subject通過SecurityManager進行認證授權

註意: Subject只是一個門面,SecurityManager才是實際的執行者 - SecurityManager: 安全管理器,所有與安全有關的操作都會與SecurityManager交互,且管理著所有的Subject,是shiro的核心,負責與shiro其他組件進行交互,如通過Authenticator進行認證,通過Authorizer進行授權,通過SessionManager進行會話管理等

補充: SecurityManager是一個介面,繼承了Authenticator,Authorizer,SessionManager三個介面 - Realm: Shiro從Realm獲取安全數據(如用戶,角色,許可權);也就是說SecurityManager要驗證用戶身份或操作許可權,需要從Realm獲取相應數據來判斷(用戶是否能登錄,是否擁有什麼許可權等)

註意: realm也是由SecurityManager控制

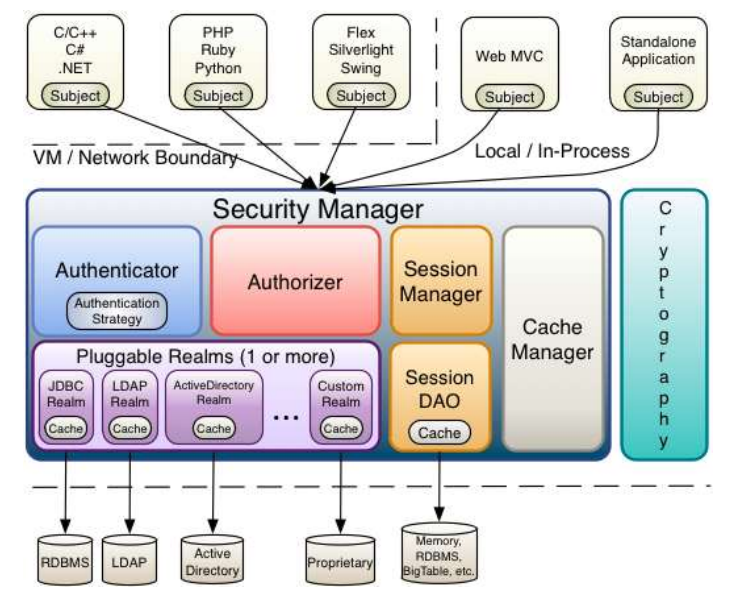

再來一張圖:

- Subject: 與應用交互的用戶

- SecurityManager: 相當於SpringMVC中的DispatcherServlet,所有具體的交互都由SecurityManager控制;它管理著所有的Subject,且負責進行認證,授權,會話和緩存的管理

- Authenticator: 認證器, 對用戶身份進行驗證;Authenticator是一個介面,shiro提供ModularRealmAuthenticator實現類,也可以自定義

- Authorizer: 授權器,決定用戶是否有許可權進行某種操作,控制著用戶能訪問應用中的哪些功能

- Realm: 安全實體數據源,可以有1個或多個

- SessionManager: 管理session的生命周期(可以實現單點登錄)

- CacheManager: 緩存管理器

- Cryptography: 密碼管理模塊

認證流程

- 創建token令牌,token中有用戶提交的認證信息即帳號和密碼

- 執行Subject.login(token),Subject實例通常是DelegatingSubject類(或子類)的實例對象;在認證開始時,通過SecurityManager來實例調用securityManager.login(token)方法

- SecurityManager接受到token(令牌)信息後委托Authenticator實例進行認證;Authenticator通過實現類ModularRealmAuthenticator來調用anthenticator.authenticate(token)方法;ModularRealmAuthenticator在認證過程中會對一個或多個Realm實例進行適配(可插拔)

- 如果配置了多個Realm,ModularRealmAuthenticator會根據配置的AuthenticationStrategy(認證策略)來進行多Realm的認證過程;在Realm被調用後,AuthenticationStrategy將對每一個Realm的結果做出響應

註意: 如果只有一個Realm,Realm將直接調用而無需再配置認證策略 - 判斷每一個Realm是否都支持提交的token,如果支持,Realm調用getAuthenticationInfo(token),該方法就是實際的認證處理,我們通過覆蓋Realm的doGetAuthenticationInfo方法來編寫我們自定義的認證處理

- shiro中有三種認證策略的具體實現:

- AtleastOneSuccessfulStrategy: 只要有一個realm驗證成功,則成功

- FirstSuccessfulStrategy: 第一個realm驗證成功,則成功,後續realm將被忽略

- AllSuccessfulStrategy: 所有realm成功,驗證才成功

補充: 認證失敗後拋出的一些異常:

- UnknownAccountException 帳號不存在

- IncorrectCredentialsException 密碼錯誤

- DisabledAccountException 帳號被禁用

- LockedAccountException 帳號被鎖定

- ExcessiveAttemptsException 登錄失敗次數過多

- ExpiredCredentialsException 憑證過期

自定義Realm

shiro自帶的Realm介面,CachingRealm負責緩存處理,AuthenticationRealm負責認證,AuthorizingRealm負責授權等,但是通常情況下,正確的用戶信息都是從資料庫中取出,所以需要自定義realm,通常自定義的realm繼承AuthorizingRealm,認證是重寫doGetAuthenticationInfo(AuthenticationToken token)方法,授權是重寫doGetAuthorizationInfo(PrincipalCollection principals)方法

授權流程

- 調用授權驗證方法(Subject.isPermitted()或Subject.hasRole()等)

- Subject實例通常是DelegatingSubject類(或子類)的實例對象;在認證開始時,通過SecurityManager來實例調用securityManager.isPermitted(string)方法/security.hasRole(string)方法

- SecurityManager委托Authorizer的實例(預設是ModularRealmAuthorizer類的實例,同樣支持多個realm)調用相應的授權方法

- 每一個Realm將檢查是否實現了相同的Authorizer介面,然後調用Realm自己的相應的授權驗證方法

- 使用多個Realm時,不同於認證策略處理方式,授權處理過程中:

- 當調用Realm出現異常時,立即拋出,結束授權驗證

- 只要一個Realm驗證成功,則認為授權成功,立即返回,結束驗證