這篇文章可能大家會覺得很空洞,沒有實際的實戰東西,主要是自己整理出來的IdentityServer4 的一些概念性的東西;如果你對IdentityServer4有過一定的實戰經驗,可以跳過不需要閱讀該文章,後續我會以一個Demo 來給大家帶來IdentityServer4深入的實戰分享 ...

一、前言

這篇文章可能大家會覺得很空洞,沒有實際的實戰東西,主要是自己整理出來的IdentityServer4 的一些概念性的東西;如果你對IdentityServer4有過一定的實戰經驗,可以跳過不需要閱讀該文章,後續我會以一個Demo 來給大家帶來IdentityServer4深入的實戰分享 。

二、概述

IdentityServer4是一個用於ASP.Net Core的OpenID Connect和OAuth 2.0框架

2.1 什麼是OAuth 2.0?

OAuth 2.0是授權的行業標準協議。OAuth 2.0側重於客戶端開發人員的簡單性,同時為web應用程式、桌面應用程式、移動應用等提供特定的授權流。該規範及其擴展正在IETF OAuth工作組內開發。

簡單說,OAuth 就是一種授權機制。數據的所有者告訴系統,同意授權第三方應用進入系統,獲取這些數據。系統從而產生一個短期的進入令牌(token),用來代替密碼,供第三方應用使用。

OAuth 2.0 規定了四種獲得令牌的流程。你可以選擇最適合自己的那一種,向第三方應用頒發令牌。不管哪一種授權方式,第三方應用申請令牌之前,都必須先到系統備案,說明自己的身份,然後會拿到兩個身份識別碼:客戶端 ID(client ID)和客戶端密鑰(client secret)。這是為了防止令牌被濫用,沒有備案過的第三方應用,是不會拿到令牌的。下麵就是這四種授權方式。

- authorization code(授權碼模式)

- implicit(簡化模式)

- resource owner password credentials(密碼模式)

- client credentials(客戶端模式)

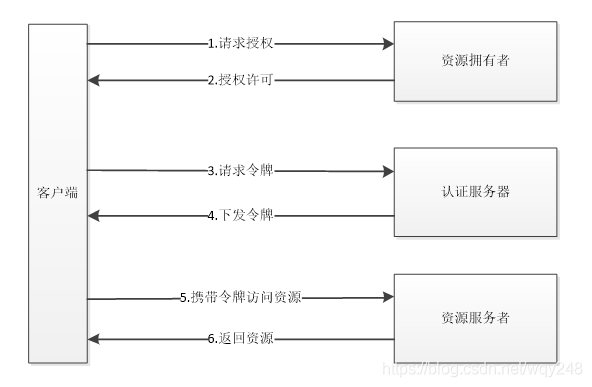

OAuth 整體流程圖:

具體的OAuth 2.0 四大授權方式請參考 阮一峰 的博客 OAuth 2.0 的四種方式

2.2 什麼是OpenId Connect

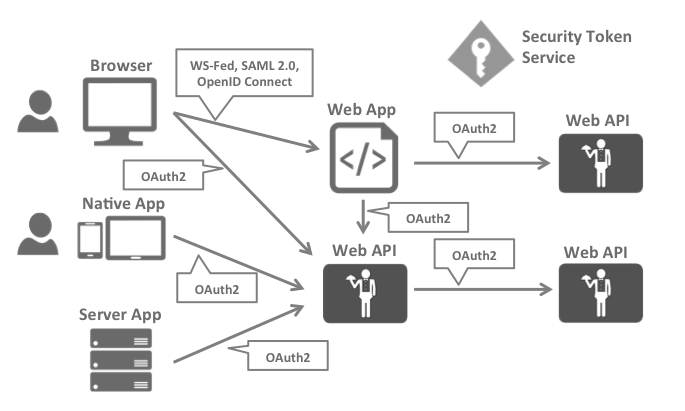

OpenID Connect的 的簡稱是OIDC,OIDC=(Identity, Authentication) + OAuth 2.0。它在OAuth2上構建了一個身份層,是一個基於OAuth2協議的身份認證標準協議。我們都知道OAuth2是一個授權協議,它無法提供完善的身份認證功能,OIDC使用OAuth2的授權伺服器來為第三方客戶端提供用戶的身份認證,並把對應的身份認證信息傳遞給客戶端,且可以適用於各種類型的客戶端(比如服務端應用,移動APP,JS應用),且完全相容OAuth2,也就是說你搭建了一個OIDC的服務後,也可以當作一個OAuth2的服務來用。應用場景如圖:

2.3 IdentityServer4功能特性

IdentityServer4集成到你的應用具有如下功能特點:

- Authentication as a Service:可以為你的應用(如網站、本地應用、移動端、服務)做集中式的登錄邏輯和工作流控制。IdentityServer是完全實現了OpenID Connect協議標準

- Single Sign-on / Sign-out:在多個應用程式類型上進行單點登錄(和單點退出)。

- Access Control for APIs:為不同類型的客戶端,例如伺服器到伺服器、web應用程式、SPAs和本地/移動應用程式,發出api的訪問令牌。

- Federation Gateway:支持來自Azure Active Directory, Google, Facebook這些知名應用的身份認證,可以不必關心連接到這些應用的細節就可以保護你的應用。

- Focus on Customization:最重要的是identityserver可以根據需求自行開發來適應應用程式的變化。identityserver不是一個框架、也不是一個盒裝產品或一個saas系統,您可以編寫代碼來適應各種場景。

2.4 IdentityServer4 可以幫助我們做什麼?

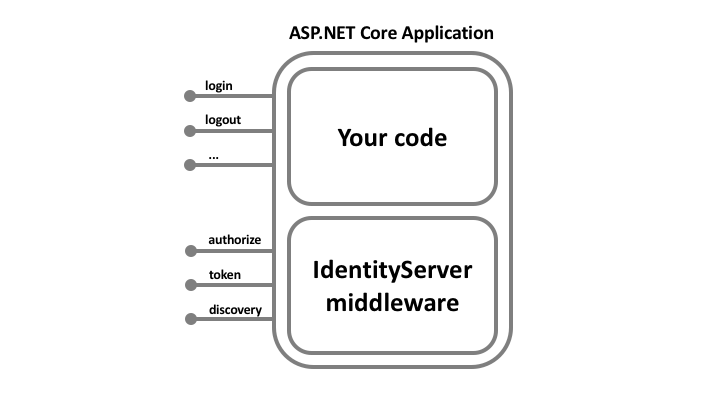

IdentityServer是將規範相容的OpenID Connect和OAuth 2.0端點添加到任意ASP.NET Core應用程式的中間件。通常,您構建(或重新使用)包含登錄和註銷頁面的應用程式,IdentityServer中間件會向其添加必要的協議頭,以便客戶端應用程式可以與其對話 使用這些標準協議。

如果您覺的不錯,請微信掃碼關註 【dotNET博士】公眾號,後續給您帶來更精彩的分享

以上如果有錯誤的地方,請大家積極糾正,謝謝大家的支持!!