Weblogic各類漏洞的日誌分析和調查取證 一、WebLogic簡介: 1.WebLogic簡介: WebLogic是著名的Oracle公司開發的Application Server,是第一個成功商業化的J2EE中間件、容器,用於開發、集成、部署、管理大型&分散式Web應用、網路應用和資料庫應用等 ...

Weblogic各類漏洞的日誌分析和調查取證

一、WebLogic簡介:

1.WebLogic簡介:

WebLogic是著名的Oracle公司開發的Application Server,是第一個成功商業化的J2EE中間件、容器,用於開發、集成、部署、管理大型&分散式Web應用、網路應用和資料庫應用等;

WebLogic是基於標準化、模塊化的組件,提供完整的服務,無需編程即可自動處理應用行為的很多細節;

Weblogic使用獨有的T3協議(T3協議:WebLogic最早由 WebLogic Inc. 開發,後併入BEA公司,最終BEA公司又併入Oracle公司,T3協議為BEA公司的內部協議);

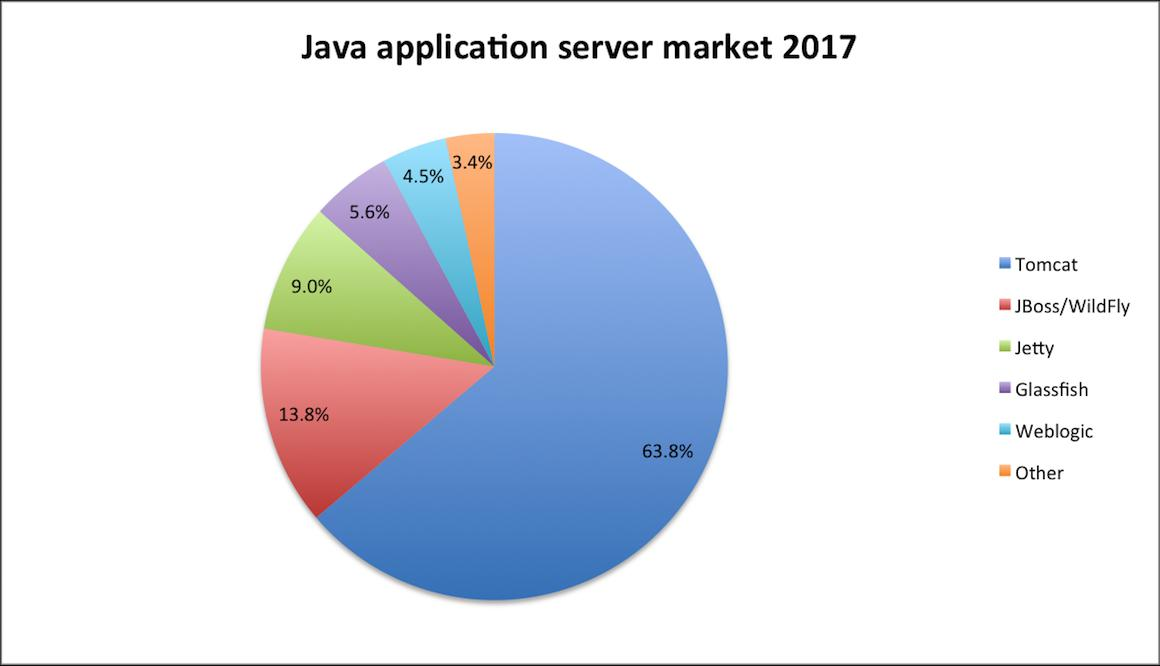

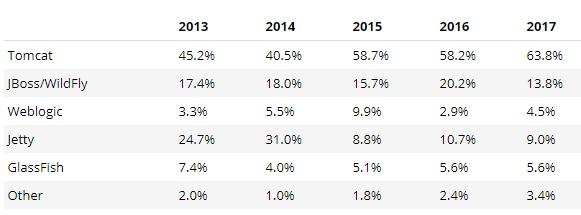

Weblogic的市場份額還算比較穩定,主要在大型商用系統使用,高併發,與Oracle的產品線聯動配合,如圖(2017年Java應用服務市場份額占比):

2.WebLogic漏洞介紹:

<1>.漏洞介紹:

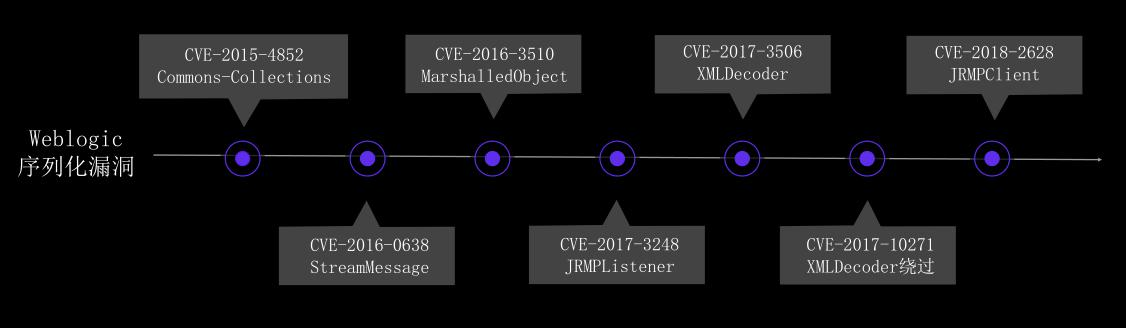

近年來,縫縫補補的Weblogic,深受Java反序列、SSRF、組件Getshell、弱口令等高危漏洞影響,如圖(Weblogic反序列化漏洞歷史):

漏洞影響:Weblogic 10.3.x、Weblogic 12.1.x、Weblogic 12.2.x等系列產品

序列化與反序列化技術:

序列化和反序列化,是Java引入的數據傳輸和存儲介面技術;

序列化:用於將對象(Object)轉換成二進位串數據存儲,對應著writeObject方法;

反序列化:洽好相反,將二進位串數據轉換成對象(Object),對應著readObject方法,

序列化與反序列化,是讓Java對象脫離Java運行環境的一種手段,可以有效的實現多平臺之間的通信、對象持久化存儲。

反序列化使用場景:

HTTP:多平臺之間的通信、管理等;

RMI:Java的一組擁護開發分散式應用程式的API,實現了不同OS之間程式的方法調用(註:RMI傳輸,100%基於反序列化。Java RMI的預設埠是1099埠;)。

JMX:JMX是一套標準的代理和服務,用戶可在任何Java應用程式中使用這些代理和服務實現管理(註:Weblogic管理頁面是基於JMX開發的,JBoss整個系統都基於JMX構架。)。

<2>.漏洞分析:

CVE-2015-4852:

Apache commons-collections組件的反序列化漏洞,基於T3;

存在漏洞的Class:

org.apache.commons.collections.functors* *;

com.sun.org.apache.xalan.internal.xsltc.trax* *;

javassist* *;

org.codehaus.groovy.runtime.ConvertedClosure;

org.codehaus.groovy.runtime.ConversionHandler;

org.codehaus.groovy.runtime.MethodClosure;

CVE-2016-0638:

readExternal存在反序列化漏洞;

CVE-2016-3510:

反序列化對象,封裝進weblogic.corba.utils.MarshalledObject,可順利對MarshalledObject序列化;在反序列化時,MarshalledObject對象調用readObject,對 MarshalledObject封裝的序列化對象再次反序列化,導致,逃過

黑名單的檢查。

CVE-2017-3506:

由於使用了存在反序列化缺陷XMLDecoder導致的漏洞,基於http協議,挖礦主力軍;

CVE-2017-10271:

是3506的繞過;

CVE-2017-10352:

XMLDecoder庫存在缺陷導致任意代碼執行,PoC被泄露,被用於黑產;

CVE-2017-3248:

RMI機制的缺陷,通過JRMP協議,達到執行任意反序列化Payload的目的;

resolveClass和resolveProxyClass都存在漏洞,被用於黑產(挖門羅幣等);

CVE-2018-2628:

CVE-2017-3248的繞過,基於StreamMessage封裝,利用java.rmi.activation.Activator繞過補丁中對java.rmi.registry.Registry的限制。

CVE-2018-2893:

如下的類被繞過,導致反序列化:

java.rmi.activation.*;

sun.rmi.server.*;

java.rmi.server.RemoteObjectInvocationHandler;

java.rmi.server.UnicastRemoteObject;

應急場景中常見的Weblogic漏洞,還有:

Console弱口令(weblogic/weblogic);

SSRF;

WLS組件命令執行漏洞。

二、日誌分析(使用E.L.K處理日誌):

Weblogic日誌主要分為:Server日誌、HTTP日誌和DOMAIN日誌;

1.Server日誌:

主要功能:記錄Weblogic Server啟動至關閉過程中的運行信息和錯誤信息

日誌結構:時間戳、嚴重程度、子系統、電腦名、伺服器名、線程 ID、用戶 ID、事務 ID、診斷上下文 ID、原始時間值、消息 ID 和消息文本。

例如:####<Mar 4, 2019 9:42:07 AM CST> <Warning> <RMI> <localhost.localdomain> <AdminServer> <[ACTIVE]ExecuteThread: '4' for queue: 'weblogic.kernel.Default (self-tuning)'> <<WLS Kernel>> <> <> 080003>

<RuntimeException thrown by rmi server:<1551663727980> <BEA-weblogic.common.internal.RMIBootServiceImpl.authenticate(Lweblogic.security.acl.UserInfo;)

2.DOMAIN日誌:

主要功能:記錄一個DOMAIN下的各個Weblogic Server的啟動至關閉過程中的運行信息和錯誤信息。

日誌結構:####<Oct 18, 2018 2:21:11 PM CST> <Notice> <Security> <WIN-L25PQAJM1K1> <AdminServer> <[ACTIVE]ExecuteThread: '9' for queue: 'weblogic.kernel.Default (self-tuning)'> <<WLS Kernel>> <> <> <1539843671288> <BEA-090082> <Security initializing using security realm myrealm.>

註:Domain日誌中的日誌記錄不會按照其時間戳順序寫入;

DOMAIN日誌中記錄的時間戳是發出消息的伺服器的時間戳;

有可能伺服器在一段時間內無法與域伺服器聯繫,此時,消息會被緩衝在本地併在重新連接伺服器之後發送到管理伺服器。

3.HTTP日誌:

預設情況下,HTTP日誌記錄處於啟用狀態;

伺服器會將 HTTP 請求保存到單獨的日誌文件中;

伺服器不會將 HTTP 請求存儲在伺服器日誌文件或域日誌文件中;

預設按文件大小滾動和輪詢,大小是5000KB;

擴展日誌記錄格式欄位:c-ip cs-username date cs-method cs-uri sc-status cs(User-Agent) s-sitename s-port time-taken sc-substatus cs-host cs-version

欄位解釋:

c-ip: 客戶端訪問服務端的IP;

cs-username: 客戶端訪問服務端使用的用戶名,匿名訪問則使用占位符(-)代替;

date : 訪問的日期;

time : 訪問的時間;

cs-method : 客戶端請求的方法;

cs-uri: 客戶端請求伺服器的URL;

sc-status: 伺服器響應的狀態碼;

cs(User-Agent) : 瀏覽器的信息;

s-sitename: 互聯網請求的名稱,通常是一個占位符;

s-port: 服務的埠號;

time-taken: 完成整個訪問請求所花費的時間(秒);

sc-substatus: 子狀態嗎,通常是一個占位符;

cs-host: 伺服器的header頭部;

cs-version: 協議的版本號