徹底理解Windows認證 一、Windows本地認證 1. 我的密碼在哪裡? 路徑:C:\Windows\System32\config\SAM 當我們登錄系統的時候,系統會自動的讀取SAM文件中的“密碼”與我們輸入的“密碼”進行對比,如果相同,證明認證成功。 2. NTML(NT LAN Man ...

徹底理解Windows認證

一、Windows本地認證

1. 我的密碼在哪裡?

路徑:C:\Windows\System32\config\SAM

當我們登錄系統的時候,系統會自動的讀取SAM文件中的“密碼”與我們輸入的“密碼”進行對比,如果相同,證明認證成功。

2. NTML(NT LAN Manager) Hash

NTML Hash是支持Net NTLM認證協議及本地認證過程中的一個重要參與物,其長度為32位,由數字與字母組成。

Windows本身不存儲用戶的明文密碼,他會將用戶的明文密碼經過加密演算法後存儲在SAM資料庫中。

當用戶登錄時,將用戶輸入的明文密碼也加密成NTLM Hash,與SAM資料庫中的NTLM Hash進行比較。NTLM Hash的前身是LM Hash,目前基本淘汰,但還是存在於window xp/2003中。

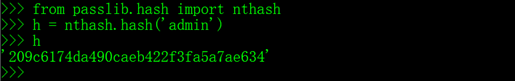

3. NTML Hash的產生

上圖使用python庫加密。

admin à hex(16禁進位編碼) = 61646d696e

61646d696e àUnicode = 610064006d0069006e00

610064006d0069006e00àMD4 = 209c6174da490caeb422f3fa5a7ae634

adminà= 209c6174da490caeb422f3fa5a7ae634

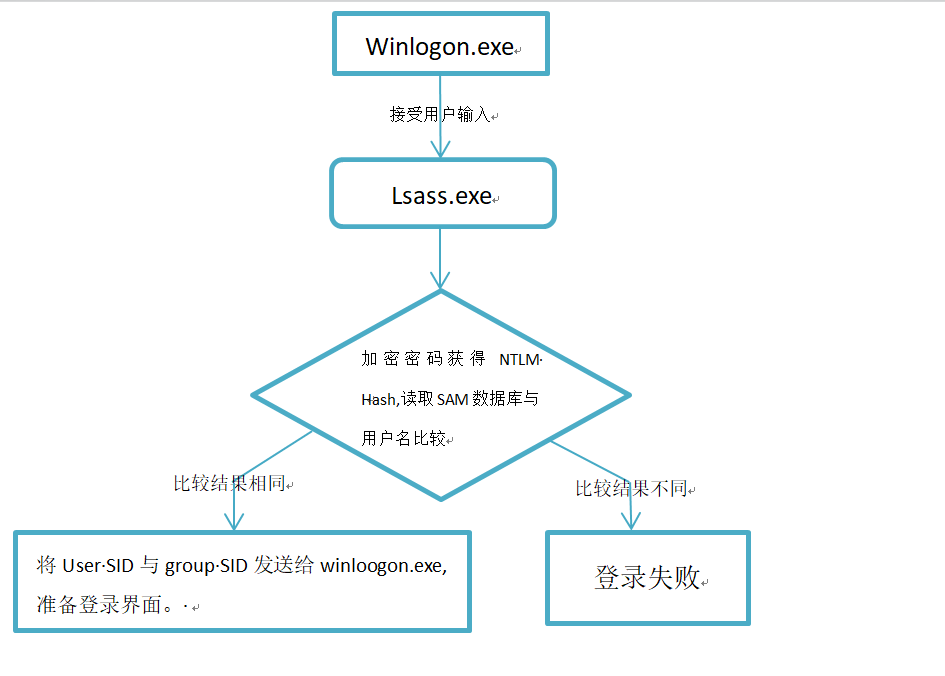

4. 本地認證流程

Windows Logon Process(即winlogon.exe),是Windows NT用戶登錄程式,用於管理用戶登錄和退出。

LSASS用於微軟Windows系統的安全機制。它用於本地安全和登錄策略。

5. LM Hash

加密過程:

第一步是將明文口令轉換為其大寫形式;

第二步是將字元串大寫後轉換為16進位字元串;

第三步是密碼不足14位元組要求用0補全;

第四步是將上述編碼分成2組7位元組(56bits=14*4)的數據;

第五步是將每一組7位元組的十六進位轉換為二進位,每7bit一組末尾加0,再轉換成十六進位組成得到2組8位元組的編碼;

第六步將以上步驟得到的兩組8位元組編碼,分別作為DES加密key為魔術字元串“KGS!@#$% ”進行加密;

第七步將兩組DES加密後的編碼拼接。

二、 Windows網路認證

在內網滲透中,經常遇到工作組環境,而工作組環境是一個邏輯上的網路環境(工作區),隸屬於工作組的機器之間無法互相建立一個完美的信任機制,只能點對點,是比較落後的認證方式,沒有信任機構。

假設A主機與B主機屬於同一個工作組環境,A想訪問B主機上的資料,需要將一個存在於B主機上的賬戶憑證發送給B主機,經過認證才能訪問B主機上的資源。

最常見的服務:SMB服務 埠:445

1. NTLM協議

早期SMB(文件共用)協議在網路上傳輸明文口令。後來出現LAN Manger challenge/Response驗證機制,簡稱LM,它是如此簡單以至於很容易就被破解。

微軟提出了WindowsNT挑戰/響應驗證機制,稱之為NTLM。現在已經有了更新的NTLMv2以及Kerberos驗證體系。

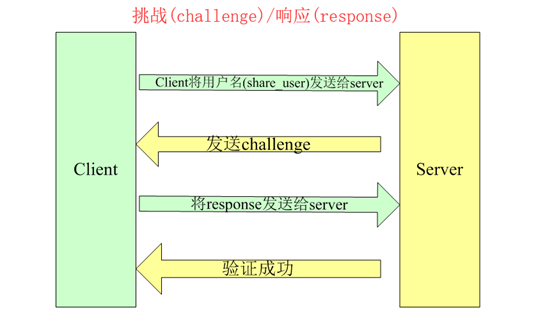

2. 挑戰(challenge)/響應(Response)

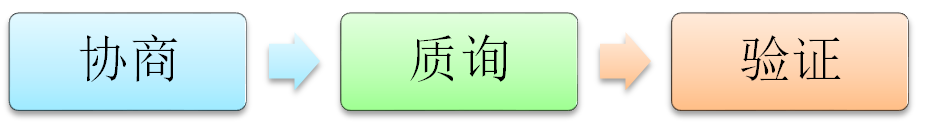

流程:

第一步協商:

客戶端主要在這一步向伺服器確認協議版本,是V1還是V2以及其它信息。

第二步質詢:

客戶端向伺服器端發送用戶信息(用戶名)請求

- ·伺服器接受到請求,生成一個16位的隨機數,被稱之為“challenge”,使用登錄用戶名對應的NTLM Hash加密challenge(16位隨機字元),生成challenge1。同事,生成challenge1後,將challenge(16位隨機字元)發送給客戶端。//Net NTLM Hash=NTLM Hash(challenge)。

- ·客戶端接受到challenge後,使用將要登錄的賬戶對應的NTLM Hash加密challenge生成response,然後將response發送至伺服器端。

第三步驗證:

伺服器端收到客戶端的response後,比對challenge1與response是否相當,若相當,則認證通過。

————————————————還有後續哦—————————————————————————————————————————————————————————————————————————————————————————————————