最近在安裝python3 時升級openssl 版本,在摸索openssl 升級過程中才發現centos6 預設安裝的openssl 1.0.1e 版本是有一個嚴重的漏洞的(Padding oracle in AES-NI CBC MAC check (CVE-2016-2107)),建議用open ...

最近在安裝python3 時升級openssl 版本,在摸索openssl 升級過程中才發現centos6 預設安裝的openssl 1.0.1e 版本是有一個嚴重的漏洞的(Padding oracle in AES-NI CBC MAC check (CVE-2016-2107)),建議用openssl 1.0.1e 版本的都升級到新版本1.0.1t 或者1.0.1u,官方源碼下載地址為https://www.openssl.org/source/old/。

而如果網站有用到https 的就要小心這個漏洞了,所以在此總結了下如何去檢測自己的網站是否存在這個漏洞,至於如何升級openssl 可以參考我之前的隨筆,centos6/7 下升級openssl並安裝python3。

1、首先你可以去克隆https://github.com/FiloSottile/CVE-2016-2107 這個項目的代碼到本地,

git clone https://github.com/FiloSottile/CVE-2016-2107

然後進入CVE-2016-2107文件夾,執行命令

go run main.go jd.com

這裡jd.com 是電商網站京東的功能變數名稱,因為它就用到了https ,所以我們拿這個功能變數名稱做測試。

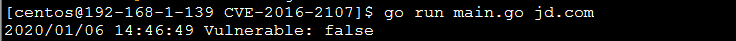

結果是

說明京東已經修複了這個漏洞o(* ̄︶ ̄*)o

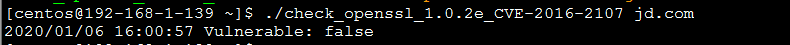

2、為了方便我已經把這個go項目已經在本地linux伺服器上編譯成了二進位文件,你可以直接拿去下載執行,check_CVE-2016-2107.zip如圖

我只是為了標識文件用途才把這個二進位名字起得這麼長,哈哈。