問題描述:Ubuntu 1604 新環境下使用apt安裝的mariadb10版本,結果第二天就起不來了,很是鬱悶 啟動時會卡住,當時就慌了,這什麼情況啊,昨天好好的今天就起不來了,過了一會兒就有返回信息了 啟動失敗,先查看一下狀態 肯定也是不正常的,看一下有沒有什麼錯誤輸出信息 然後再使用這個查看詳 ...

問題描述:Ubuntu 1604 新環境下使用apt安裝的mariadb10版本,結果第二天就起不來了,很是鬱悶

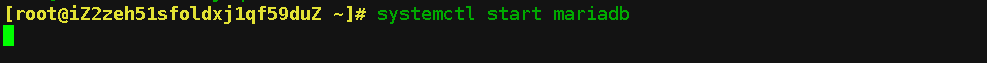

啟動時會卡住,當時就慌了,這什麼情況啊,昨天好好的今天就起不來了,過了一會兒就有返回信息了

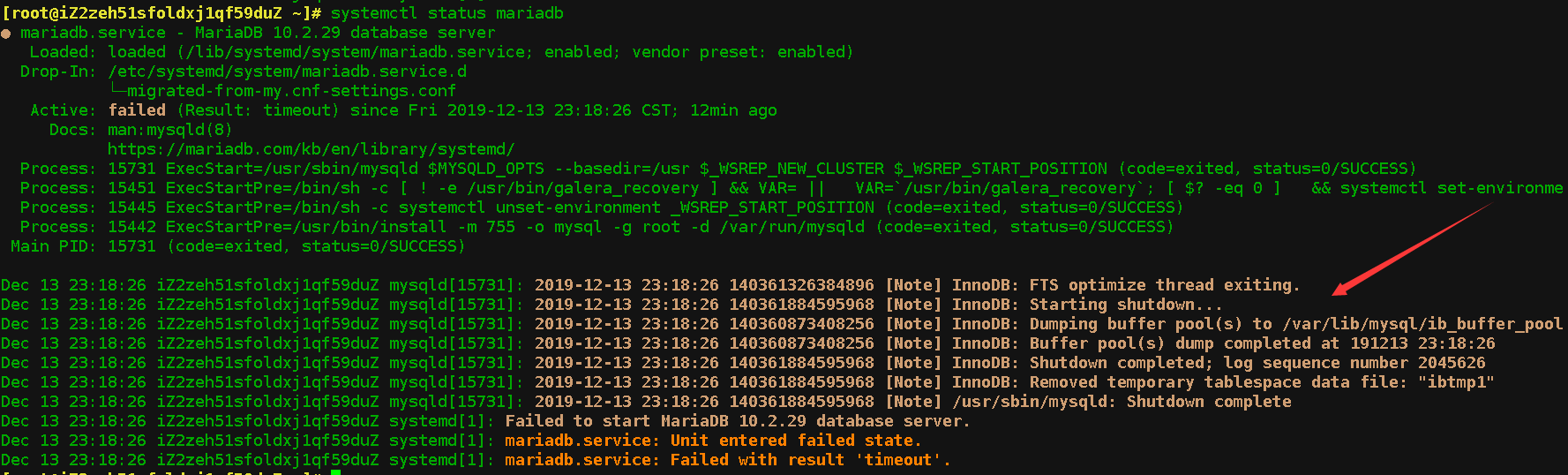

啟動失敗,先查看一下狀態 肯定也是不正常的,看一下有沒有什麼錯誤輸出信息

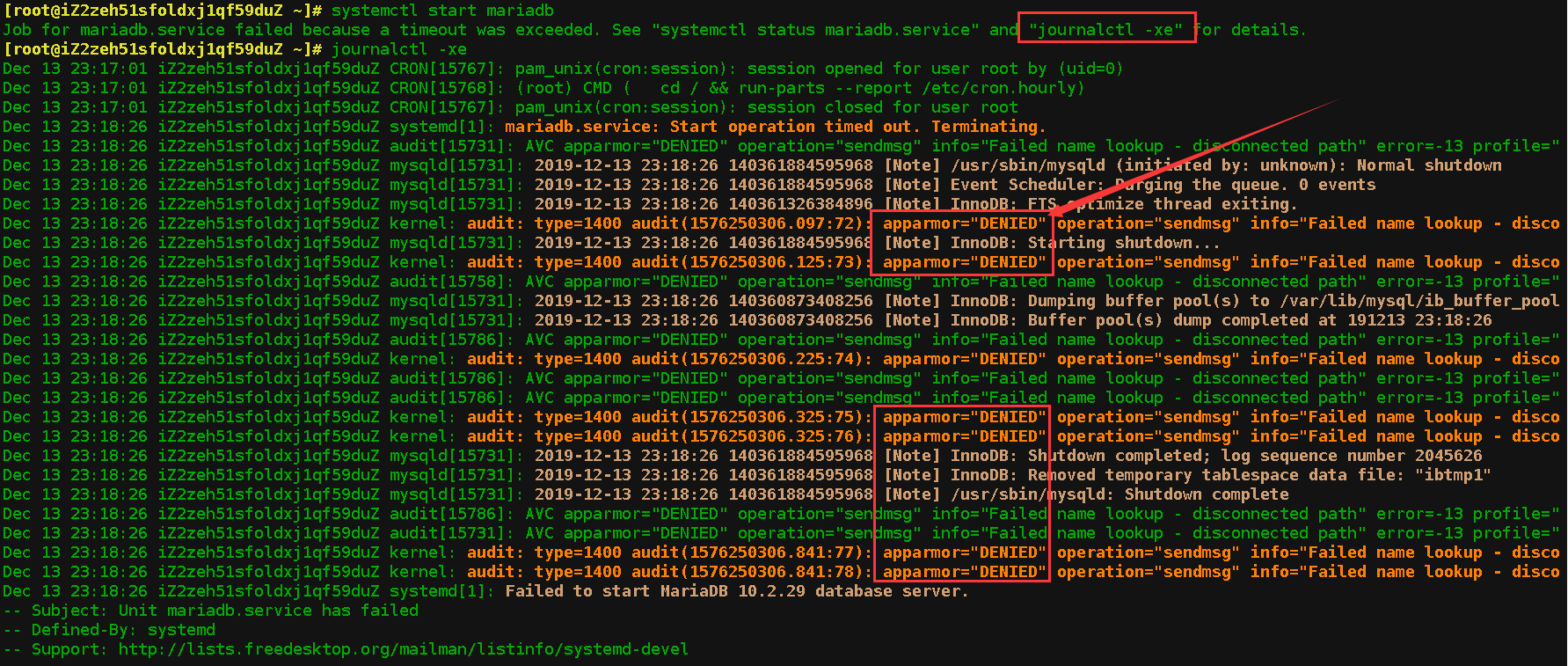

然後再使用這個查看詳細一點的報錯

journalctl -xe

當時就只顧著找error關鍵字,沒在意其他的,後來才註意到這個apparmor="DENIED" ,後來查了查,是什麼應用程式訪問控制系統;想必這個應該是ubuntu特有的,太tm坑了,唉

接著就各種搜吧,趕緊把問題解決了,好在是新伺服器沒有什麼數據,否則....

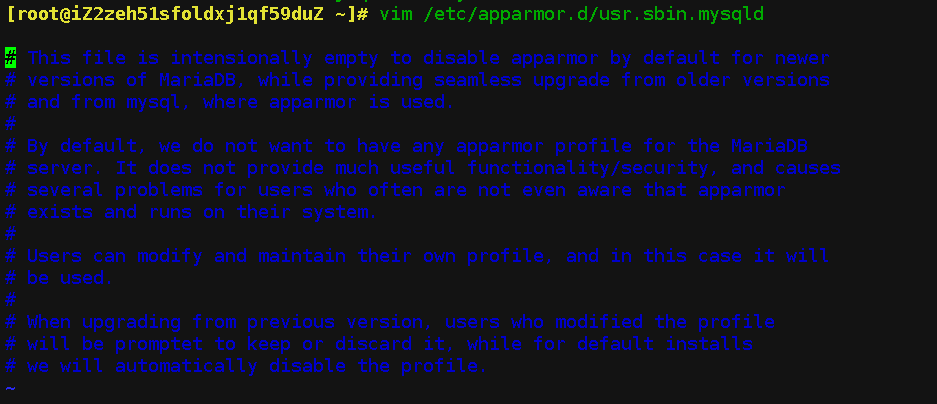

打開apparmor這個配置,添加所需要的目錄許可權即可

例如:如果修改了數據苦庫目錄可以這樣修改一下,因為本機環境是空的所以沒有任何參數,如果有參數的話,為了安全起見 可以先copy一個再進行修改即可

原有配置:

/home/mysql/ r, /home/mysql/** rwk,

修改為:新的數據目錄並給予許可權

/data/mysql/ r, /data/mysql/** rwk,

重啟AppArmor

/etc/init.d/apparmor reload

再次啟動mariadb即可正常啟動

如果有防火牆等安全設備的情況下,嫌麻煩也可以直接禁用或者關閉掉此服務。

事實上,這個應用是Novell主導的,想必Suse上也有同樣的設置,在/etc/apparmor.d目錄下的增減文件可以在Linux文件系統許可權之外基於程式對文件系統的訪問操作進行限制。如果你想要限制一個/a/b的文件,對應的配置文件就是/etc/apparmor.d/a.b。內容應該很好理解了

介紹一下apparmor的基本使用

一:MAC和DAC

DAC(Discretionary Access Control),自主訪問控制,是最常用的一類訪問控制機制,意思為主體(文件所有者)可以自主指定系統中其它用戶對其文件的所有權,最典型的就是Linux的"擁有者/同組用戶/其他"。這種方式雖然為用戶提供了很大的靈活性,但是缺乏必要的安全性

MAC(Mandat-ory Access Control),強制訪問控制,在這種機制下,系統中的每一個進程,每一個文件,每一個IPC主體都被管理員按照嚴格的規則設置了相應的安全屬性,不能被用戶和其它直接或間接的修改。

二:Apparmor

由於SELinux使用複雜,適用於對安全要求特別高的企業或者組織,為了簡化操作,就推出了Apparmor,所以可以說Apparmor脫胎於SELinux,但與SELinux基於角色的MAC不同的是,Apparmor是與程式綁定的基於路徑的MAC,也就是說如果路徑發生改變,策略就會失效。一般的Linux的系統,都會內置以上兩種MAC其中的一種,這也意味著,你需要對文件(其它)進行操作,你需要同時通過DAC和 MAC的檢測。

Apparmor有兩種工作模式:enforcement、complain/learning

Enforcement – 在這種模式下,配置文件里列出的限制條件都會得到執行,並且對於違反這些限制條件的程式會進行日誌記錄。

Complain – 在這種模式下,配置文件里的限制條件不會得到執行,Apparmor只是對程式的行為進行記錄。例如程式可以寫一個在配置文件里註明只讀的文件,但 Apparmor不會對程式的行為進行限制,只是進行記錄。這種模式也叫學習模式,如果某個程式的行為不符合其配置文件的限制,可以將其行為記錄到系統日誌,並且可以根 據程式的行為,將日誌轉換成配置文件。

Apparmor可以對程式進行多方面的限制,詳細可以看官方文檔,這裡只提供幾個基本的例子:

(1)文件系統的訪問控制 例: /home/Desktop/a.c rw 表示程式可以對/home/Desktop/a.c 進行讀和寫。

(2)資源限制 例: set rlimit as<=1M ,表示該程式可以使用的虛擬記憶體小於等於1M

(3)訪問網路 例: network inet tcp ,表示該程式可以在IPV4的情況下使用TCP協議

(4)capability條目 例:capability setgid,表示程式進行setgid操作。

三:基本使用

ubuntu自帶Apparmor,所以以ubuntu14.04為例。

最好先安裝了apparmor的管理工具套裝:apt-get install apparmor-utils

測試程式源碼如下:

#include<stdio.h>

#include <string.h>

int main(int argc, char *argv[])

{

FILE *f;

int nn, i; char ch;

if(3 == argc){

f = fopen(argv[1], "w");

if(f == NULL){ printf("Open file %s with write ERROR\n", argv[1]);

return 2;

}

nn = strlen(argv[2]);

i = 0;

while(i < nn){

fputc(argv[2][i], f);

++i;

}

fclose(f);

}else if(argc == 2){

f = fopen(argv[1], "r");

if(NULL == f){

printf("Open file %s with read ERROR\n", argv[1]);

return 2;

}

while((ch=fgetc(f)) != EOF){

printf("%c", ch);

}

printf("\n");

fclose(f);

}else{

printf("Usage: test file **\n");

return 3;

}

return 0;

}

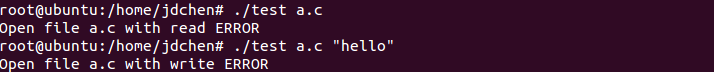

基本功能是對,文件進行讀寫,使用如下:

./test a.c "hello,world"進行寫

./test a.c 進行讀

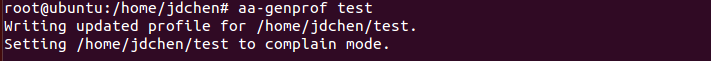

可以根據 aa-genprof 生成配置文件,生成的文件在/etc/apparmor.d下,文件名為home.jdchen.test

生成的文件如下:

# Last Modified: Fri Nov 11 03:54:40 2016

#include <tunables/global>

/home/jdchen/test {

#include <abstractions/base>

}

由於apparmor採取類似於白名單的機制,所以不能進行任何操作。

現在給配置文件添加可寫的許可權並重新載入。

# Last Modified: Fri Nov 11 03:54:40 2016

#include <tunables/global>

/home/jdchen/test {

#include <abstractions/base>

/home/jdchen/a.c w,

}

然後介紹幾個命令:

Start : sudo /etc/init.d/apparmor start 啟動

Stop : sudo /etc/init.d/apparmor stop 停止

reload: sudo /etc/init.d/apparmor reload 重新載入

在修改配置之後,需要重載:

可以試著查看一下日誌,節選:

ov 11 04:23:53 ubuntu kernel: [ 2419.881291] audit_printk_skb: 15 callbacks suppressed Nov 11 04:23:53 ubuntu kernel: [ 2419.881306] audit: type=1400 audit(1478867033.872:204): apparmor="DENIED" operation="open" profile="/home/jdchen/test" name="/home/jdchen/a.c" pid=4108 comm="test" requested_mask="r" denied_mask="r" fsuid=0 ouid=0 Nov 11 04:24:07 ubuntu kernel: [ 2433.212034] audit: type=1400 audit(1478867047.204:205): apparmor="DENIED" operation="open" profile="/home/jdchen/test" name="/home/jdchen/a.c" pid=4111 comm="test" requested_mask="r" denied_mask="r" fsuid=0 ouid=0

如果不需要配置,可以直接將配置文件刪除。