下麵是一些ssh agent的資料簡要摘錄,網路上的相關的文章已經很多了: ssh 推薦的登錄方式是使用私鑰登錄。但是如果生成私鑰的時候,設置了口令(passphrase),每次登錄時需要輸入口令也很麻煩。可以通過 ssh-agent 來管理私鑰,把私鑰載入進記憶體,之後便不用再輸入私鑰。 ssh-a ...

下麵是一些ssh agent的資料簡要摘錄,網路上的相關的文章已經很多了:

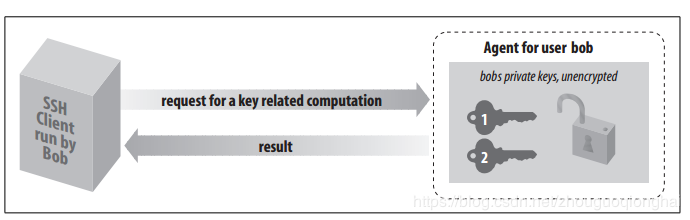

ssh 推薦的登錄方式是使用私鑰登錄。但是如果生成私鑰的時候,設置了口令(passphrase),每次登錄時需要輸入口令也很麻煩。可以通過 ssh-agent 來管理私鑰,把私鑰載入進記憶體,之後便不用再輸入私鑰。

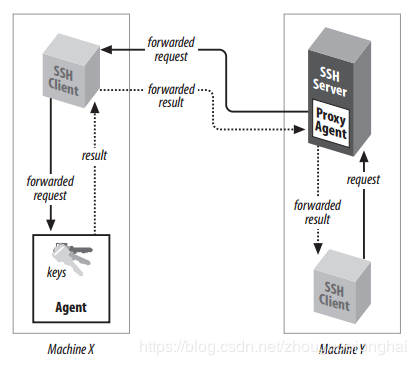

ssh-agent 代理轉發:

需求:在 X 機器上運行 ssh-agent 代理來管理私鑰;通過 X 機器 ssh 登錄到 Y 機器;能讓 Y 機器上的 ssh 客戶端也能使用到所有 X 機器上的 ssh-agent 所管理的所有私鑰。

原理:Y 機器上的 ssh 客戶端會跟 Y 機器上 sshd 伺服器請求私鑰。因為已經從 X 登錄到 Y 上,X 的 ssh 客戶端和 Y 上的 sshd 伺服器連理了一條連接。通過這條連接,請求被轉發給了 X 上的 ssh 客戶端,最終傳遞給 X 上的 ssh-agent。請求的結果反向傳遞迴去。

無需提供密碼是 ssh-agent 的一個好處。另外:

1、如上邊的拓撲結構,可以直接使用 scp 命令將 1.15 上的文件拷貝到 1.237 上,在本機執行 scp [email protected]:/root/test.txt [email protected]:/root。

2、假如 1.237 在牆後,只有 1.15 可訪問 1.237;然而為了安全,不能在 1.15 上保存秘鑰,便可以使用這種方式——上邊的拓撲結構中,只需要本機擁有其他機器的登錄私鑰;其它機器完全不需要前一節點的私鑰。這樣,本機可以作為一個堡壘機(bastion)來安全的管理所有的私鑰。

3、ssh-add 還有其他選項可用,-d 刪除已經添加的私鑰;-x 鎖定shell等。

參考鏈接:

https://blog.csdn.net/zhouguoqionghai/article/details/92134462

http://www.zsythink.net/archives/2407/

保持更新,更多內容請關註 cnblogs.com/xuyaowen