Linux服務 openssh [toc] 1. 使用 SSH 訪問遠程命令行 1.1 OpenSSH 簡介 OpenSSH這一術語指系統中使用的Secure Shell軟體的軟體實施。用於在遠程系統上安全運行shell。如果您在可提供ssh服務的遠程Linux系統中擁有用戶帳戶,則ssh是通常用來 ...

目錄

Linux服務-openssh

1. 使用 SSH 訪問遠程命令行

1.1 OpenSSH 簡介

OpenSSH這一術語指系統中使用的Secure Shell軟體的軟體實施。用於在遠程系統上安全運行shell。如果您在可提供ssh服務的遠程Linux系統中擁有用戶帳戶,則ssh是通常用來遠程登錄到該系統的命令。ssh命令也可用於在遠程系統中運行命令。

常見的遠程登錄工具有:

- telnet

- ssh

- dropbear

telnet //遠程登錄協議,23/TCP

//一般用於測試埠或者介面是否開啟

認證明文

數據傳輸明文

ssh //Secure SHell,應用層協議,22/TCP

通信過程及認證過程是加密的,主機認證

用戶認證過程加密

數據傳輸過程加密

dropbear //嵌入式系統專用的SSH伺服器端和客戶端工具,一般應用於手機上 1.2 SSH 版本

openssh有兩個版本,分別為v1和v2,其特點如下:

v1:基於CRC-32做MAC,無法防範中間人攻擊

v2:雙方主機協議選擇安全的MAC方式。基於DH演算法做密鑰交換,基於RSA或DSA演算法實現身份認證

關於密鑰交換

協商生成密碼的過程叫做密鑰交換(Internet Key Exchange,IKE)

使用的是DH協議(Diffie-Hellman):

A(主機) --> B(主機)

p,g(大素數,生成數),在網路中傳輸的,公開的

A:自己取一個隨機數x

B:自己取一個隨機數y

A:g^x%p --> B

B:g^y%p --> A

A:(g^y%p)^x=g^yx%p

B:(g^x%p)^y=g^xy%p這最後得出的g^xy%p就是最終的密鑰

1.3 SSH 認證方式

openssh有兩種認證方式,分別是:

- 基於口令認證(即密碼認證)

- 基於密鑰認證(非對稱加密。有一對密鑰,公鑰(P)和私鑰(S))

1.4 openSSH 的工作模式

openSSH是基於C/S架構工作的

伺服器端 //sshd,配置文件在/etc/ssh/sshd_config

[root@CTL .ssh]# vim /etc/ssh/sshd_config

# $OpenBSD: sshd_config,v 1.100 2016/08/15 12:32:04 naddy Exp $

# This is the sshd server system-wide configuration file. See

# sshd_config(5) for more information.

# This sshd was compiled with PATH=/usr/local/bin:/usr/bin

# The strategy used for options in the default sshd_config shipped with

# OpenSSH is to specify options with their default value where

# possible, but leave them commented. Uncommented options override the

# default value.

# If you want to change the port on a SELinux system, you have to tell

# SELinux about this change.

# semanage port -a -t ssh_port_t -p tcp #PORTNUMBER

#

#Port 22

#AddressFamily any

#ListenAddress 0.0.0.0

#ListenAddress ::

.

.

.

# Example of overriding settings on a per-user basis

#Match User anoncvs

# X11Forwarding no

# AllowTcpForwarding no

# PermitTTY no

# ForceCommand cvs server

客戶端

//ssh,配置文件在/etc/ssh/ssh_config

ssh-keygen //密鑰生成器

ssh-copy-id //將公鑰傳輸至遠程伺服器

scp //跨主機安全複製工具

$OpenBSD: ssh_config,v 1.30 2016/02/20 23:06:23 sobrado Exp $

# This is the ssh client system-wide configuration file. See

# ssh_config(5) for more information. This file provides defaults for

# users, and the values can be changed in per-user configuration files

# or on the command line.

# Configuration data is parsed as follows:

# 1. command line options

# 2. user-specific file

# 3. system-wide file

# Any configuration value is only changed the first time it is set.

# Thus, host-specific definitions should be at the beginning of the

# configuration file, and defaults at the end.

# Site-wide defaults for some commonly used options. For a comprehensive

# list of available options, their meanings and defaults, please see the

# ssh_config(5) man page.

# Host *

# ForwardAgent no

# ForwardX11 no

# RhostsRSAAuthentication no

# RSAAuthentication yes

# PasswordAuthentication yes

.

.

.

# Send locale-related environment variables

SendEnv LANG LC_CTYPE LC_NUMERIC LC_TIME LC_COLLATE LC_MONETARY LC_MESSAGES

SendEnv LC_PAPER LC_NAME LC_ADDRESS LC_TELEPHONE LC_MEASUREMENT

SendEnv LC_IDENTIFICATION LC_ALL LANGUAGE

SendEnv XMODIFIERS

1.5 Secure Shell 示例

//以當前用戶身份創建遠程互動式shell,然後在結束時使用exit命令返回到之前的shell

[root@CTL .ssh]# ssh 192.168.112.131

The authenticity of host '192.168.112.131 (192.168.112.131)' can't be established.

//生成了一個演算法是SHA256得公鑰

ECDSA key fingerprint is SHA256:dyCibeKTgTQDtKrGgYAKVnGsLcR/Necufp4Jvnx0cTc.

ECDSA key fingerprint is MD5:bb:a6:d4:16:be:40:d1:d9:ef:6b:89:c9:22:bb:bd:b0.

//問你是否信任所連接得主機,不信任則不連接

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.112.131' (ECDSA) to the list of known hosts.

[email protected]'s password:

Last login: Mon Apr 1 14:24:13 2019 from 192.168.112.14

//此時從用戶名得知已經登陸到另一臺主機

[root@GUI ~]#

//以其他用戶身份(remoteuser)在選定主機(remotehost)上連接到遠程`shell`

[root@CTL .ssh]# ssh [email protected]

[email protected]'s password:

Last login: Mon Apr 1 14:24:54 2019 from 192.168.112.14

[root@GUI ~]#

//以遠程用戶身份(remoteuser)在遠程主機(remotehost)上通過將輸出返回到本地顯示器的方式來執行單一命令

//首先登陸一臺主機查看自己IP

[root@GUI .ssh]# ip a s ens33

2: ens33: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:8e:77:9b brd ff:ff:ff:ff:ff:ff

inet 192.168.112.131/24 brd 192.168.112.255 scope global dynamic ens33

valid_lft 1191sec preferred_lft 1191sec

inet6 fe80::bc68:f1a3:4a1f:87fb/64 scope link

valid_lft forever preferred_lft forever

//在用另一臺主機通過ssh來遠程執行命令

[root@CTL .ssh]# ssh [email protected] '/usr/sbin/ip a s ens33'

[email protected]'s password:

2: ens33: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:8e:77:9b brd ff:ff:ff:ff:ff:ff

inet 192.168.112.131/24 brd 192.168.112.255 scope global dynamic ens33

valid_lft 1783sec preferred_lft 1783sec

inet6 fe80::bc68:f1a3:4a1f:87fb/64 scope link

valid_lft forever preferred_lft forever

[root@CTL .ssh]#

//w命令可以顯示當前登錄到電腦的用戶列表。這對於顯示哪些用戶使用ssh從哪些遠程位置進行了登錄以及執行了何種操作等內容特別有用

[root@CTL .ssh]# ssh 192.168.112.131

[email protected]'s password:

Last login: Mon Apr 1 14:30:57 2019 from 192.168.112.14

//在切換到GUI主機使用w命令查看 可以看到192.168.112.14用戶在登陸中

[root@GUI .ssh]# w

14:40:59 up 4:37, 2 users, load average: 0.00, 0.02, 0.05

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

root pts/0 192.168.112.1 10:03 3.00s 0.17s 0.01s w

root pts/1 192.168.112.14 14:40 2.00s 0.03s 0.03s -bash

1.5 SSH 主機密鑰

ssh通過公鑰加密的方式保持通信安全。當某一ssh客戶端連接到ssh伺服器時,在該客戶端登錄之前,伺服器會向其發送公鑰副本。這可用於為通信渠道設置安全加密,並可驗證客戶端的伺服器。

當用戶第一次使用ssh連接到特定伺服器時,ssh命令可在用戶的~/.ssh/known_hosts文件中存儲該伺服器的公鑰。在此之後每當用戶進行連接時,客戶端都會通過對比~/.ssh/known_hosts文件中的伺服器條目和伺服器發送的公鑰,確保從伺服器獲得相同的公鑰。如果公鑰不匹配,客戶端會假定網路通信已遭劫持或伺服器已被入侵,並且中斷連接。

這意味著,如果伺服器的公鑰發生更改(由於硬碟出現故障導致公鑰丟失,或者出於某些正當理由替換公鑰),用戶則需要更新其~/.ssh/known_hosts文件並刪除舊的條目才能夠進行登錄。

//主機ID存儲在本地客戶端系統上的 ~/.ssh/known_hosts 中(家目錄中的隱藏目錄.ssh)

[root@CTL ~]# cat /root/.ssh/known_hosts

192.168.112.131 ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBJvfkdzYN1ayz0bbvSc5be4/rddT4r2q/DfLo6VtruJgNNsexqi5GzSJ7AGB1kECRSw4/eg1Z11x05bGjRJfL+8=

//主機密鑰存儲在SSH伺服器上的 /etc/ssh/ssh_host_key* 中(也就是不手動生成密鑰的情況下會自動使用這裡的密鑰)

[root@CTL ~]# ls /etc/ssh/*key*

/etc/ssh/ssh_host_ecdsa_key /etc/ssh/ssh_host_ecdsa_key.pub /etc/ssh/ssh_host_ed25519_key /etc/ssh/ssh_host_ed25519_key.pub /etc/ssh/ssh_host_rsa_key /etc/ssh/ssh_host_rsa_key.pub

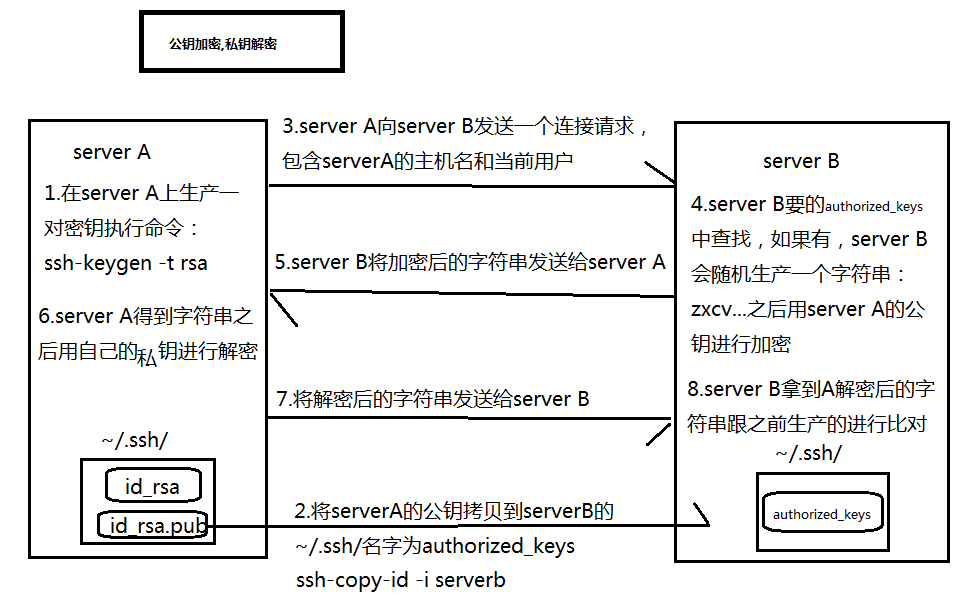

2. 配置基於 SSH 密鑰的身份驗證

用戶可通過使用公鑰身份驗證進行ssh登錄身份驗證。ssh允許用戶使用私鑰-公鑰方案進行身份驗證。這意味著將生成私鑰和公鑰這兩個密鑰。私鑰文件用作身份驗證憑據,像密碼一樣,必須妥善保管。公鑰複製到用戶希望登錄的系統,用於驗證私鑰。公鑰並不需要保密。擁有公鑰的ssh伺服器可以發佈僅持有您私鑰的系統才可解答的問題。因此,可以根據所持有的密鑰進行驗證。如此一來,就不必在每次訪問系統時鍵入密碼,但安全性仍能得到保證。

使用ssh-keygen命令生成密碼。將會生成私鑰~/.ssh/id_rsa和公鑰~/.ssh/id_rsa.pub。

//使用ssh-keygen生成密鑰時首先會詢問你密鑰文件存放的位置,預設是在/root/.ssh/id_rsa和id_rsa.pub

[root@CTL ~]# ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

//接著會詢問你是否為你的私鑰配置密碼

Enter passphrase (empty for no passphrase):

//最後會提示你密鑰創建成功,私鑰存放在id_rsa,公鑰放在id_rsa.pub

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:XFV5J+RPAuuHQZBipB8yUyQ22/QAOWT+z2Tsi+cJcpw root@CTL

The key's randomart image is:

//RSA演算法密鑰一般為2048位

+---[RSA 2048]----+

| .B=* .o+oo. |

| +oOoo.o +o o|

| Boo.o o ooo|

| B + . o + |

| S + o . .|

| . B . |

| . E + |

| o o.o |

| .o+ |

+----[SHA256]-----+

註意:

生成密鑰時,系統將提供指定密碼的選項,在訪問私鑰時必須提供該密碼。如果私鑰被偷,除頒發者之外的其他任何人很難使用該私鑰,因為已使用密碼對其進行保護。這樣,在攻擊者破解並使用私鑰前,會有足夠的時間生成新的密鑰對並刪除所有涉及舊密鑰的內容。

關於許可權

生成ssh密鑰後,密鑰將預設存儲在家目錄下的.ssh/目錄中。私鑰和公鑰的許可權就分別為600和644。.ssh目錄許可權必須是700。

[root@CTL ~]# ll .ssh/

總用量 12

-rw-------. 1 root root 1679 4月 1 15:27 id_rsa

-rw-r--r--. 1 root root 390 4月 1 15:27 id_rsa.pub

-rw-r--r--. 1 root root 177 4月 1 14:24 known_hosts

[root@CTL ~]# ll .ssh/ -d

drwx------. 2 root root 57 4月 1 14:24 .ssh/

//註意使用ssh-copy-id命令傳輸密鑰時

會在接受端生成一個authorized_keys文件,這個文件的許可權必須是600在可以使用基於密鑰的身份驗證前,需要將公鑰複製到目標系統上。可以使用ssh-copy-id完成這一操作

通過ssh-copy-id將密鑰複製到另一系統時,它預設複製~/.ssh/id_rsa.pub文件,如果想要指定複製的文件要使用-i選項

//ssh-copy-id的使用演示

[root@CTL ~]# ssh-copy-id 192.168.112.131

/usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/root/.ssh/id_rsa.pub"

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys

[email protected]'s password:

Number of key(s) added: 1

Now try logging into the machine, with: "ssh '192.168.112.131'"

and check to make sure that only the key(s) you wanted were added.

//在GUI主機上查看

[root@GUI .ssh]# ls

authorized_keys known_hosts

[root@GUI .ssh]# cat authorized_keys

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDX0r6w9kxBLQuvwuAzD7EyMCk/Lhwbh9vc61TkY25VboubUlXEsnc9hXkWgnHSsdXhO5wYCqWMfLUS7Xzb/L7VeRbu9QD0nlsVCRKSM0SavQ6jqFCkD3K/jemLjXmwQTE+DCGG3TAgaisq2wDUUpwQi5vU5d8Gmjv2PfLkuw2UVO3GGs95Wq9nRY7Jr/TmJ86+CGfZBAJMRmJvzwwQd5eeD4XgOOGN8Bjjfeq2rLBucEOCsjf4T++WOAj3RxnAKCMt+g2BE9ssVTbkab+SwhNLxB14gWjkcL0T4BfHQtk6j7H8V3Wr6348OF+48jFqdzyVLH5mitv2nTzJFZ+ZDlez root@CTL

使用ssh-copy-id傳輸密鑰後在用ssh登陸不需要輸入密碼

[root@CTL ~]# ssh 192.168.112.131

Last login: Mon Apr 1 14:40:57 2019 from 192.168.112.14

[root@GUI ~]#

2.1 scp命令

scp是secure copy的簡寫,用於在Linux下進行遠程拷貝文件的命令,和它類似的命令有cp,不過cp只是在本機進行拷貝不能跨伺服器,而且scp傳輸是加密的。可能會稍微影響一下速度。當你伺服器硬碟變為只讀 read only system時,用scp可以幫你把文件移出來。另外,scp還非常不占資源,不會提高多少系統負荷,在這一點上,rsync就遠遠不及它了。雖然 rsync比scp會快一點,但當小文件眾多的情況下,rsync會導致硬碟I/O非常高,而scp基本不影響系統正常使用。

//scp命令常用選項

-r //遞歸複製

-p //保持許可權

-P //埠

-q //靜默模式

-a //全部複製

//使用 scp 命令傳送文件到遠程主機

[root@CTL ~]# scp -r ./aaa/ 192.168.112.131:/root

111 100% 0 0.0KB/s 00:00

[root@GUI ~]# ls

aaa anaconda-ks.cfg initial-setup-ks.cfg

//使用 scp 命令從遠程主機上下載文件到本地

[root@CTL ~]# scp -r 192.168.112.131:/root/bbb/ .

222 100% 0 0.0KB/s 00:00

[root@CTL ~]# ls

aaa anaconda-ks.cfg bbb

[root@CTL ~]# ls bbb/

222

3. 自定義 SSH 服務配置

雖然OpenSSH伺服器通常無需修改,但會提供其他安全措施,可以在配置文件/etc/ssh/sshd_config中修改OpenSSH伺服器的各個方面。

註意

/etc/ssh/sshd_config是服務端的配置文件

/etc/ssh/ssh_config可客戶端的配置文件

PermitRootLogin {yes|no} //是否允許root用戶遠程登錄系統

PermitRootLogin without-password //僅允許root用戶基於密鑰方式遠程登錄

PasswordAuthentication {yes|no} //是否啟用密碼身份驗證,預設開啟4. SSH 安全註意事項

- 密碼應該經常換且足夠複雜

[root@localhost ~]# openssl rand 20 -base64

Di9ry+dyV40xVvBHirsc3XpBOzg= //生成20位隨機密碼- 使用非預設埠

註意:ssh服務預設埠為22,容易被別人掃描埠進行攻擊,所以一般不使用預設埠

- 限制登錄客戶端地址

- 僅監聽特定的IP地址

- 禁止管理員直接登錄

- 僅允許有限制用戶登錄:AllowUsers,AllowGroups

- 使用基於密鑰的認證

- 禁止使用空密碼

- 禁止使用SSHv1版本

- 設定空閑會話超時時長

- 利用防火牆設置ssh訪問策略

- 限制ssh的訪問頻度和併發線上數

- 做好日誌的備份,經常分析(集中於某台伺服器)

4.1 sshd_config配置詳解

Port 22 # SSH 預設使用 22 這個 port,您也可以使用多的 port !

# 亦即重覆使用 port 這個設定項目即可!

Protocol 2,1 # 選擇的 SSH 協議版本,可以是 1 也可以是 2 ,

# 如果要同時支持兩者,就必須要使用 2,1 這個分隔了!

#ListenAddress 0.0.0.0 # 監聽的主機適配卡!舉個例子來說,如果您有兩個 IP,

# 分別是 192.168.0.100 及 192.168.2.20 ,那麼只想要

# 開放 192.168.0.100 時,就可以寫如同下麵的樣式:

ListenAddress 192.168.0.100 # 只監聽來自 192.168.0.100 這個 IP 的SSH聯機。

# 如果不使用設定的話,則預設所有介面均接受 SSH

PidFile /var/run/sshd.pid # 可以放置 SSHD 這個 PID 的檔案!左列為預設值

LoginGraceTime 600 # 當使用者連上 SSH server 之後,會出現輸入密碼的畫面,

# 在該畫面中,在多久時間內沒有成功連上 SSH server ,

# 就斷線!時間為秒!

Compression yes # 是否可以使用壓縮指令?當然可以啰!

# 2. 說明主機的 Private Key 放置的檔案,預設使用下麵的檔案即可!

HostKey /etc/ssh/ssh_host_key # SSH version 1 使用的私鑰

HostKey /etc/ssh/ssh_host_rsa_key # SSH version 2 使用的 RSA 私鑰

HostKey /etc/ssh/ssh_host_dsa_key # SSH version 2 使用的 DSA 私鑰

# 2.1 關於 version 1 的一些設定!

KeyRegenerationInterval 3600 # 由前面聯機的說明可以知道, version 1 會使用

# server 的 Public Key ,那麼如果這個 Public

# Key 被偷的話,豈不完蛋?所以需要每隔一段時間

# 來重新建立一次!這裡的時間為秒!

ServerKeyBits 768 # 沒錯!這個就是 Server key 的長度!

# 3. 關於登錄文件的訊息數據放置與 daemon 的名稱!

SyslogFacility AUTH # 當有人使用 SSH 登入系統的時候,SSH會記錄資

# 訊,這個信息要記錄在什麼 daemon name 底下?

# 預設是以 AUTH 來設定的,即是 /var/log/secure

# 其它可用的 daemon name 為:DAEMON,USER,AUTH,

# LOCAL0,LOCAL1,LOCAL2,LOCAL3,LOCAL4,LOCAL5,

LogLevel INFO # 登錄記錄的等級!嘿嘿!任何訊息!

# 4. 安全設定項目!極重要!

# 4.1 登入設定部分

PermitRootLogin no # 是否允許 root 登入!預設是允許的,但是建議設定成 no!

UserLogin no # 在 SSH 底下本來就不接受 login 這個程式的登入!

StrictModes yes # 當使用者的 host key 改變之後,Server 就不接受聯機,

# 可以抵擋部分的木馬程式!

#RSAAuthentication yes # 是否使用純的 RSA 認證!?僅針對 version 1 !

PubkeyAuthentication yes # 是否允許 Public Key ?當然允許啦!只有 version 2可以允許

AuthorizedKeysFile .ssh/authorized_keys

# 上面這個在設定若要使用不需要密碼登入的賬號時,那麼那個

# 賬號的存放檔案所在檔名!

# 4.2 認證部分

RhostsAuthentication no # 本機系統不止使用 .rhosts ,因為僅使用 .rhosts 太

# 不安全了,所以這裡一定要設定為 no !

IgnoreRhosts yes # 是否取消使用 ~/.ssh/.rhosts 來做為認證!當然是!

RhostsRSAAuthentication no # 這個選項是專門給 version 1 用的,使用 rhosts 檔案在

# /etc/hosts.equiv配合 RSA 演算方式來進行認證!不要使用

HostbasedAuthentication no # 這個項目與上面的項目類似,不過是給 version 2 使用的!

IgnoreUserKnownHosts no # 是否忽略家目錄內的 ~/.ssh/known_hosts 這個檔案所記錄

# 的主機內容?當然不要忽略,所以這裡就是 no 啦!

PasswordAuthentication yes # 密碼驗證當然是需要的!所以這裡寫 yes 啰!

PermitEmptyPasswords no # 若上面那一項如果設定為 yes 的話,這一項就最好設定

# 為 no ,這個項目在是否允許以空的密碼登入!當然不許!

ChallengeResponseAuthentication yes # 挑戰任何的密碼認證!所以,任何 login.conf

# 規定的認證方式,均可適用!

#PAMAuthenticationViaKbdInt yes # 是否啟用其它的 PAM 模塊!啟用這個模塊將會

# 導致 PasswordAuthentication 設定失效!

# 4.3 與 Kerberos 有關的參數設定!因為我們沒有 Kerberos 主機,所以底下不用設定!

#KerberosAuthentication no

#KerberosOrLocalPasswd yes

#KerberosTicketCleanup yes

#KerberosTgtPassing no

# 4.4 底下是有關在 X-Window 底下使用的相關設定!

X11Forwarding yes

#X11DisplayOffset 10

#X11UseLocalhost yes

# 4.5 登入後的項目:

PrintMotd no # 登入後是否顯示出一些信息呢?例如上次登入的時間、地點等

# 等,預設是 yes ,但是,如果為了安全,可以考慮改為 no !

PrintLastLog yes # 顯示上次登入的信息!可以啊!預設也是 yes !

KeepAlive yes # 一般而言,如果設定這項目的話,那麼 SSH Server 會傳送

# KeepAlive 的訊息給 Client 端,以確保兩者的聯機正常!

# 在這個情況下,任何一端死掉後, SSH 可以立刻知道!而不會

# 有僵屍程式的發生!

UsePrivilegeSeparation yes # 使用者的許可權設定項目!就設定為 yes 吧!

MaxStartups 10 # 同時允許幾個尚未登入的聯機畫面?當我們連上 SSH ,

# 但是尚未輸入密碼時,這個時候就是我們所謂的聯機畫面啦!

# 在這個聯機畫面中,為了保護主機,所以需要設定最大值,

# 預設最多十個聯機畫面,而已經建立聯機的不計算在這十個當中

# 4.6 關於使用者抵擋的設定項目:

DenyUsers * # 設定受抵擋的使用者名稱,如果是全部的使用者,那就是全部

# 擋吧!若是部分使用者,可以將該賬號填入!例如下列!

DenyUsers test

DenyGroups test # 與 DenyUsers 相同!僅抵擋幾個群組而已!

# 5. 關於 SFTP 服務的設定項目!

Subsystem sftp /usr/lib/ssh/sftp-server基本上,在系統中,==除非有必要,否則請不要更改 /etc/ssh/sshd_config 這個檔案的設定值==!!需要註意的是最後一項,如果不願意開放 SFTP 的話,將最後一行批註掉即可!

如果修改過上面這個檔案(/etc/ssh/sshd_config),那麼就必需要重新啟動一次服務或主機