上一篇先是介紹了UDP的埠掃描,又談了TCP的不完全連接埠掃描 https://www.cnblogs.com/xuyiqing/p/9389276.html 接下來我們看看TCP的全連接埠掃描: SYN掃描在網路環境非常複雜的情況下,無法正常工作,於是我們可以使用全連接掃描 即完整地建立三次 ...

上一篇先是介紹了UDP的埠掃描,又談了TCP的不完全連接埠掃描

https://www.cnblogs.com/xuyiqing/p/9389276.html

接下來我們看看TCP的全連接埠掃描:

SYN掃描在網路環境非常複雜的情況下,無法正常工作,於是我們可以使用全連接掃描

即完整地建立三次握手

由於全連接,那麼掃描結果相當準確,但是隱蔽性最低,容易被髮現

具體的實現和上文介紹的不完全連接類似:

這裡直接放腳本:

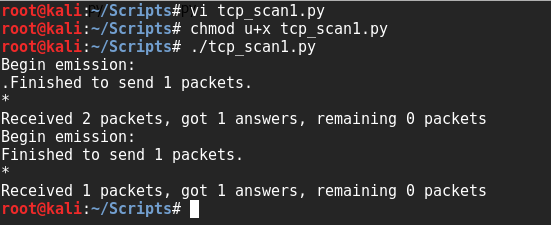

tcp_scan1.py:

這裡簡化下腳本,我明確知道要掃描的IP和埠:

#!/usr/bin/python import logging logging.getLogger("scapy.runtime").setLevel(logging.ERROR) from scapy.all import * response = sr1(IP(dst="192.168.22.129") / TCP(dport=80, flags="S")) reply = sr1(IP(dst="192.168.22.129") / TCP(dport=80, flags="A", ack=(response[TCP].seq + 1)))

寫好之後直接執行即可:

我們可以抓包來看:

這裡前兩個包正常發送接收,第三個RST包是Linux內核自動發送的RST,要中斷連接

第四個包:強行發送ACK建立連接,最後一個包直接回RST因為要拒絕"莫名其妙"的連接

於是我們可以發現:這裡並不是正確的一個三次握手的過程,因為操作系統內核的自動中斷連

接下來,修改得到一個相對完善的腳本:

tcp_scan2.py:

#!/usr/bin/python import logging logging.getLogger("scapy.runtime").setLevel(logging.ERROR) from scapy.all import * SYN = sr1(IP(dst="192.168.22.129") / TCP(dport=80, flags="S")) print("- -SENT- -") SYN.display() print("\n\n- -RECEIVE- -") response = sr1(SYN, timeout=1, verbose=0) response.display() if int(response[TCP].flags) == 18: print("\n\n- -SENT- -") A = sr1(IP(dst="192.168.22.129") / TCP(dport=80, flags="A", ack=(response[TCP].seq + 1))) A.display() print("\n\n- -RECEIVE- -") response2 = sr1(A, timeout=1, verbose=0) response2.display() else: print("SYN-ACK NOT RETURNED")

至於這裡的flags==18在上文中已經說過

如果腳本是從windows移過來的:

vi tcp_scan2.py

:set fileformat=unix

:wq

chmod u+x tcp_scan2.py

./tcp_scan2.py

運行抓包發現還是存在著上邊提到的問題而無法建立連接:

Linux操作系統內核自動回覆的RST包中斷連接

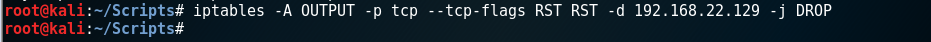

那麼有沒有方法能解決呢?

有的,直接配置IPTABLES:對於特點IP禁用出口RST

這時候執行發現建立了三次握手

我們發現拐了這麼多彎才能夠實現一個全連接掃描

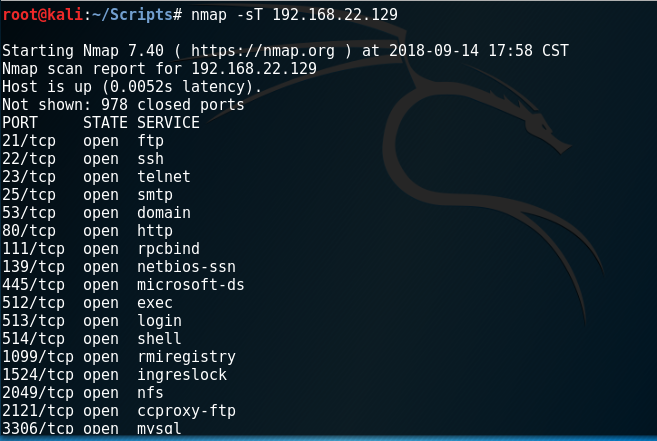

有沒有簡單點的方式呢?有的,使用強大的Nmap:

-sT參數

直接輸入ip效果是掃描1000個預設埠

指定範圍埠也可以:

可以發現,速度是非常的快的,結果也比較完善

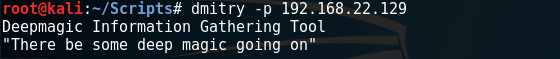

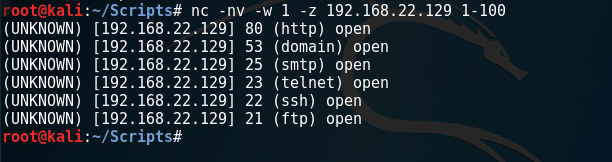

除了強大的Nmap,還有一些其他的工具,比如:

這個工具只能實現一些功能,相比於Nmap,優劣顯而易見

還有一個小工具,也可以瞭解下:

還有一種奇妙的方式:僵屍掃描,不過很複雜,在下一篇專門介紹

埠掃描就介紹到這裡,掃描完埠,接下來就是針對埠的服務掃描,將在後邊介紹