第一節:單點登錄簡介 第一步:瞭解單點登錄 SSO主要特點是: SSO應用之間使用Web協議(如HTTPS) ,並且只有一個登錄入口. SSO的體系中有下麵三種角色: 1) User(多個) 2) Web應用(多個) 3) SSO認證中心(一個) SSO實現包含以下三個原則: 1) 所有的登錄都在 ...

第一節:單點登錄簡介

第一步:瞭解單點登錄

SSO主要特點是: SSO應用之間使用Web協議(如HTTPS) ,並且只有一個登錄入口.

SSO的體系中有下麵三種角色:

1) User(多個)

2) Web應用(多個)

3) SSO認證中心(一個)

SSO實現包含以下三個原則:

1) 所有的登錄都在 SSO 認證中心進行。

2) SSO認證中心通過一些方法來告訴Web應用當前訪問用戶究竟是不是通過認證的用戶.

3) SSO認證中心和所有的 Web 應用建立一種信任關係.

CAS的基本原理CAS(Central Authentication Service) 是 Yale 耶魯大學發起的構建Web SSO的Java開源項目。

1.CAS術語解釋:

SSO-Single Sign On單點登錄

TGT-Ticket Granting Ticket 用戶身份認證憑證票據

ST-Service Ticket服務許可憑證票據

TGC-Ticket Granting Cookie存放用戶身份認證憑證票據的cookie.

第二步:瞭解單點登錄體繫結構

1) CAS Server負責完成對用戶信息的認證,需要單獨部署,CAS Server會處理用戶名/密碼等憑證(Credentials).

2) CAS Client部署在客戶端,當有對本地Web應用受保護資源的訪問請求,並且需要對請求方進行身份認證,重定向到CAS Server進行認證.

第三步:單點登錄環境準備工作

1) cas-server-3.5.0-release.zip(CAS服務端)

2) cas-client-3.3.3-release.zip(CAS客戶端)

3) apache-tomcat-7.0.40

4) cas-client-core-3.2.1.jar

5) cas-server-core-3.5.0.jar

6) cas-server-support-jdbc-3.5.0.jar

第二節:單點登錄環境搭建與部署

第一步:環境部署

- 通過Java JDK生成證書三部曲

證書對於實現此單點登錄非常之重要,證書是伺服器端和客戶端安全通信的憑證,本教程只是演示,所有用了JDK自帶的證書生成工具keytool。

當然在實際項目中你可以到專門的證書認證中心購買證書。

中文官方網站:http://www.verisign.com/cn/

使用JDK自帶的keytool生成證書

第一步生成證書:

keytool -genkey -alias mycacerts -keyalg RSA -keystore C:/common/keys/keycard

註意:輸入相關信息用於生成證書.其中名字與姓氏這一最好寫你的 功能變數名稱,如果在單擊測試你可以在C:\Windows\System32\drivers\etc\hosts文件中映射一個虛擬功能變數名稱,

註意不要寫IP。

第二步導出證書:

keytool -export -file C:/common/keys/keycard.crt -alias mycacerts -keystore

C:/common/keys/keycard

第三步導入到JDK安裝目錄證書:

keytool -import -keystore C:/"Program

Files"/Java/jdk1.6.0_32/jre/lib/security/cacerts -file

C:/common/keys/keycard.crt -alias mycacerts

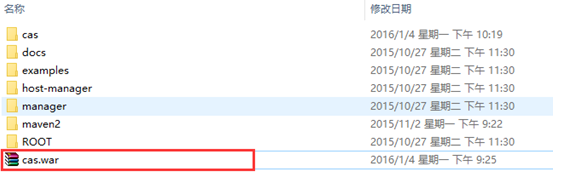

2.解壓cas-server-3.5.0-release.zip文件,

在cas-server-3.5.0-release\cas-server-3.5.0\modules目錄下找到cas-server-webapp-3.5.0.war文件並命名為cas.war,並複製到在Tomcat 根目錄的webapps目錄下,

如下圖:

3.修改host文件(C:\Windows\System32\drivers\etc)hosts文件中添加添加以下配置

127.0.0.1 jeesz.cn (配置自己的功能變數名稱.)

註意:如果想在一臺PC機上模擬這個單點登錄,就必須功能變數名稱重定向,如果是多台PC機,可以不配置此項,下文有用到fast-web.cn,可以用相應PC機的IP代替

4.修改Tomcat文件下的server.xml(apache-tomcat-7.0.40\conf\server.xml) 添加以下內容:

<Host name="jeesz.cn" appBase="cas" unpackWARs="true" autoDeploy="true"></Host>

在server.xml文件中把

<Connector port="8443" protocol="HTTP/1.1" SSLEnabled="true"

maxThreads="150" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS" />

修改成如下:

<Connector

port="8443"

protocol="org.apache.coyote.http11.Http11Protocol"

maxThreads="150"

SSLEnabled="true"

scheme="https"

secure="true"

clientAuth="false"

sslProtocol="TLS"

keystoreFile="C:/common/keys/keycard" <!—證書路徑--->

keystorePass="xxxxxx " <!—證書密碼-->

ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA"

/>

5.啟動Tomcat服務,查看信息,(如果有報錯,可以根據信息查找錯誤),打開瀏覽器,輸入http://jeesz.cn:8080/cas如果出現以下界面,則代表CAS服務端配置成功。

註:這個是最簡單的CAS服務,只要輸入的用戶名跟密碼一樣,就可以正常登陸,在我們實際開發中,這個驗證因為跟資料庫作比較,接下來,我們就配置資料庫校驗。

第二步:配置資料庫驗證

1.在apache-tomcat-7.0.2\webapps\cas\WEB-INF目錄下找到deployerConfigContext.xml文件,找到如下代碼:

<property name="authenticationHandlers">

添加下麵代碼:

<bean class="org.jasig.cas.adaptors.jdbc.QueryDatabaseAuthenticationHandler">

<!--這裡sql屬性是從user表中根據cas登陸名查找密碼-->

<property name="sql" value="select password from user where username=?" />

<property name="dataSource" ref="dataSource" />

</bean>

2.增加數據源dataSource,

在deployerConfigContext.xml,(跟上面同一個文件)找到

<bean id="serviceRegistryDao" class="org.jasig.cas.services.InMemoryServiceRegistryDaoImpl" />,在下麵添加如下代碼:

<bean id="dataSource" class="org.springframework.jdbc.datasource.DriverManagerDataSource">

<property name="driverClassName">

<value>com.mysql.jdbc.Driver</value>

</property>

<property name="url">

<value>jdbc:mysql://127.0.0.1:3306/sso</value> <!---根據自己的資料庫URL地址-->

</property>

<property name="username">

<value>root</value> <!--根據自己的資料庫用戶名-->

</property>

<property name="password">

<value></value> <!--根據自己的資料庫密碼-->

</property>

</bean>

3.資料庫添加用戶表及數據(這裡用的mysql),比如在mysql資料庫中有t_user表

4.增加jar包, cas-client-core-3.2.1.jar、cas-server-core-3.5.0.jar、cas-server-support-jdbc-3.5.0.jar包拷貝到apache-tomcat-7.0.2\webapps\cas\WEB-INF\lib目錄下。

5.重啟Tomcat,打開瀏覽器,輸入http://jeesz.cn:8080/,輸入資料庫里的用戶名和密碼,如果出現如下界面,則配置成功。

現在我們的CAS服務端已經配置好了,接下來,我們配置客戶端

第二節:配置自己的Web工程(客戶端)

1.在host文件下,添加如下代碼:

127.0.0.1 www.sso1.com

127.0.0.1 www.sso2.com

註意:這個網址最好不要用互聯網已經存在的功能變數名稱,否則你將無法訪問該地址。

如果想在一臺PC機上模擬這個單點登錄,就必須功能變數名稱重定向,如果是多台PC機,可以不配置此項,下文有用到www.sso1.com,www.sso2.com,可以用相應PC機的IP代替

2在eclipse新建兩個web工程,分別為sso1,sso2。

3在自己的Web工程裡加入cas-client-core.jar,commons-logging-1.1.jar,(解壓cas-client-3.2.0-release.zip,在cas-client-3.2.0-release.zip\cas-client-3.2.0\modules,找到該JAR包)

分別加入到sso1,sso2工程的lib里。

4.修改sso1下的web.xml。添加如下代碼:

<!--SSO客戶端配置用於單點退出,該過濾器用於實現單點登出功能,可選配置 -->

<listener>

<listener-class>org.jasig.cas.client.session.SingleSignOutHttpSessionListener</listener-class>

</listener>

<!-- 該過濾器用於實現單點登出功能,可選配置。 -->

<filter>

<filter-name>SingleSignOutFilter</filter-name>

<filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>SingleSignOutFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器負責對Ticket的校驗工作,必須啟用它 -->

<filter>

<filter-name>CASValidationFilter</filter-name>

<filter-class>

org.jasig.cas.client.validation.Cas20ProxyReceivingTicketValidationFilter</filter-class>

<init-param>

<param-name>casServerUrlPrefix</param-name>

<param-value>https://jeesz.cn:8443/cas</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://www.sso1.com</param-value>

</init-param>

<init-param>

<param-name>useSession</param-name>

<param-value>true</param-value>

</init-param>

<init-param>

<param-name>exceptionOnValidationFailure</param-name>

<param-value>false</param-value>

</init-param>

<init-param>

<param-name>redirectAfterValidation</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASValidationFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器負責用戶的認證工作,必須啟用它 -->

<filter>

<filter-name>CASFilter</filter-name>

<filter-class>org.jasig.cas.client.authentication.AuthenticationFilter</filter-class>

<init-param>

<param-name>casServerLoginUrl</param-name>

<param-value>https://jeesz.cn:8443/cas/login</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://www.sso1.com</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 允許通過HttpServletRequest的getRemoteUser()方法獲得SSO登錄用戶的登錄名,可選配置。 -->

<filter>

<filter-name>CASHttpServletRequestWrapperFilter</filter-name>

<filter-class>org.jasig.cas.client.util.HttpServletRequestWrapperFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASHttpServletRequestWrapperFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器可以通過org.jasig.cas.client.util.AssertionHolder來獲取用戶的登錄名。比如AssertionHolder.getAssertion().getPrincipal().getName()。 -->

<filter>

<filter-name>CASAssertionThreadLocalFilter</filter-name>

<filter-class>org.jasig.cas.client.util.AssertionThreadLocalFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASAssertionThreadLocalFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 攔截成功登錄SSO系統之後返回的數據並做相關處理. -->

<filter>

<filter-name>SSO4InvokeContextFilter</filter-name>

<filter-class>com.common.core.busi.other.filter.SSO4InvokeContextFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>SSO4InvokeContextFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

5.修改sso2下的web.xml。添加如下代碼:

<!--SSO客戶端配置用於單點退出,該過濾器用於實現單點登出功能,可選配置 -->

<listener>

<listener-class>org.jasig.cas.client.session.SingleSignOutHttpSessionListener</listener-class>

</listener>

<!-- 該過濾器用於實現單點登出功能,可選配置。 -->

<filter>

<filter-name>SingleSignOutFilter</filter-name>

<filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>SingleSignOutFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器負責對Ticket的校驗工作,必須啟用它 -->

<filter>

<filter-name>CASValidationFilter</filter-name>

<filter-class>

org.jasig.cas.client.validation.Cas20ProxyReceivingTicketValidationFilter</filter-class>

<init-param>

<param-name>casServerUrlPrefix</param-name>

<param-value>https://jeesz.cn:8443/cas</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://www.sso2.com</param-value>

</init-param>

<init-param>

<param-name>useSession</param-name>

<param-value>true</param-value>

</init-param>

<init-param>

<param-name>exceptionOnValidationFailure</param-name>

<param-value>false</param-value>

</init-param>

<init-param>

<param-name>redirectAfterValidation</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASValidationFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器負責用戶的認證工作,必須啟用它 -->

<filter>

<filter-name>CASFilter</filter-name>

<filter-class>org.jasig.cas.client.authentication.AuthenticationFilter</filter-class>

<init-param>

<param-name>casServerLoginUrl</param-name>

<param-value>https://jeesz.cn:8443/cas/login</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://www.sso2.com</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 允許通過HttpServletRequest的getRemoteUser()方法獲得SSO登錄用戶的登錄名,可選配置。 -->

<filter>

<filter-name>CASHttpServletRequestWrapperFilter</filter-name>

<filter-class>org.jasig.cas.client.util.HttpServletRequestWrapperFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASHttpServletRequestWrapperFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器可以通過org.jasig.cas.client.util.AssertionHolder來獲取用戶的登錄名。比如AssertionHolder.getAssertion().getPrincipal().getName()。 -->

<filter>

<filter-name>CASAssertionThreadLocalFilter</filter-name>

<filter-class>org.jasig.cas.client.util.AssertionThreadLocalFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASAssertionThreadLocalFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 攔截成功登錄SSO系統之後返回的數據並做相關處理. -->

<filter>

<filter-name>SSO4InvokeContextFilter</filter-name>

<filter-class>com.common.web.filter.SSO4InvokeContextFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>SSO4InvokeContextFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

6.編輯sso1,sso2 index.jsp頁面,複製如下代碼:

sso1 index.jsp:

<h3>這個是www.sso1.com</h3>

<dl>

<dt>你好我是sso1頁面:</dt>

<h3><%= request.getRemoteUser()== null ? "null" : request.getRemoteUser() %></h3>

</dl>

<br/>

Sso2 index.jsp:

<h3>這個是www.sso2.com</h3>

<dl>

<dt>你好我是sso2頁面:</dt>

<h3><%= request.getRemoteUser()== null ? "null" : request.getRemoteUser() %></h3>

</dl>

<br/>

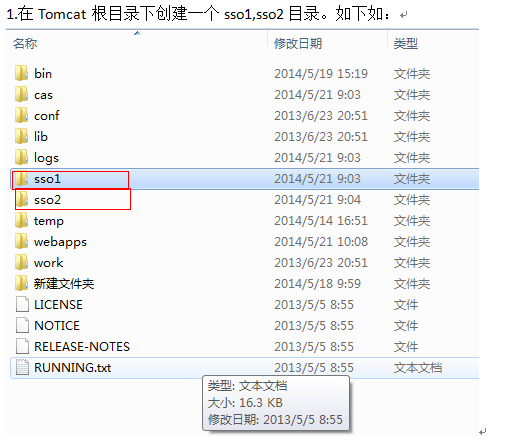

7.通過eclipse發佈到Tomcat伺服器上去。找到Tomcat,webapps下的sso1,sso2文件夾,分別複製sso1和sso2下麵的所有文件,找到Tomcat根目錄下的sso1,sso2(就是我們前面步驟新建的目錄),在sso1,sso2下新建ROOT目錄,把剛剛複製的文件粘貼。

配置Tomcat 下server.xml文件,加入如下代碼:

<Host name="www.sso1.com" appBase="sso1" unpackWARs="true" autoDeploy="true"></Host>

<Host name="www.sso2.com" appBase="sso2" unpackWARs="true" autoDeploy="true" ></Host>

8.重啟Tomcat,打開瀏覽器輸入網址:www.sso1.com:8080,輸入用戶名與密碼,如果出現以下信息,則成功

在瀏覽器上輸入www.sso1.com:8080,你會發現跳回到登錄頁面,不要擔心。打開ticketGrantingTicketCookieGenerator.xml路徑在apache-tomcat-7.0.40\cas\ROOT\WEB-INF\spring-configuration。找到p:cookieSecure="true",將其修改為p:cookieSecure="false",重啟Tomcat,測試一下。

註:我們以上步驟返回的只有一個用戶名,CAS伺服器預設返回該信息。

第三節:修改單點登錄預設界面

第一步:找到它自己的頁面

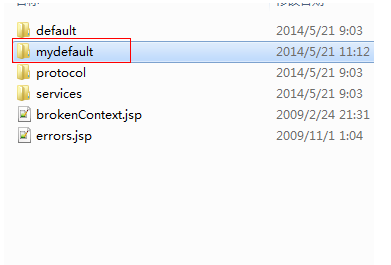

打開cas工程,找到G:\SoftWare\tomcat\apache-tomcat-7.0.2\apache-tomcat-7.0.2\webapps\cas\WEB-INF\view\jsp\default這個目錄,將其複製一份重命名放在G:\SoftWare\tomcat\apache-tomcat-7.0.2\apache-tomcat-7.0.2\webapps\cas\WEB-INF\view\jsp\目錄下,

第二步:修改預設登錄頁面

將其命名為mydefalut如下圖:

然後將apache-tomcat-7.0.2\webapps\cas\WEB-INF\classes

目錄下的default_views.properties複製一份,重命名為mydefault_views.properties。修改裡面的內容,將所有裡面的路徑中的default改成mydefault。然後修改WEB-INF下的cas.properties將裡面的cas.viewResolver.basename後面的值修改成mydefault_views即:

cas.viewResolver.basename=mydefault_views

如果要修改登錄界面,只需要修改casLoginView.jsp即可。

第四節:單點登出配置

第一步:配置單點登錄監聽器和過濾器

1.Tomcat的sso1,sso2的工程里,在web.xml里分別添加一下代碼:

<listener>

<listener-class>

org.jasig.cas.client.session.SingleSignOutHttpSessionListener

</listener-class>

</listener>

<filter>

<filter-name>CAS Single Sign Out Filter</filter-name>

<filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CAS Single Sign Out Filter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

註意:這些代碼應該放在web.xml文件其他過濾器的最前面。

2.在sso1,sso2的index.jsp頁面添加以下代碼:

<br/>

<a href = "http://jeesz.cn:8080/logout">單點退出</a>

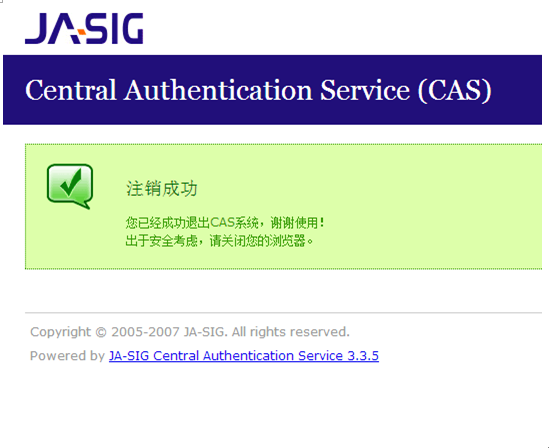

3.重啟Tomcat,訪問http://jeesz.cn:8080/點擊單點退出,如果成功,就會出現如下界面:

一般註銷是跳到原項目的登錄頁面,所以我們需要對CAS做如下配置:

- 修改服務端cas-servlet.xml配置(apache-tomcat-7.0.40\cas\ROOT\WEB-INF),找到

<bean id="logoutController" class="org.jasig.cas.web.LogoutController" />

增加屬性 p:followServiceRedirects="true"

2.修改客戶端,sso1,sso2 index.jsp文件將原來的單點登出的URL修改成:

Sso1:http://jeesz.cn:8080/logout?service=http://www.sso1.com:8080

Sso2:http://jeesz.cn:8080/logout?service=http://www.sso2.com:8080

重啟Tomcat,測試正常。

第五節:多項目集成單點登錄配置

第一步:單點登錄系統與其他項目集成

在WEB 項目中的WEB-INF目錄下的web.xml文件,添加以下配置.

<!--SSO客戶端配置用於單點退出,該過濾器用於實現單點登出功能,可選配置 -->

<listener>

<listener-class>org.jasig.cas.client.session.SingleSignOutHttpSessionListener</listener-class>

</listener>

<!-- 該過濾器用於實現單點登出功能,可選配置。 -->

<filter>

<filter-name>SingleSignOutFilter</filter-name>

<filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>SingleSignOutFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器負責對Ticket的校驗工作,必須啟用它 -->

<filter>

<filter-name>CASValidationFilter</filter-name>

<filter-class>

org.jasig.cas.client.validation.Cas20ProxyReceivingTicketValidationFilter</filter-class>

<init-param>

<param-name>casServerUrlPrefix</param-name>

<param-value>https://jeesz.cn:8443/cas</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://www.sso3.com:6060</param-value> <!—客戶端URL地址-->

</init-param>

<init-param>

<param-name>useSession</param-name>

<param-value>true</param-value>

</init-param>

<init-param>

<param-name>exceptionOnValidationFailure</param-name>

<param-value>false</param-value>

</init-param>

<init-param>

<param-name>redirectAfterValidation</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASValidationFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器負責用戶的認證工作,必須啟用它 -->

<filter>

<filter-name>CASFilter</filter-name>

<filter-class>org.jasig.cas.client.authentication.AuthenticationFilter</filter-class>

<init-param>

<param-name>casServerLoginUrl</param-name>

<param-value>https://jeesz.cn:8443/cas/login</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http:// www.sso3.com:6060</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 允許通過HttpServletRequest的getRemoteUser()方法獲得SSO登錄用戶的登錄名,可選配置。 -->

<filter>

<filter-name>CASHttpServletRequestWrapperFilter</filter-name>

<filter-class>org.jasig.cas.client.util.HttpServletRequestWrapperFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASHttpServletRequestWrapperFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 該過濾器可以通過org.jasig.cas.client.util.AssertionHolder來獲取用戶的登錄名。比如AssertionHolder.getAssertion().getPrincipal().getName()。 -->

<filter>

<filter-name>CASAssertionThreadLocalFilter</filter-name>

<filter-class>org.jasig.cas.client.util.AssertionThreadLocalFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASAssertionThreadLocalFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- 攔截成功登錄SSO系統之後返回的數據並做相關處理. -->

<filter>

<filter-name>SSO4InvokeContextFilter</filter-name>

<filter-class>com.common.web.filter.SSO4InvokeContextFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>SSO4InvokeContextFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

當sso驗證完成之後,客戶端系統需要接收sso系統返回的結果時,需要定義一個過濾器獲取返回結果,然後針對返回結果做相關處理.

註意:如果不需要做處理時,此處Filter也可以不用定義.

package com.common.web.filter;

import java.io.IOException;

import java.util.Date;

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import javax.servlet.http.HttpSession;

import org.apache.commons.logging.Log;

import org.apache.commons.logging.LogFactory;

import org.jasig.cas.client.util.AssertionHolder;

import org.springframework.web.context.WebApplicationContext;

import org.springframework.web.context.support.WebApplicationContextUtils;

import com.common.base.pbi.CommonConstants;

import com.common.base.util.DateUtil;

import com.common.base.util.IDUtil;

import com.common.base.util.IPUtil;

import com.common.base.util.UserUtil;

import com.common.core.busi.historylogin.manager.HistoryLoginManager;

import com.common.core.busi.login.manager.LoginManager;

import com.common.entity.common.AbstractEntity;

import

com.common.entity.historylogin.HistoryLog