非對稱加密演算法 RSA 介紹 1977年,三位數學家Rivest、Shamir 和 Adleman 設計了一種演算法,可以實現非對稱加密。 演算法原理: https://zh.wikipedia.org/wiki/RSA%E5%8A%A0%E5%AF%86%E6%BC%94%E7%AE%97%E6%B3 ...

非對稱加密演算法 RSA

介紹

1977年,三位數學家Rivest、Shamir 和 Adleman 設計了一種演算法,可以實現非對稱加密。

演算法原理:

https://zh.wikipedia.org/wiki/RSA%E5%8A%A0%E5%AF%86%E6%BC%94%E7%AE%97%E6%B3%95

流程

消息發送方A在本地構建密鑰對,公鑰和私鑰;

消息發送方A將產生的公鑰發送給消息接收方B;

B向A發送數據時,通過公鑰進行加密,A接收到數據後通過私鑰進行解密,完成一次通信;

反之,A向B發送數據時,通過私鑰對數據進行加密,B接收到數據後通過公鑰進行解密。

DH密鑰交換演算法

介紹

1976年,兩位美國電腦學家Whitfield Diffie 和 Martin Hellman,提出了一種嶄新構思,可以在不直接傳遞密鑰的情況下,完成解密。

DH演算法是一種密鑰協商演算法,只用於密鑰的分配,不用於消息的加解密。

它提供了一種安全的交換密鑰的方式,通過交換的密鑰進行數據的加解密。

通信流程

首先A、B雙方,在通信前構建專屬於自己的密鑰對,假設分別是公鑰A,私鑰A,公鑰B,私鑰B;

A將自己的公鑰A暴露給B,B通過私鑰B和公鑰A經過一定的運算產生出本地的密鑰B;

同樣,B將自己的公鑰B暴露給A,A通過私鑰A和公鑰B經過一定的運算產生出本地的密鑰A;

最後,這個演算法有意思的一點就是,密鑰A和密鑰B是一致的,這樣A、B雙方就擁有了一個屬於雙方的“秘密”口令;

資料

http://www.ruanyifeng.com/blog/2013/06/rsa_algorithm_part_one.html

http://www.ruanyifeng.com/blog/2011/02/seven_myths_about_https.html

HTTPS

HTTP的風險

- 竊聽風險:第三方可以獲知通信內容。

- 冒充風險:第三方可以冒充他人身份參與通信。

- 篡改風險:第三方可以修改通信內容。

SSL/TLS

介紹

安全套接字(Secure Socket Layer,SSL)

安全傳輸層協議 (Transport Layer Security Protocol, TLS)

介於應用層和TCP層之間

特性

- 保密: 所有信息都是加密傳播,第三方無法竊聽

- 鑒別: 配備身份證書,防止身份被冒充。

- 完整性: 具有校驗機制,一旦被篡改,通信雙方會立刻發現。

密碼套件格式: SSL_DHE_RSA_WITH_DES_CBC_SHA

工作原理

協議

- 握手協議(Handshake protocol)

- 記錄協議(Record protocol)

- 警報協議(Alert protocol)

解決的問題

如何保證公鑰不被篡改?

將公鑰放在數字證書中。只要證書是可信的,公鑰就是可信的。

公鑰加密計算量太大,如何減少耗用的時間?

"對話密鑰"是對稱加密,所以運算速度非常快,而伺服器公鑰只用於加密"對話密鑰"本身,這樣就減少了加密運算的消耗時間。

對稱和非對稱加密的應用:Secure Shell (SSH 安全殼協議)

介紹

專為遠程登錄會話和其他網路服務提供安全性的協議

一般我們現在用的是OpenSSH框架

OSI的7層:

7 應用層 HTTP FTP

6 表示層

5 會話層 SSH

4 傳輸層 TCP UDP

3 網路層 IP

2 數據鏈路層

1 物理層主要協議

- 傳輸層協議(The Transport Layer Protocol)

- 用戶認證協議(The User Authentication Protocol)

- 連接協議(The Connection Protocol)

SSH提供兩種認證方式:

password認證:

客戶端向伺服器發出 password認證請求,將用戶名和密碼加密後發送給伺服器;

伺服器將該信息解密後得到用戶名和密碼的明文,與設備上保存的用戶名和密碼進行比較,並返回認證成功或失敗的消息。

publickey 認證:

採用數字簽名的方法來認證客戶端。目前,設備上可以利用RSA和 DSA兩種公共密鑰演算法實現數字簽名。

客戶端發送包含用戶名、公共密鑰和公共密鑰演算法的 publickey 認證請求給伺服器端。

伺服器對公鑰進行合法性檢查,如果不合法,則直接發送失敗消息;否則,伺服器利用數字簽名對客戶端進行認證,並返回認證成功或失敗的消息

通信流程

首先服務端會通過非對稱加密,產生一個公鑰和私鑰;

在客戶端發起請求時,服務端將公鑰暴露給客戶端,這個公鑰可以被任意暴露;

客戶端在獲取公鑰後,會先產生一個由256位隨機數字組成的會話密鑰,這裡稱為口令;

客戶端通過公鑰將這個口令加密,發送給伺服器端;

伺服器端通過私鑰進行解密,獲取到通訊口令;

之後,客戶端和服務端的信息傳遞,都通過這個口令進行對稱的加密。 //對稱加密

資料

http://www.cnblogs.com/zmlctt/p/3946860.html

證書 certificate

介紹

證書實際是由證書簽證機關(CA)簽發的對用戶的公鑰的認證。

證書的內容包括:

- 電子簽證機關的信息

- 公鑰用戶信息

- 公鑰

- 權威機構的簽字

- 有效期

- ...

證書中心 (certificate authority,簡稱CA)

受信任的根證書頒發機構, 如: 微軟, Apple

證書中心用自己的私鑰,對頒發的公鑰和一些相關信息一起加密,生成"數字證書"(Digital Certificate)

證書鏈

Web 瀏覽器已預先配置了一組瀏覽器自動信任的根 CA 證書。

來自其他證書授權機構的所有證書都必須附帶證書鏈,以檢驗這些證書的有效性。

證書鏈是由一系列 CA 證書發出的證書序列,最終以根 CA 證書結束。

根證書

CA用自己的私鑰為公鑰簽名,用於驗證自己的公鑰

根證書是一份特殊的證書,它的簽發者是它本身,下載根證書就表明對該根證書以下所簽發的證書都表示信任

證書請求過程

- 生成非對稱加密的公鑰和私鑰

- 生成證書請求文件 (csr: CertificateSigningRequest),其中包含公鑰和與用戶信息

- 在 CA 網站上傳CSR文件

- CA 使用其 private key 對 CSR 中的 public key 和身份信息進行加密簽名生成數字證書(Digital Certificate)並保存

- 從 CA 網站下載證書並安裝

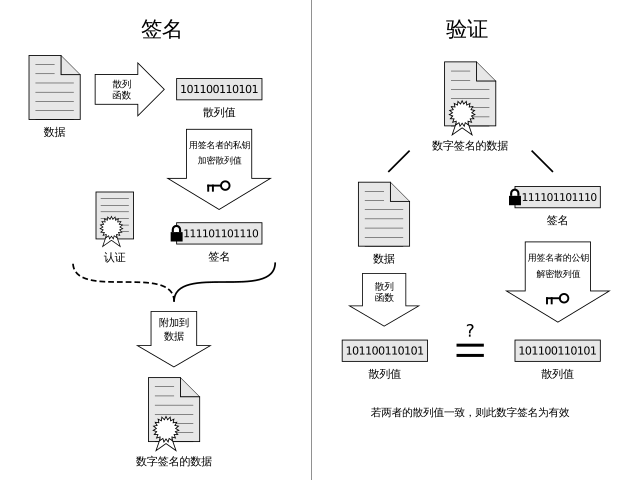

數字簽名

數位簽名不是指將簽名掃描成數字圖像,或者用觸摸板獲取的簽名,更不是落款。

將數據按約定的HASH演算法計算得到一個固定位數的摘要並用私鑰加密

證書和簽名的應用

證書在iOS開發中的應用

development

iOS App development

Apple Push Notification service SSL(Sandbox)

Production

App Store and Ad Hoc

Apple Push Notification service SSL(Sandbox & Production)

Pass Type ID Certificate

Provisioning Profiles

包含:

- APP ID

- 證書

- Device UUID

作用

資料

http://blog.csdn.net/holydancer/article/details/9219333