毋庸諱言,密碼是極其偉大的發明,但拜病毒和黑客所賜,一旦密碼泄露,我們就得絞盡腦汁再想另外一個密碼,但記憶力並不是一個靠譜的東西,一旦遺忘密碼,也會造成嚴重的後果,2023年業界巨頭Google已經率先支持了Passkeys登錄方式,只須在設備上利用PIN碼解鎖、指紋或面部辨識等生物識別方式,即可驗 ...

毋庸諱言,密碼是極其偉大的發明,但拜病毒和黑客所賜,一旦密碼泄露,我們就得絞盡腦汁再想另外一個密碼,但記憶力並不是一個靠譜的東西,一旦遺忘密碼,也會造成嚴重的後果,2023年業界巨頭Google已經率先支持了Passkeys登錄方式,只須在設備上利用PIN碼解鎖、指紋或面部辨識等生物識別方式,即可驗證身份,也就是說,可以和密碼說拜拜了。

什麼是PassKeys

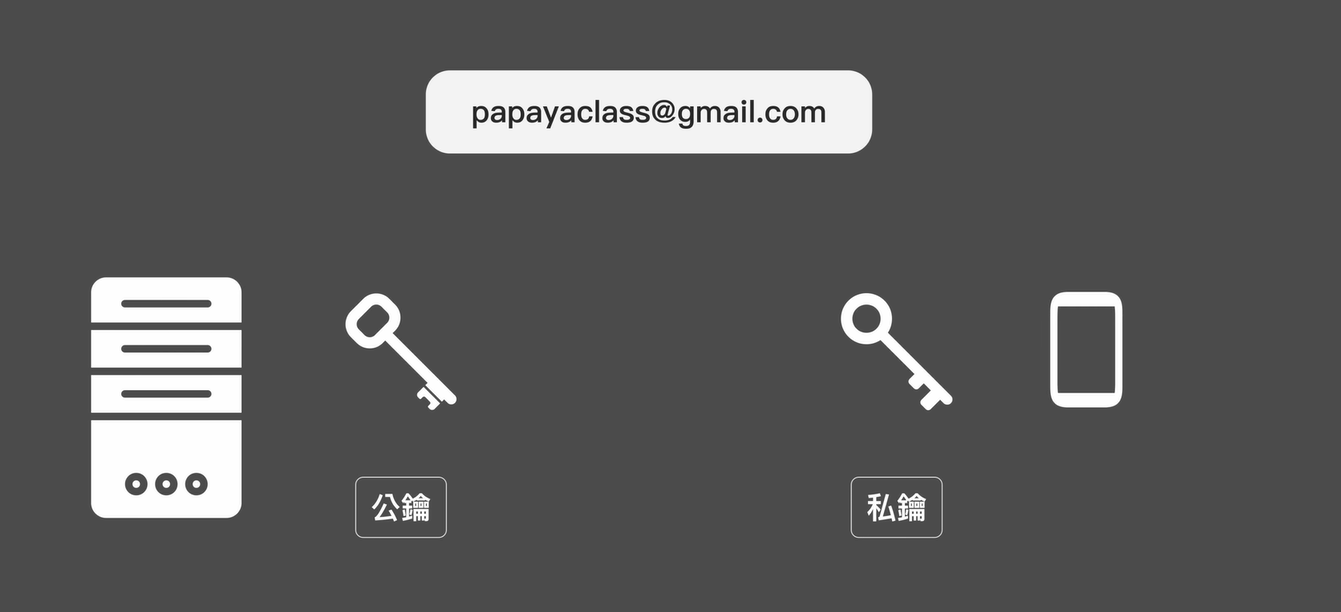

Passkeys的原理很簡單,就是在用戶註冊環節,可以選擇生成一對密鑰,分別是公鑰和私鑰,公鑰存在伺服器端,而私鑰存在用戶需要登錄的設備上,包含但不限於電腦、手機、或者平板。

只有在公鑰和私鑰配對,並且驗簽通過的情況下,系統才會判定用戶登錄成功,也就是說,就算黑客進入到了伺服器,竊取到了用戶的公鑰,仍然無法偽造用戶的身份。

另一方面,當我們在客戶端登錄賬戶的時候,可以選擇安全性相對較高的PIN碼解鎖、指紋或面部辨識等生物識別方式解鎖私鑰,如此,就算設備不慎遺失,也可以確保私鑰的安全性,不會被惡意使用。

以Google賬戶為例子,只需要登入Google的賬號首頁:

account.google.com

隨後在右側菜單選擇安全性-》通行密鑰,隨後創建通行密鑰即可,以後如果想登錄Google賬號的時候,直接使用通行密鑰進行生物識別登錄即可,當然,前提是當前設備需要支持指紋識別或者面部識別等功能,實在不行,也可以用pin碼登錄,比使用冗長的密碼要方便多了。

如果需要通過多台設備進行登錄,則可以在對應設備上創建不同的通行密鑰,如此在任意設備登錄賬號都不需要輸入密碼了,需要註意的是,如果想把設備出售,可以在服務端直接刪除公鑰,這樣設備中的私鑰也會失效,確保賬戶的安全。

總的來說,Passkeys就是一種基於非對稱加密演算法的登錄驗證方式,只不過私鑰和生物識別技術連結了起來,比傳統私鑰更加的安全,關於非對稱加密演算法,請移步:加密,各種加密,耙梳加密演算法(Encryption)種類以及開發場景中的運用(Python3.10),這裡不再贅述。

基於Django4.2實現

Google賬戶的Passkeys支持是極好的,那麼如果我們想在自己的平臺接入Passkeys功能, 該如何做呢?這裡以基於Python3.10的Web框架Django4.2為例子進行演示。

首先安裝Django4.2

pip3 install Django==4.2

接著安裝相關的其他依賴:

cffi==1.15.1

cryptography==38.0.1

Django==4.2

django-sslserver

fido2==1.1.1

pycparser==2.21

pytz==2022.5

sqlparse==0.4.3

django-passkeys

可以放入requirements.txt進行批量安裝。

隨後在終端通過命令創建Django命令:

django-admin startproject test_app

需要註意的是,由於觸發生物識別的介面只支持https協議,所以需要django-sslserver啟動基於Https協議的後臺服務,確保配置文件中已經進行配置:

# Application definition

INSTALLED_APPS = [

'django.contrib.admin',

'django.contrib.auth',

'django.contrib.contenttypes',

'django.contrib.sessions',

'django.contrib.messages',

'django.contrib.staticfiles',

'test_app',

'passkeys',

'sslserver'

]

隨後,配置一下資料庫:

DATABASES = {

'default': {

'ENGINE': 'django.db.backends.sqlite3',

'NAME': 'test_db',

}

}

這裡我們就使用預設的簡易資料庫sqlite3,當然換成Mysql也可以,原理都是一樣的,資料庫用來存儲用戶生成的公鑰,存在服務端。

至此Django4.2就配置好了。

使用Openssl配置證書

想要啟動基於Https協議的Django服務,需要單獨配置SSL的證書,這裡使用Openssl,下載地址是:

https://slproweb.com/products/Win32OpenSSL.html

下載後進行安裝,別忘了配置環境變數,隨後第一步,生成伺服器私鑰:

openssl genrsa -out server.key 2048

第二步,根據私鑰和輸入的信息生成證書請求文件:

openssl req -new -key server.key -out server.csr

第三步:用第一步的私鑰和第二步的請求文件生成證書:

openssl x509 -req -in server.csr -out server.crt -signkey server.key -days 3650

這樣我們就拿到了私鑰server.key和證書server.crt。

在生產環境中,這些步驟對用戶來說是不可見的,這裡只是簡單模擬,通常證書申請用戶只需要將伺服器的公鑰(註意不是私鑰)和伺服器證書申請文件交給https證書廠商即可,之後https廠商會通過郵件回覆一個伺服器公鑰證書,拿到這個證書和自己生成的伺服器私鑰就可以搭建https應用了。

需要註意的是,私鑰長度必須大於1024,否則啟動時會報密鑰過短的錯誤,同時密鑰如果過短,也會增加被破解的風險。

隨後用證書啟動Django服務:

python3 manage.py runsslserver --cert D:/Downloads/server.crt --key D:/Downloads/server.key 0.0.0.0:8000

程式返回:

Watching for file changes with StatReloader

Validating models...

System check identified some issues:

WARNINGS:

passkeys.UserPasskey: (models.W042) Auto-created primary key used when not defining a primary key type, by default 'django.db.models.AutoField'.

HINT: Configure the DEFAULT_AUTO_FIELD setting or the AppConfig.default_auto_field attribute to point to a subclass of AutoField, e.g. 'django.db.models.BigAutoField'.

System check identified 1 issue (0 silenced).

June 21, 2023 - 12:22:55

Django version 4.2, using settings 'test_app.settings'

Starting development server at https://0.0.0.0:8000/

Using SSL certificate: D:/Downloads/server.crt

Using SSL key: D:/Downloads/server.key

Quit the server with CTRL-BREAK.

則代表沒有問題,至此證書就配置好了。

使用Passkeys

現在,我們可以使用Passkeys功能了,首先遷移資料庫:

python3 manage.py migrate

註意這一步並不需要model的支持,因為django-passkeys三方庫會自動創建。

隨後為Django-admin後臺創建一個超級管理員:

python3 manage.py createsuperuser

程式返回:

System check identified some issues:

WARNINGS:

passkeys.UserPasskey: (models.W042) Auto-created primary key used when not defining a primary key type, by default 'django.db.models.AutoField'.

HINT: Configure the DEFAULT_AUTO_FIELD setting or the AppConfig.default_auto_field attribute to point to a subclass of AutoField, e.g. 'django.db.models.BigAutoField'.

Username (leave blank to use 'zcxey'): admin

Email address: [email protected]

Password:

Password (again):

The password is too similar to the username.

This password is too short. It must contain at least 8 characters.

This password is too common.

Bypass password validation and create user anyway? [y/N]: y

Superuser created successfully.

這裡創建了一個admin賬號。

隨後訪問地址:https://localhost:8000 ,註意,必須是https協議。

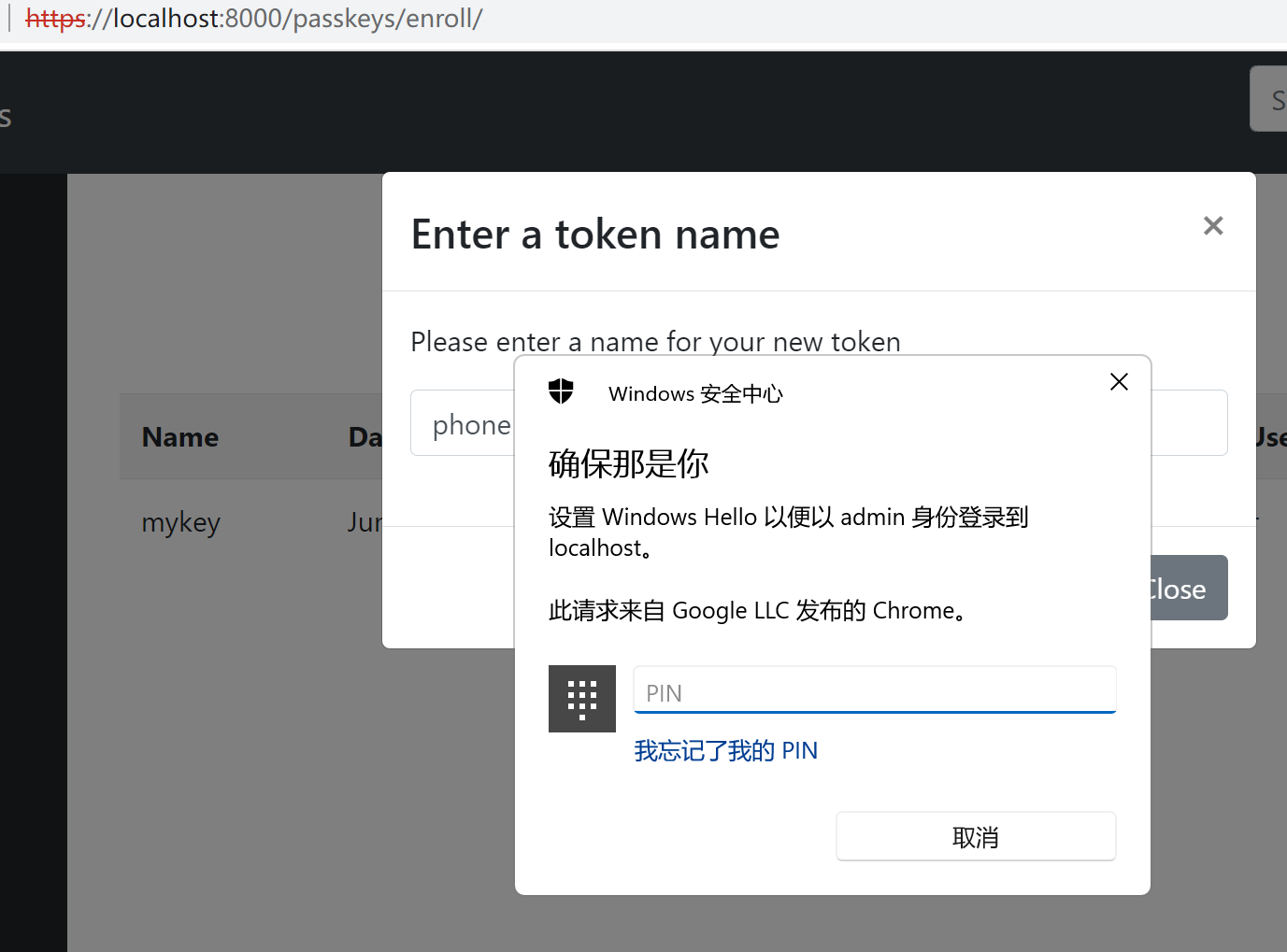

隨後在passkeys管理頁面中創建私鑰:

由於筆者的電腦不支持生物識別,所以只能用pin碼。

創建成功後,私鑰會留在設備中,也就是客戶端,通過生物識別來解鎖。

而公鑰則存在Django項目的Sqllite3資料庫中,隨時可以對用戶的私鑰進行驗簽操作。

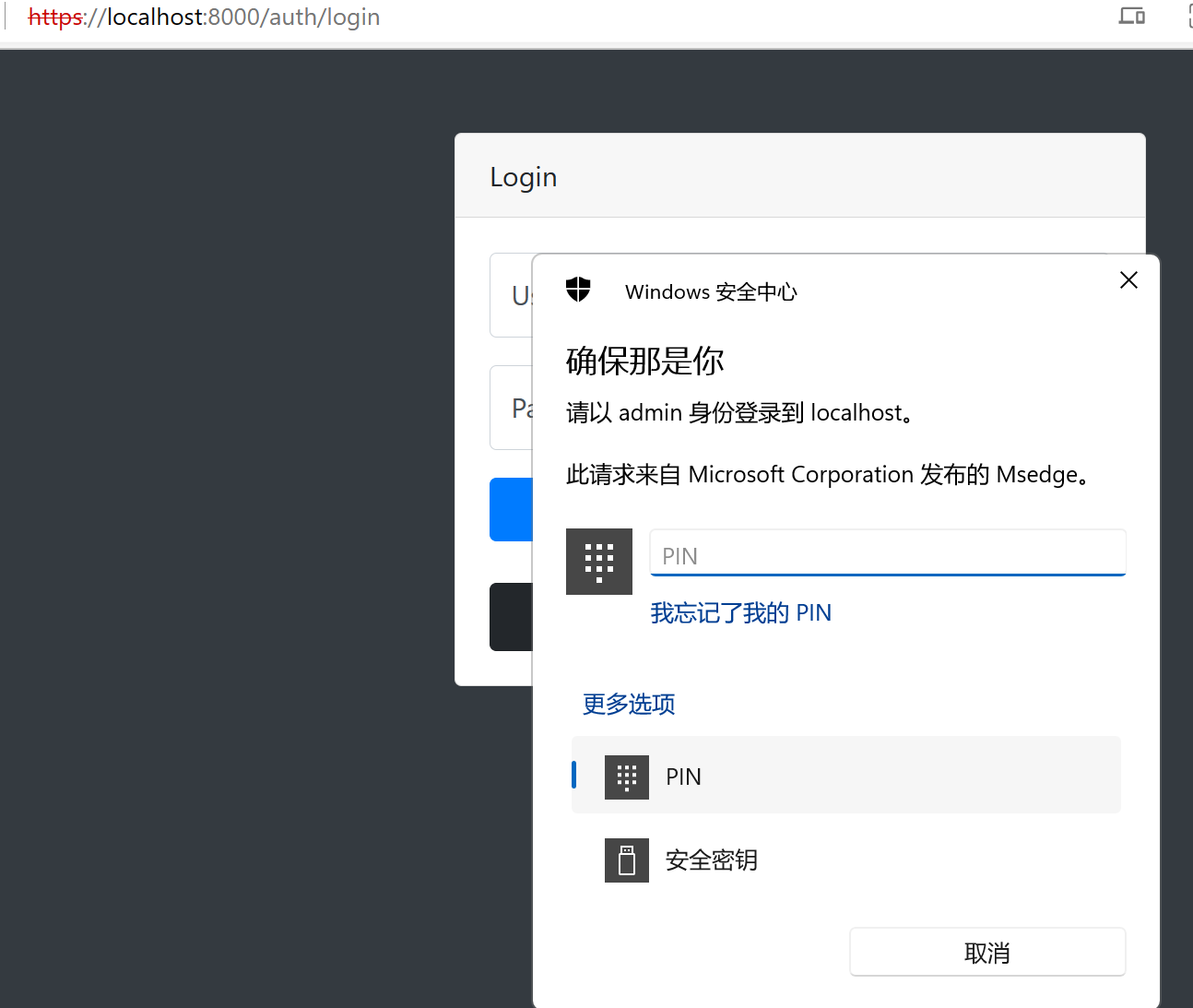

下次登錄的時候,只需要用私鑰登錄即可,把密碼丟到九霄雲外去吧:

結語

雖然這隻是非對稱加密演算法的一次簡單地落地實踐,但卻是用戶登錄體驗的一次革命性的巨大提升,還在給1password軟體付費?這筆開支可以省了,最後奉上Passkeys示例項目,與眾鄉親同饗:

https://github.com/zcxey2911/Django4.2_Passkeys_Login_Demo