摘要:SSRF (Server-Side Request Forgery,伺服器端請求偽造)是指由攻擊者構造請求,然後利用伺服器的漏洞以服務端的身份向內網發送請求對內網發起攻擊。 本文分享自華為雲社區《GaussDB(DWS)安全測試之SSRF漏洞》,作者: ACBD。 1. 什麼是SSRF漏洞 S ...

摘要:SSRF (Server-Side Request Forgery,伺服器端請求偽造)是指由攻擊者構造請求,然後利用伺服器的漏洞以服務端的身份向內網發送請求對內網發起攻擊。

本文分享自華為雲社區《GaussDB(DWS)安全測試之SSRF漏洞》,作者: ACBD。

1. 什麼是SSRF漏洞

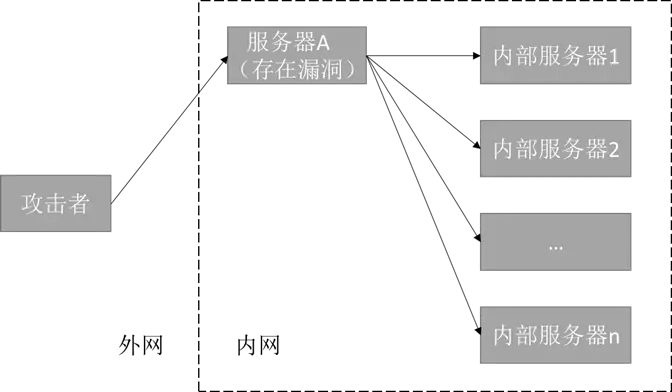

SSRF (Server-Side Request Forgery,伺服器端請求偽造)是指由攻擊者構造請求,然後利用伺服器的漏洞以服務端的身份向內網發送請求對內網發起攻擊。一般情況下,SSRF攻擊的目標是外網無法訪問的內部系統,因為請求是服務端發起的,所以服務端就能請求到與其網路通暢而與外網隔離的內網系統。

SSRF漏洞的形成大多是因為服務端可以從其他伺服器獲取數據,但沒有對服務端的請求做校驗,導致攻擊者通過服務端向伺服器發送事先構造好的請求,攻擊者把存在漏洞的伺服器作為跳板,從而達到訪問內網伺服器的目的。

如下圖所示,伺服器A存在SSRF漏洞可被攻擊者訪問,內網中的其他伺服器不能被攻擊者直接訪問,攻擊者就可以向伺服器A發送請求,伺服器A再向內部伺服器發送請求,內部伺服器返回數據給伺服器A,伺服器A再將內部伺服器的響應數據返回給攻擊者,伺服器A作為中間人被攻擊者利用,從而達到攻擊者的目的。

2. SSRF漏洞常見攻擊類型

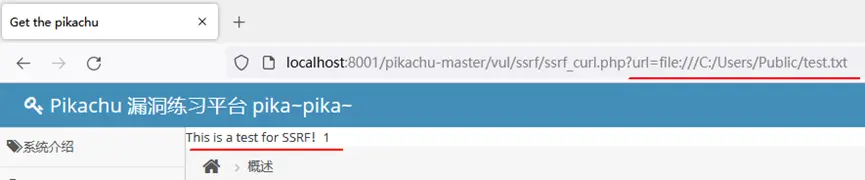

2.1 本地敏感數據竊取

利用file協議可以訪問Web本地文件。如下圖所示,在url後面拼接本地伺服器文件地址(提前在C:\Users\Public下創建一個文件test.txt,寫入內容“This is a test for SSRF!”),即可讀取本地文件內容。

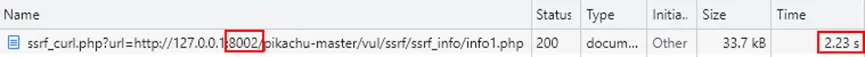

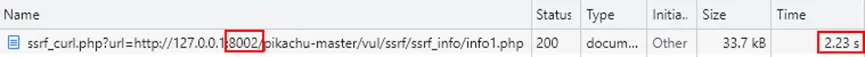

2.2 埠探測

在我們利用SSRF漏洞去攻擊內網伺服器時,並不知道內網中有什麼樣的應用和IP,也不知道開放了什麼埠以及埠對應的服務,此時我們可以利用SSRF漏洞先對內網做IP+埠的掃描。埠的開放、關閉狀態不同,響應的返回時間也會有差別,據此就可以判斷埠的開放狀態。

如下圖所示,不同的埠響應時間不同,如果埠的響應時間明顯少於其他埠,則該埠很有可能是開放狀態。

3. SSRF攻擊總結

3.1 SSRF攻擊測試思路

SSRF漏洞挖掘一般有兩種思路,一種是黑盒的方法,另一種是白盒的方法。

黑盒的方法是找到所有調用外部資源的場景,進行漏洞排查,主要排查點包括

- 圖片載入下載

- 社交分享功能

- 文章收藏功能

- 網站採集

- 未公開的api介面

- 從遠程伺服器請求資源

白盒的方法是從項目支持的網路協議、項目中使用的發起網路請求的類和API以及訪問地址中是否有外部可控的變數三個方面進行排查。常見的協議有file、ftp、http、https等,關註能夠利用上述協議發起網路請求的類,然後關註傳入的變數是否外部可控,如果外部可控則可能存在問題。

3.2 常見的防護措施

- 網路層面,在URL中過濾掉內網IP,如localhost等。

- 應用層面,過濾掉不常用且有危險的協議,對返回的內容及報錯信息做好處理避免泄露敏感信息,以及對內部訪問做二次認證等。