Linux應急響應-系統日誌排查-溯源 溯源 找到攻擊者。系統日誌分析攻擊者的ip 攻擊者可能留下了一些代碼 樣本 網上的信息很大程度上是不可信的。 方法: 蜜罐 高交互的蜜罐 溯源: ip 日誌分析 (通過日誌分析,分析哪個ip攻擊了目標) 目的:分析黑客在伺服器上做了什麼事情? Linux 應急 ...

Linux應急響應-系統日誌排查-溯源

溯源 找到攻擊者。系統日誌分析攻擊者的ip 攻擊者可能留下了一些代碼 樣本

網上的信息很大程度上是不可信的。

方法:

蜜罐 高交互的蜜罐

溯源: ip 日誌分析 (通過日誌分析,分析哪個ip攻擊了目標)

目的:分析黑客在伺服器上做了什麼事情?

Linux 應急響應 安服。

實驗環境: 線上環境

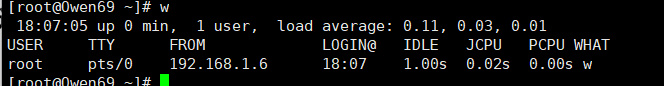

w

第二行包括以下信息:

USER - 登錄用戶名

TTY - 登錄用戶使用的終端名稱

FROM - 來自登錄用戶的主機名或者 IP

LOGIN@ - 用戶登錄時間

IDLE - 從用戶上次和終端交互到現在的時間,即空閑時間

JCPU - 依附於 tty 的所有進程的使用時間

PCPU - 用戶當前進程的使用時間。當前進程名稱顯示在 WHAT

WHAT - 用戶當前進程和選項、參數

lastlog命令 用於顯示系統中所有用戶最近一次登錄信息。

通過grep 來進行過濾:

-v 或 --invert-match : 顯示不包含匹配文本的所有行。

lastlog | grep -v "從未登錄" ---對"從未登錄"進行過濾

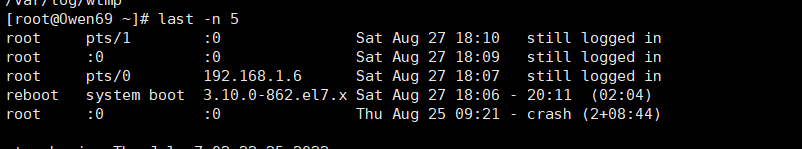

last -n 5 --只看最新的五次登錄

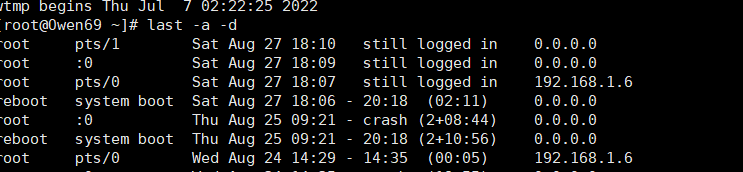

-d ip 地址轉換為主機名。該參數可以獲取登錄到系統的用戶所使用的的主機名,如果目標使用的

vps 伺服器綁定了功能變數名稱,該參數有可能獲取到目標功能變數名稱。

-a 參數把 ip 列放在最後一行

lastb 查看所有登錄記錄包含失敗。

awk 命令可以幫我們取出我們想要的列,-F 指定分隔符,每列之間使用空格分隔,print 列印

$1 第一列 $NF 列印最後一列 "\t"添加 tab 符分隔,一般是 4 個空格。

sort 會將文本進行排序,預設排序會把一樣的行都排到一起

sort -nr 排序 -nr 倒序 -n 正序

uniq -c 計數

lastb -a |awk -F' ' '{ print $1 "\t" $NF}' |sort |uniq -c |sort -nr

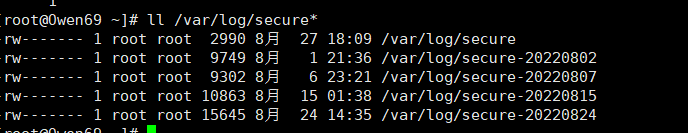

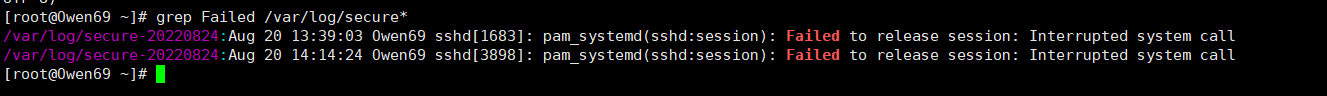

通過在目錄下/secure* 來查看登錄的日誌

通過grep 來將登錄失敗的用戶過濾出來

grep Failed /var/log/secure*

以空格作為分隔符,來將用戶名和ip進行提取(用戶登錄失敗的信息)

grep Failed /var/log/secure* |awk -F' ' '{print $9 "\t" $11}'

常用系統日誌說明

日誌目錄

作用

/var/log/message

包括整體系統信息

/var/log/auth.log

包含系統授權信息,包括用戶登錄和使用的許可權機制等

/var/log/userlog

記錄所有等級用戶信息的日誌

/var/log/cron

記錄 crontab 命令是否被正確的執行

/var/log/vsftpd.log

記錄 Linux FTP 日誌

/var/log/lastlog

記錄登錄的用戶,可以使用命令 lastlog 查看

/var/log/secure

記錄大多數應用輸入的賬號與密碼,登錄成功與否

/var/log/wtmp

記錄登錄系統成功的賬戶信息,等同於命令 last

/var/log/btmp 記錄登錄系統失敗的用戶名單,等同於命令 lastb

/var/log/faillog

記錄登錄系統不成功的賬號信息,一般會被黑客刪除