前言 RSA加密演算法是一種非對稱加密演算法,簡單來說,就是加密時使用一個鑰匙,解密時使用另一個鑰匙。 因為加密的鑰匙是公開的,所又稱公鑰,解密的鑰匙是不公開的,所以稱為私鑰。 密鑰 關於RSA加密有很多文章,但幾乎都只介紹了RSACryptoServiceProvider類的使用方法,如果只是走走看看 ...

前言

RSA加密演算法是一種非對稱加密演算法,簡單來說,就是加密時使用一個鑰匙,解密時使用另一個鑰匙。

因為加密的鑰匙是公開的,所又稱公鑰,解密的鑰匙是不公開的,所以稱為私鑰。

密鑰

下麵我們從獲取密鑰字元串開始逐步學習加密。

密鑰字元串

每個安裝過VisualStudio的電腦都可以找到一個文件—makecert.exe。

我電腦的makecert.exe地址:C:\Program Files (x86)\Microsoft SDKs\Windows\v7.0A\Bin\makecert.exe

makecert.exe是用來生成證書的程式,我們可以借用該程式來獲取密鑰字元串。

編寫生成證書的CreateCertWithPrivateKey函數,代碼如下:

public static bool CreateCertWithPrivateKey(string subjectName, string makecertPath)

{

subjectName = "CN=" + subjectName;

string param = " -pe -ss my -n \"" + subjectName + "\" ";

try

{

Process p = Process.Start(makecertPath, param);

p.WaitForExit();

p.Close();

}

catch (Exception e)

{

return false;

}

return true;

}

調用證書生成函數,代碼如下:

string keyName = "Kiba518.Licence";//證書的KEY var ret = DataCertificate.CreateCertWithPrivateKey(keyName, @"C:\Program Files (x86)\Microsoft SDKs\Windows\v7.0A\Bin\makecert.exe");

剛剛生成的證書還存儲在WINDOWS的證書存儲區,現在我們通過證書的Key在證書存儲區查找到證書,並將其到出(導出時需要指定密碼),導出函數代碼如下:

public static bool ExportToPfxFile(string subjectName, string pfxFileName,

string password, bool isDelFromStore)

{

subjectName = "CN=" + subjectName;

X509Store store = new X509Store(StoreName.My, StoreLocation.CurrentUser);

store.Open(OpenFlags.ReadWrite);

X509Certificate2Collection storecollection = (X509Certificate2Collection)store.Certificates;

foreach (X509Certificate2 x509 in storecollection)

{

if (x509.Subject == subjectName)

{

byte[] pfxByte = x509.Export(X509ContentType.Pfx, password);

using (FileStream fileStream = new FileStream(pfxFileName, FileMode.Create))

{

// Write the data to the file, byte by byte.

for (int i = 0; i < pfxByte.Length; i++)

fileStream.WriteByte(pfxByte[i]);

// Set the stream position to the beginning of the file.

fileStream.Seek(0, SeekOrigin.Begin);

// Read and verify the data.

for (int i = 0; i < fileStream.Length; i++)

{

if (pfxByte[i] != fileStream.ReadByte())

{

fileStream.Close();

return false;

}

}

fileStream.Close();

}

if (isDelFromStore == true)

store.Remove(x509);

}

}

store.Close();

store = null;

storecollection = null;

return true;

}

調用導出函數,代碼如下:

DataCertificate.ExportToPfxFile(keyName, "Kiba518.pfx", "123456", true);

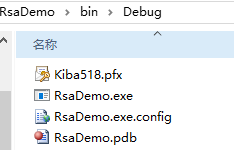

運行完導出函數後,我們打開Debug文件夾,可以看到證書已經被成功導出了,如下圖:

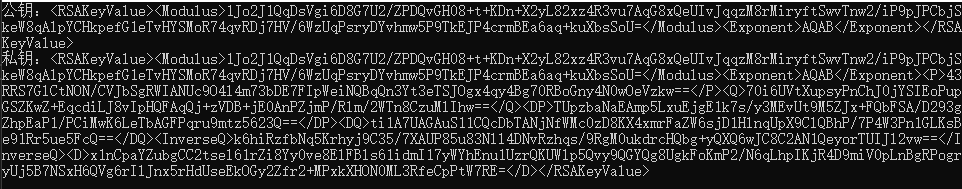

證書導出後,我們就可以通過讀取證書的信息,來獲取到公鑰和私鑰了。

X509Certificate2 x509 = X509Certificate2("Kiba518.pfx", "123456", X509KeyStorageFlags.Exportable);

string publickey = x509.PublicKey.Key.ToXmlString(false);//公鑰獲取

string privatekey = x509.PrivateKey.ToXmlString(true);//私鑰獲取

公鑰私鑰如下圖所示:

加密解密

得到密鑰字元串後,我們創建RSA的加密解密函數,代碼如下:

//加密

public static string RSADecrypt(string xmlPrivateKey, string enptStr)

{

RSACryptoServiceProvider provider = new RSACryptoServiceProvider();

provider.FromXmlString(xmlPrivateKey);

byte[] rgb = Convert.FromBase64String(enptStr);

byte[] bytes = provider.Decrypt(rgb, RSAEncryptionPadding.OaepSHA1);

return new UnicodeEncoding().GetString(bytes);

}

//解密

public static string RSAEncrypt(string xmlPublicKey, string enptStr)

{

RSACryptoServiceProvider provider = new RSACryptoServiceProvider();

provider.FromXmlString(xmlPublicKey);

byte[] bytes = new UnicodeEncoding().GetBytes(enptStr);

return Convert.ToBase64String(provider.Encrypt(bytes, RSAEncryptionPadding.OaepSHA1));

}

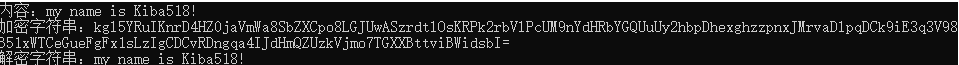

然後我們測試一下加密解密,測試函數如下。

public static void RsaTest()

{

string myname = "my name is Kiba518!";

Console.WriteLine($"內容:{myname}");

string enStr = RSAEncrypt(publicKey, myname);

Console.WriteLine($"加密字元串:{enStr}");

string deStr = RSADecrypt(privateKey, enStr);

Console.WriteLine($"解密字元串:{enStr}");

}

運行結果,加密解密成功,如下圖所示:

長字元分段加密

Rsa加密有位元組數限制,即待加密的字元串太長,系統就會拋出異常:【System.Security.Cryptography.CryptographicException:“不正確的長度】

Rsa加密具體限制內容如下:

待加密的位元組數不能超過密鑰的長度值除以 8 再減去 11(即:RSACryptoServiceProvider.KeySize / 8 - 11),而加密後得到密文的位元組數,正好是密鑰的長度值除以 8(即:RSACryptoServiceProvider.KeySize / 8)。

分段加密

為解決長字元加密的異常,我們採取分段加密的方法進行字元串加密,代碼如下:

//加密

public static String SubRSAEncrypt(string xmlPublicKey, string enptStr)

{

RSACryptoServiceProvider provider = new RSACryptoServiceProvider();

provider.FromXmlString(xmlPublicKey);

Byte[] bytes = Encoder.GetBytes(enptStr);

int MaxBlockSize = provider.KeySize / 8 - 11; //加密塊最大長度限制

if (bytes.Length <= MaxBlockSize)

return Convert.ToBase64String(provider.Encrypt(bytes, false));

using (MemoryStream PlaiStream = new MemoryStream(bytes))

using (MemoryStream CrypStream = new MemoryStream())

{

Byte[] Buffer = new Byte[MaxBlockSize];

int BlockSize = PlaiStream.Read(Buffer, 0, MaxBlockSize);

while (BlockSize > 0)

{

Byte[] ToEncrypt = new Byte[BlockSize];

Array.Copy(Buffer, 0, ToEncrypt, 0, BlockSize);

Byte[] Cryptograph = provider.Encrypt(ToEncrypt, false);

CrypStream.Write(Cryptograph, 0, Cryptograph.Length);

BlockSize = PlaiStream.Read(Buffer, 0, MaxBlockSize);

}

return Convert.ToBase64String(CrypStream.ToArray(), Base64FormattingOptions.None);

}

}

//解密

public static String SubRSADecrypt(string xmlPublicKey, string enptStr)

{

RSACryptoServiceProvider provider = new RSACryptoServiceProvider();

provider.FromXmlString(xmlPublicKey);

Byte[] bytes = Convert.FromBase64String(enptStr);

int MaxBlockSize = provider.KeySize / 8; //解密塊最大長度限制

if (bytes.Length <= MaxBlockSize)

return Encoder.GetString(provider.Decrypt(bytes, false));

using (MemoryStream CrypStream = new MemoryStream(bytes))

using (MemoryStream PlaiStream = new MemoryStream())

{

Byte[] Buffer = new Byte[MaxBlockSize];

int BlockSize = CrypStream.Read(Buffer, 0, MaxBlockSize);

while (BlockSize > 0)

{

Byte[] ToDecrypt = new Byte[BlockSize];

Array.Copy(Buffer, 0, ToDecrypt, 0, BlockSize);

Byte[] Plaintext = provider.Decrypt(ToDecrypt, false);

PlaiStream.Write(Plaintext, 0, Plaintext.Length);

BlockSize = CrypStream.Read(Buffer, 0, MaxBlockSize);

}

return Encoder.GetString(PlaiStream.ToArray());

}

}

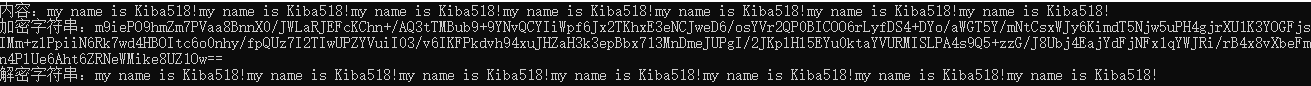

編寫分段加密測試函數如下:

public static void SubRsaTest()

{

string myname = "my name is Kiba518!my name is Kiba518!my name is Kiba518!my name is Kiba518!my name is Kiba518!my name is Kiba518!my name is Kiba518!";

Console.WriteLine($"內容:{myname}");

string enStr = SubRSAEncrypt(publicKey, myname);

Console.WriteLine($"加密字元串:{enStr}");

string deStr = SubRSADecrypt(privateKey, enStr);

Console.WriteLine($"解密字元串:{deStr}");

}

運行結果,加密解密成功,如下圖:

關於證書

文中創建的證書—Kiba518.pfx,就是https所使用的證書,換言之,https的證書就是個Rsa加密解密文件。

當然正式的可以在互聯網中被各大網站認可的證書,是需要權威機構認證的,這個機構叫做CA,這個機構頒發的證書是.crt尾碼名;而我們的pfx尾碼名的證書,學名叫做個人信息交換證書。

其實它們沒有什麼區別,就是套的殼子不一樣,crt證書的殼子里多一些屬性,比如認證機構,有效期等等。但兩個證書的核心內容是一樣的,都是Rsa加密解密文件。

下麵我們簡單瞭解下證書的導入。

導入證書

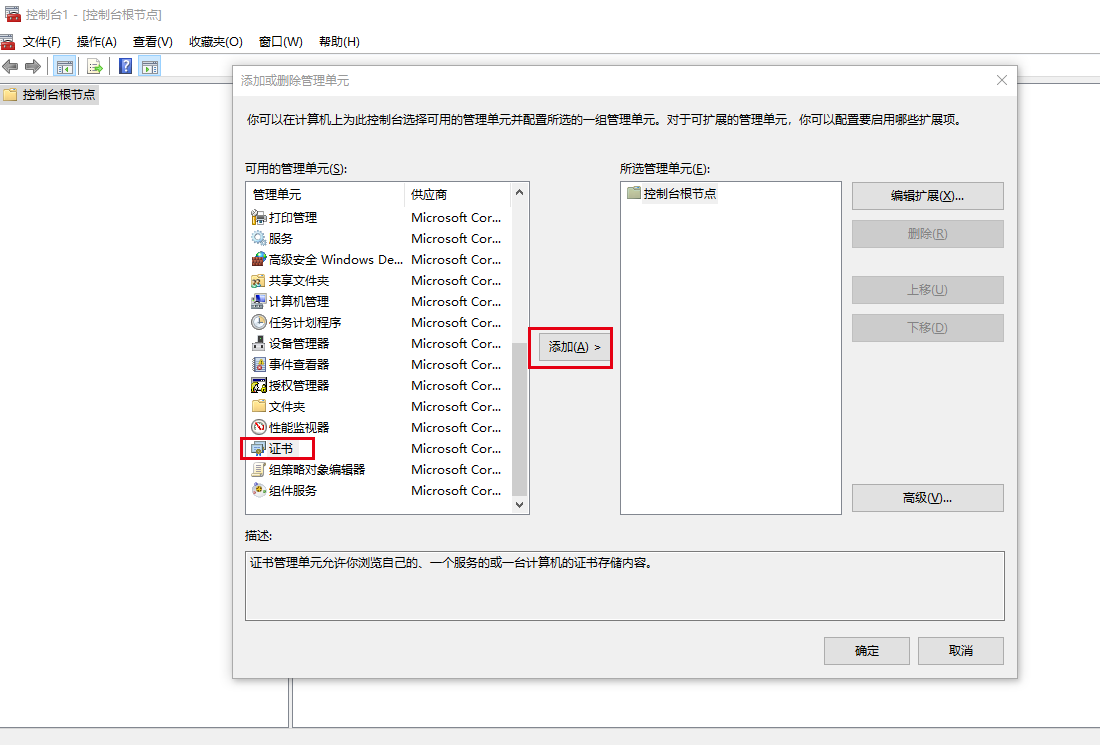

在運行視窗(window+r)輸入mmc打開microsoft管理控制台。

然後操作文件 -> 添加/刪除管理單元,選擇可用的管理單元中的證書點擊添加。

添加完管理單元,在右側控制台根節點會增加一個證書的根節點,如下圖:

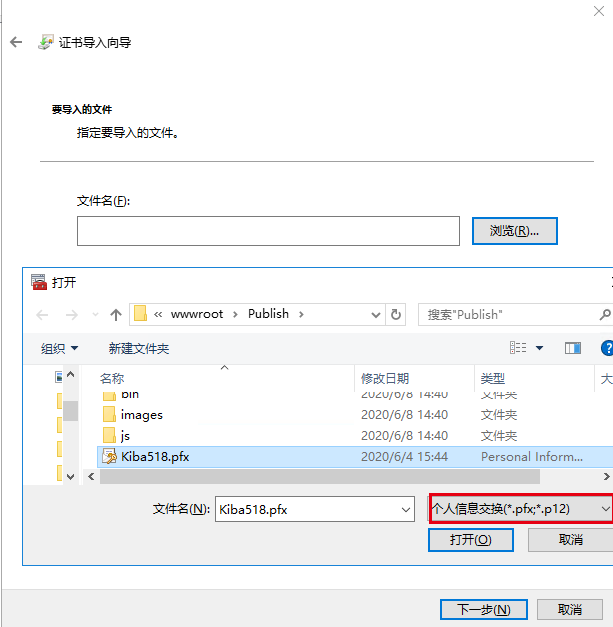

然後,我們展開節點,找到【個人—證書】節點,然後【右鍵—所有任務—導入】。

然後按嚮導提示導入證書。

需要註意的是瀏覽導入證書的對話框,預設導入的是crt類型,我們需要點擊下拉菜單,選擇人信息交換選項,如下圖。

----------------------------------------------------------------------------------------------------

到此Rsa加密解密的基本使用已經介紹完了。

代碼已經傳到Github上了,歡迎大家下載。

Github地址:https://github.com/kiba518/RsaDemo

----------------------------------------------------------------------------------------------------

註:此文章為原創,任何形式的轉載都請聯繫作者獲得授權並註明出處!

若您覺得這篇文章還不錯,請點擊下方的【推薦】,非常感謝!

https://www.cnblogs.com/kiba/p/13141981.html