摘要: 當年12306竟然要自己安裝證書... 原文: "知道所有道理,真的可以為所欲為" 公眾號:可樂 "Fundebug" 經授權轉載,版權歸原作者所有。 一、什麼是MITM 中間人攻擊(man in the middle attack, abbreviated to MITM),簡單的講,就是 ...

摘要: 當年12306竟然要自己安裝證書...

- 原文:知道所有道理,真的可以為所欲為

- 公眾號:可樂

Fundebug經授權轉載,版權歸原作者所有。

一、什麼是MITM

中間人攻擊(man-in-the-middle attack, abbreviated to MITM),簡單的講,就是黑客悄悄的躲在通信雙方之間,竊聽甚至篡改通信信息。而通信雙方並不知道消息已經被截獲甚至篡改了。

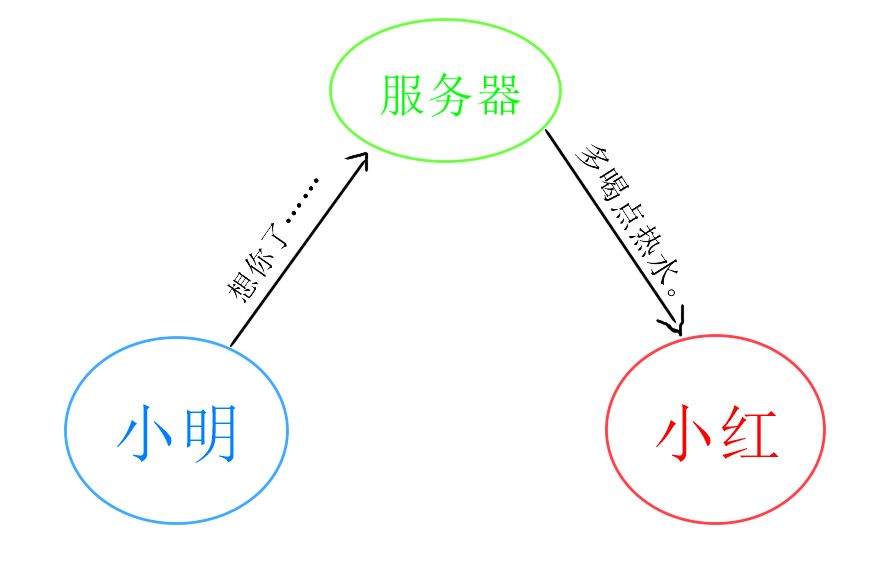

舉個例子,小明用微信發一條消息給小紅,這條消息會從小明的手機發送到微信的伺服器,再由微信伺服器轉發給小紅,理論上講,微信伺服器是可以查看或者修改小明發送的信息的。這個時候,微信伺服器就可以是實施攻擊的中間人。

也有一些人,會通過代理伺服器瀏覽某些外網,這裡的代理伺服器其實就充當了中間人的角色。

對於個人而言,MITM到底有什麼用?這就得先從MITM的攻防說起了。

二、防攻擊

首先看看如何防止攻擊。最有效的防攻擊手段就是一次性密碼(One Time Password),由資訊理論發明人香農提出,理論上講是絕對安全的。但是一次性密碼也有個前提,那就是安全的把密碼傳達給對方。這裡好像就已經陷入死衚衕了。

對於訪問互聯網而言,無論是通過瀏覽器還是APP客戶端,一般都會使用HTTPS的方式通信,這其實就是一種比較有效的加密方式。在這種通信過程中,客戶端或者操作系統內置了權威CA(certification authority)的根證書,而伺服器在通信之初,會先返回在CA那裡獲取的簽名證書,然後客戶端用根證書驗證證書有效性,最後使用驗證通過的證書提供的公鑰加密數據。

這裡有個前提假設,那就是權威的證書機構不會把簽名信息泄露出去。What an F-word,是不是有種無力感,我們的互聯網安全其實還是建立在人性和道德的基礎上。這裡其實也有個死迴圈,系統通過伺服器的CA證書證明有效性,而CA本身又需要其他CA來認證自己的有效性。解決這個問題其實是通過系統或者瀏覽器本身集成知名根證書。

早年12306非得使用自己簽名的證書,而主流瀏覽器又不認可,導致用戶需要在首次下載證書並安裝。這其實是個很危險的操作,不法分子完全可以利用這個機制把非法證書安裝到用戶設備上。好在現在12306已經採用DigiCert頒佈的證書了。

除了CA數字證書,還有一些專用的密鑰交換協議,比如ZRTP、HPKP、DNSSEC等,他們都能在一定程度上保障通信安全。

除了直接認證之外,還可以通過篡改檢測、取證分析等手段防範MITM。

簡單提一下,目前最有效的加密方式可能是量子加密(Quantum cryptography)。量子加密同時擁有數學和量子力學兩大學科加持,只要數學和量子理論沒有問題,那麼量子加密理論上就是絕對安全的。關於量子加密,以後會專門講一下。

三、攻擊

以HTTPS加密破解為例。為防止不法分子技術濫用,本文僅分享一下原理。

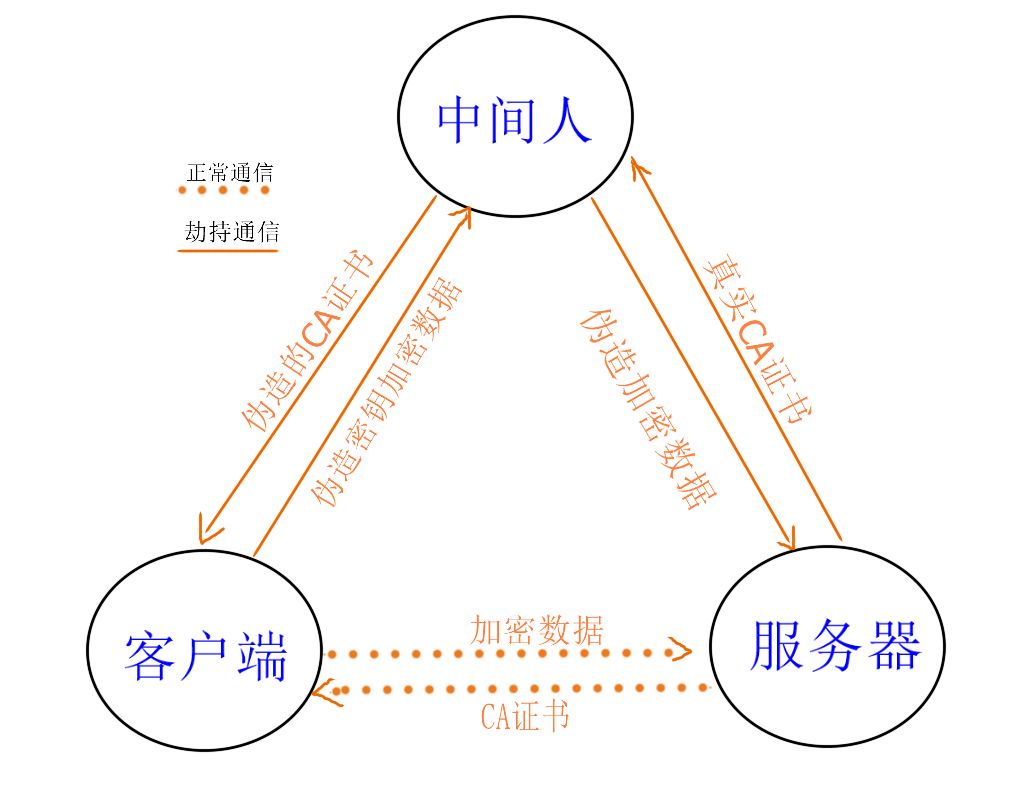

我們不防在客戶端和伺服器之間加入一個“中間人”,比如在電腦端安裝Fiddler(抓包神器)。關於Fiddler抓包的方法網上教程很多,這裡就不贅述了。直接上圖:

- 黑客通過特殊途徑在被攻擊者的手機上安裝根證書;

- 客戶端發起連接請求,代理伺服器(Fiddler)在中間截取請求,返回自己簽名的偽造證書;

- 客戶端收到證書後會在系統中查找信任的根證書,因為黑客已經事先在被攻擊者手機上安裝了自己的根證書,因此客戶端驗證通過;

- 客戶端後續就會把Fiddler當成合法的伺服器;

- 而Fiddler會與真實的伺服器通信,截獲密鑰,解密數據。

至此,伺服器和客戶端的數據對於中間人Fiddler而言已經是完全透明的了。

四、小結

其實,掌握了MITM技術,瞭解各大APP的實現邏輯就很簡單了,一眾收費的APP基本可以實力碾壓。

失而復得的手機也許應該格式化,沒準有人在釣魚。

想起以前自己說的一句話,知道原理,真的可以為所欲為。

關於Fundebug

Fundebug專註於JavaScript、微信小程式、微信小游戲、支付寶小程式、React Native、Node.js和Java線上應用實時BUG監控。 自從2016年雙十一正式上線,Fundebug累計處理了20億+錯誤事件,付費客戶有陽光保險、核桃編程、荔枝FM、掌門1對1、微脈、青團社等眾多品牌企業。歡迎大家免費試用!