對於未進行保護的Android應用,有很多方法和思路對其進行逆向分析和攻擊。使用一些基本的方法,就可以打破對應用安全非常重要的機密性和完整性,實現獲取其內部代碼、數據,修改其代碼邏輯和機制等操作。這篇文章主要介紹一些基本的應用逆向和分析方法,演示Android應用的代碼機密性和完整性是如何被破壞,進 ...

對於未進行保護的Android應用,有很多方法和思路對其進行逆向分析和攻擊。使用一些基本的方法,就可以打破對應用安全非常重要的機密性和完整性,實現獲取其內部代碼、數據,修改其代碼邏輯和機制等操作。這篇文章主要介紹一些基本的應用逆向和分析方法,演示Android應用的代碼機密性和完整性是如何被破壞,進而被應用攻擊者所用的。

一、Dalvik層源碼逆向

在dalvik層代碼的分析中,(一般情況下,對於未進行防護的應用)在Dalvik層,我們只關心classes.dex的逆向分析。

classes.dex是APK運行時的代碼,是由源代碼編譯成的可以在dalvik上運行的代碼。Dalvik虛擬機類似java虛擬機,所以可以用類似java的class文件的反編譯方法,反編譯classes.dex為java代碼。對於未被保護的應用,可以用此方法還原出大部分代碼。

整個過程中,涉及的代碼形式如下:

· 1.dex文件,APK的可執行文件。

· 2.smali文件,Dalvik VM內部執行的代碼。

· 3.jar文件和java文件,根據dex文件轉換成的java代碼文件.。

用到的工具介紹:

· 1.smali/baksmali :dex可執行文件向smali位元組碼文件互相轉換的工具,轉換的過程不丟失信息。

· 2.dex2jar:dex文件轉化成java的jar文件的工具。因為Dalvik虛擬機和Java虛擬機的差異,轉換無法做到一一對應,會有信息丟失和代碼的錯誤。(該工具是整個源碼逆向中非常有意義的一步 )。

· 3.jd/jd-gui:java的jar文件反編譯工具。

· 4.APK改之理(ApkIDE):Windows平臺下一個集成了上述工具的有GUI的平臺。

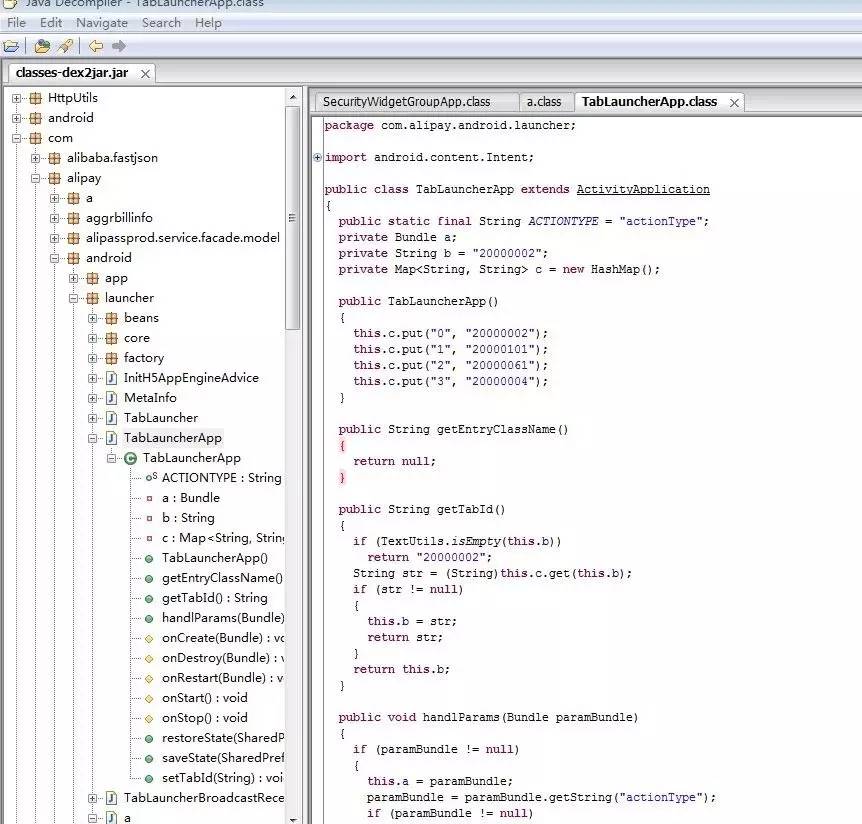

最終生成的java源碼形式如圖。此時Dalvik層源碼的逆向已經完成,可以對應用進行進一步的準源碼級別的分析。

二、Dalvik層代碼篡改

Dalvik層的代碼篡改主要發生在smali文件上。反編譯出的java代碼雖然易讀,但已經丟失了部分信息,同時可能存在若幹錯誤,基本上沒辦法再編譯回可執行文件。同時dex二進位文件不具備可讀性。所以一般情況下,只能在smali中的代碼上進行修改,重新打包生成APK。

代碼層的篡改,可以修改應用的邏輯流程,插入惡意代碼、繞過關鍵的安全流程(註冊、驗證、付款),列印敏感數據等。篡改代碼、重打包技術一般應用在破解軟體的註冊驗證機制(AD block破解註冊,海卓破廣告VIP,MIUI收費主題破解),修改游戲的規則(微信飛機大戰破解),應用的敏感API調用的監控(APIMonitor,通過Android重打包加固APK攔截軟體行為)。

Dalvik層代碼篡改的使用的一個比較著名的例子是:APIMonitor。

APIMonitor的工作原理是,反編譯apk文件,遍歷smali代碼,搜索配置文件中配置的需要監控的Api,如果找到一個Api的調用,則分析其參數,然後調用droidbox包空間下對應的類的靜態函數。這些靜態函數實現都是解析參數,列印輸出log信息。處理完畢後,重新編譯生成apk。

三、Dalvik層代碼的Hook

samli代碼的篡改需要重新打包,新的包的簽名和文件校驗都和原有的包不同,可以被應用內的完整性檢查模塊識別,進而限制進一步的操作。解決這個問題的一個方法是,可以通過把自定義代碼註入到應用的進程空間,實時的代碼hook,不修改代碼,實現對應用的代碼邏輯的修改。

可以實現上述功能的的框架工具是xposed,和cyida substrate。xposed應用相對廣泛。xposed的原理可以參考之前分享的文檔《Xposed原理及實現》。

Xposed的應用比較有名的兩個例子分別是

1.Zjdroid,通過hook系統掛載dex文件的函數,自動化脫掉大部分android的加密殼。

2.Xprivicy,通過hook大部分隱私函數的調用,監控或者阻斷應用對隱私API的調用。

Dalvik層代碼的hook會在第三篇文章中詳細介紹。

四、本地.so文件的分析

本地.so文件一般提供敏感函數的封裝。對於未被保護的.so文件,可以通過IDA進行靜態分析和動態掛載調試。so文件的分析會在第四篇文章中詳細介紹。

五、淺談Android應用保護系列文章

淺談Android應用保護(零):出發點和背景

作者:納池@阿裡移動安全,更多安全類技術文章,請點擊阿裡聚安全博客