DVWA列出了最流行、危害最大的幾個漏洞中就有命令註入漏洞。這種漏洞利用起來非常的簡單。只要會使用基本的命令就可以利用,入門門檻非常非常的低。以DVWA為靶機,測試一下命令註入漏洞。 ...

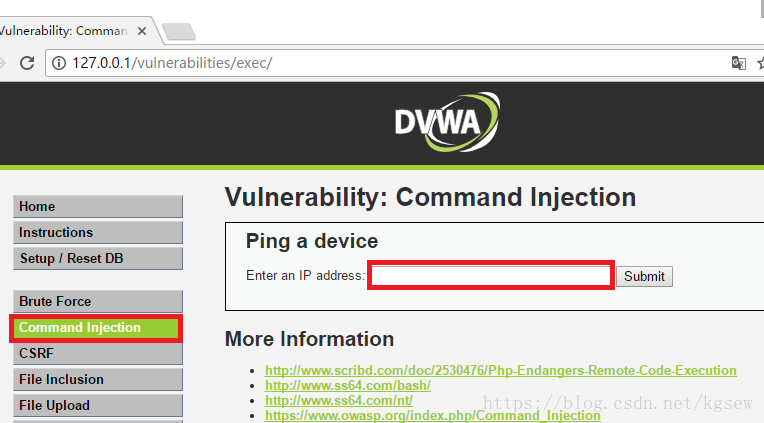

首先還是將DVWA的安全級別設置為Low,然後單擊DVWA頁面左側的Command Injection按鈕。

圖5-1 Low級別的命令註入

這個就是最典型的命令註入介面。在文本框中輸入一個IP地址,然後返回ping命令的結果,單擊頁面右下角的View Source按鈕,查看頁面的源碼,如圖5-2所示。

圖5-2 Low級別命令註入源碼

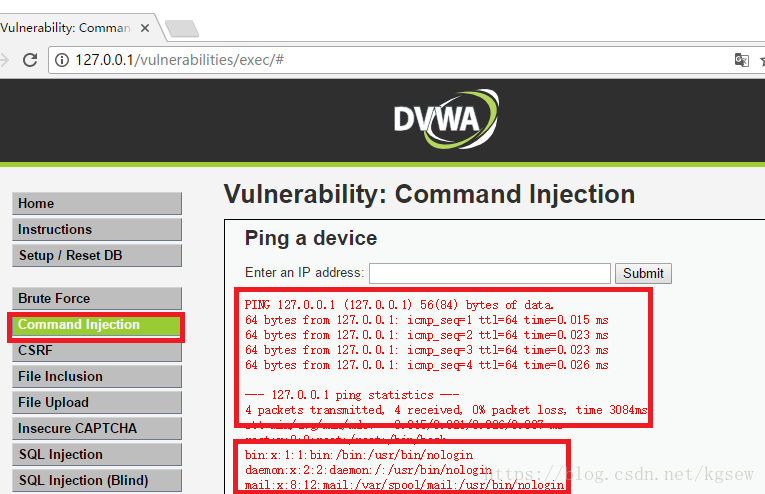

從圖中可以看出,伺服器對輸入的參數沒有做任何的檢查,直接使用shell_exec裡面執行了。使用者完全可以在IP後面構建任何命令進行註入。最簡單的構建命令方法就是在IP後面添加&&符號,這個符號可以理解為邏輯運算與,Linux和Windows都是通用的。例如命令ping 127.0.0.1&&cat /etc/passwd可以理解為執行命令ping 127.0.0.1,當該命令可以正常返回時再執行命令cat /etc/passwd。

在頁面的文本框中輸入127.0.0.1 && cat /etc/passwd,返回的結果如圖5-3所示。

圖5-3 Low構建命令返回的結果

就是這麼簡單,基本上只要是許可權允許(這裡的用戶是http,可以執行一般的常用命令),構建任何命令都可以。相當於得到了一個有限制的shell。有了shell後,可以做的事情就太多了,比如下載木馬病毒什麼的,都是可以的。

有興趣的歡迎一起讀這本書《11招玩轉網路安全——用Python,更安全》