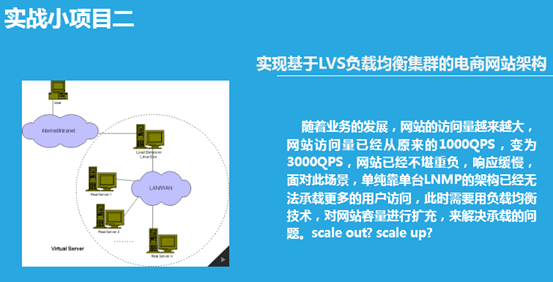

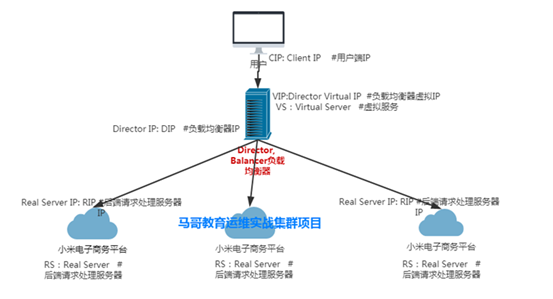

負載均衡集群企業級應用實戰-LVS 實現基於LVS負載均衡集群的電商網站架構 隨著業務的發展,網站的訪問量越來越大,網站訪問量已經從原來的1000QPS,變為3000QPS,網站已經不堪重負,響應緩慢,面對此場景,單純靠單台LNMP的架構已經無法承載更多的用戶訪問,此時需要用負載均衡技術,對網站容量 ...

負載均衡集群企業級應用實戰-LVS

背景:隨著業務的發展,網站的訪問量越來越大,網站訪問量已經從原來的1000QPS,變為3000QPS,網站已經不堪重負,響應緩慢,面對此場景,單純靠單台LNMP的架構已經無法承載更多的用戶訪問,此時需要用負載均衡技術,對網站容量進行擴充,來解決承載的問題。scale out? scale up?

總項目流程圖,詳見http://www.cnblogs.com/along21/p/7435612.html

實現基於LVS負載均衡集群的電商網站架構

前景:隨著業務的發展,網站的訪問量越來越大,網站訪問量已經從原來的1000QPS,變為3000QPS,網站已經不堪重負,響應緩慢,面對此場景,單純靠單台LNMP的架構已經無法承載更多的用戶訪問,此時需要用負載均衡技術,對網站容量進行擴充,來解決承載的問題。scale out? scale up?

yum install ipvsadm -y #在LVS-server安裝lvs管理軟體

規則重載工具:/usr/sbin/ipvsadm-restore

配置文件:/etc/sysconfig/ipvsadm-config

2、grep -i -C 10 "ipvs" /boot/config-VERSION-RELEASE.x86_64 查看內核是否支持IPVS

3、iptables -F && setenforing 清空防火牆策略,關閉selinux

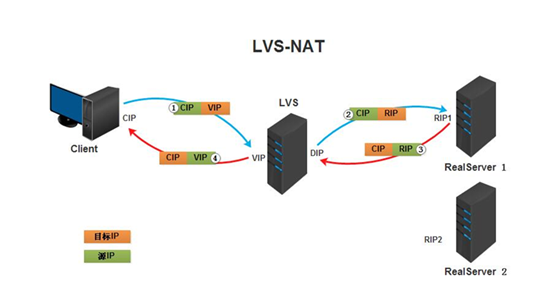

實戰一:LVS的NAT模式實現負載均衡

|

機器名稱 |

IP配置 |

服務角色 |

備註 |

|

lvs-server |

VIP:172.17.1.6 DIP:192.168.30.106 |

負載均衡器 |

開啟路由功能 (VIP橋接、DIP僅主機) |

|

rs01 |

RIP:192.168.30.107 |

後端伺服器 |

網關指向DIP(僅主機) |

|

rs02 |

RIP:192.168.30.7 |

後端伺服器 |

網關指向DIP(僅主機) |

ipvsadm -A -t 172.17.1.6:80 -s wrr

② 配置web服務後端real server 為nat工作方式 權重為1

ipvsadm -a -t 172.17.1.6:80 -r 192.168.30.107:80 -m -w 1

ipvsadm -a -t 172.17.1.6:80 -r 192.168.30.7:80 -m -w 1

route add default gw 192.168.30.106

4、自己的windows 做客戶端,通過vip 172.17.1.6訪問web服務,調度成功

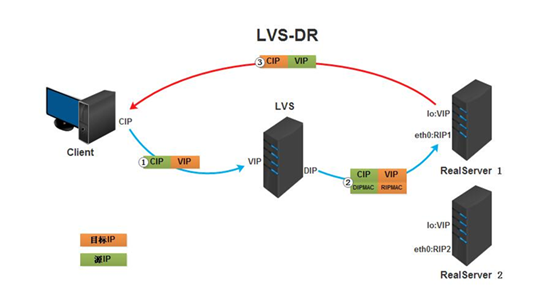

實戰二:LVS的DR 模式實現負載均衡

|

機器名稱 |

IP配置 |

服務角色 |

|

lvs-server |

VIP:172.17.100.100 |

負載均衡器 |

|

rs01 |

RIP:172.17.1.7 |

後端伺服器 |

|

rs02 |

RIP:172.17.22.22 |

後端伺服器 |

註意:lvs-server 和rs 要在一個網段,rs只有一個網段

ifconfig eth0:0 172.17.100.100 broadcast 172.17.100.100 netmask 255.255.255.255 up

route add -host 172.17.100.100 dev eth0:0 給網卡別名指向網關

ipvsadm -A -t 172.17.100.100:80 -s wrr

配置web服務後端real server 為DR工作方式 權重為1

ipvsadm -a -t 172.17.100.100:80 -r 172.17.22.22:80 -g -w 1

ipvsadm -a -t 172.17.100.100:80 -r 172.17.1.6:80 -g -w 1

ifconfig lo:0 172.17.100.100 broadcast 172.17.100.100 netmask 255.255.255.255 up

route add -host 172.17.100.100 lo:0

echo "1" > /proc/sys/net/ipv4/conf/lo/arp_ignore

echo "2" > /proc/sys/net/ipv4/conf/lo/arp_announce

echo "1" > /proc/sys/net/ipv4/conf/all/arp_ignore

echo "2" > /proc/sys/net/ipv4/conf/all/arp_announce

1:僅在請求的目標IP配置在本地主機的接收到請求報文的介面上時,才給予響應

net.ipv4.conf.lo.arp_ignore = 1

net.ipv4.conf.lo.arp_announce = 2

net.ipv4.conf.all.arp_ignore = 1

net.ipv4.conf.all.arp_announce = 2

① 可分別在rs1和rs2建立2個不同內容,統一路徑的test.html測試文件,測試負載均衡功能

② 打開http://172.17.1.6/ ,併在director上用ipvsadm -L -n觀察訪問連接

③ 用另外一臺測試機,用ab壓力測試工具,測試經過負載均衡後的伺服器容量

實戰三:實現80、443埠都可訪問服務,且LVS實現持久連接

|

機器名稱 |

IP配置 |

服務角色 |

|

lvs-server |

VIP:172.17.100.100 |

負載均衡器 |

|

rs01 |

RIP:172.17.1.7 |

後端伺服器 |

|

rs02 |

RIP:172.17.22.22 |

後端伺服器 |

iptables -t mangle -A PREROUTING -d 172.17.100.100 -p tcp --dport 80 -j MARK --set-mark 99

iptables -t mangle -A PREROUTING -d 172.17.100.100-p tcp --dport 443 -j MARK --set-mark 99

ipvsadm -a -f 99 -r 172.17.1.7 -g

ipvsadm -a -f 99 -r 172.17.22.22 -g

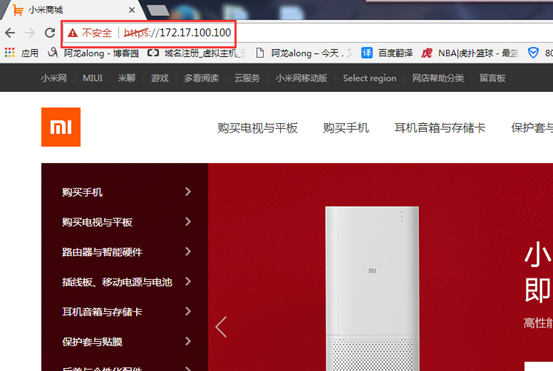

4、測試,自己windows 做客戶端,訪問 http://172.17.1.6/

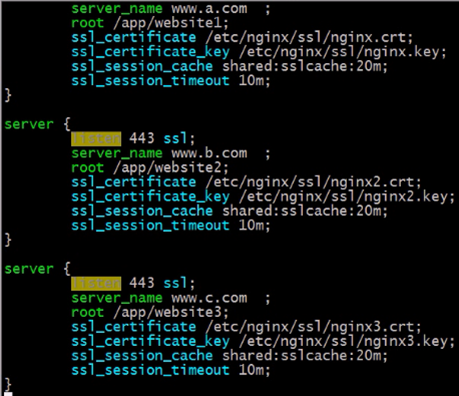

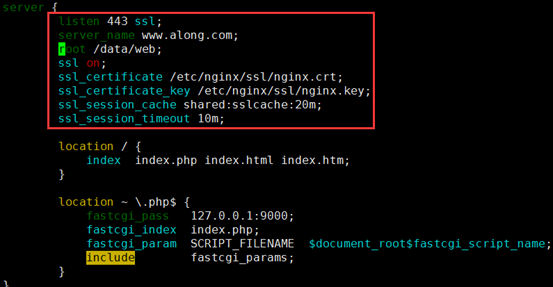

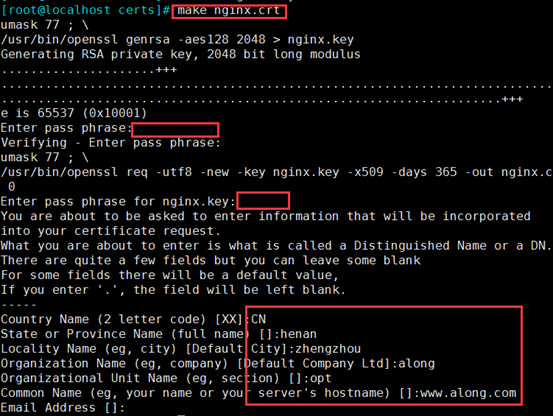

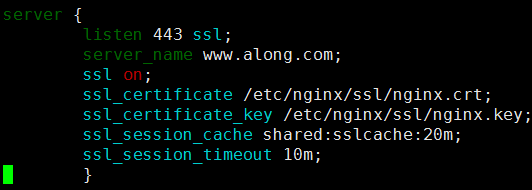

實驗四:實現ssl 加密

openssl rsa -in nginx.key -out nginx2.key 因為剛私鑰被加密了,為了後邊方便,解密

cp nginx.crt nginx2.key /etc/nginx/ssl/

mv nginx2.key nginx.key 把名字改回來

ssl_certificate /etc/nginx/ssl/nginx.crt;

ssl_certificate_key /etc/nginx/ssl/nginx.key;

ssl_session_cache shared:sslcache:20m;

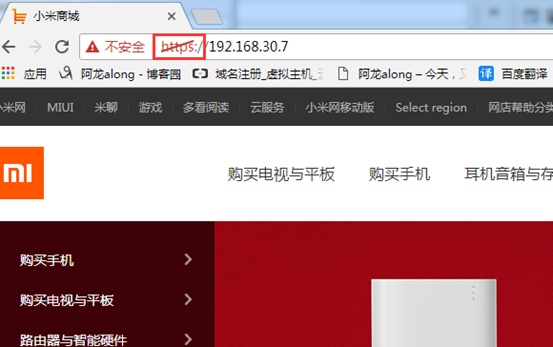

5、測試,網頁打開 https://192.168.30.7/

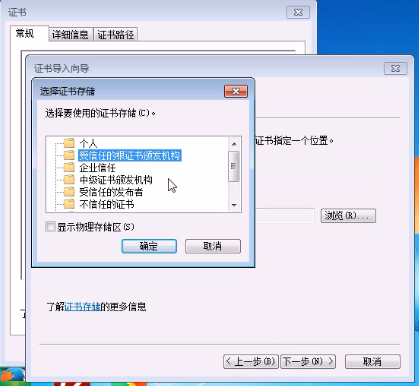

(2)因為nginx 強大,可以實現多個虛擬主機基於不同的FQDN 實現ssl加密,httpd不能實現

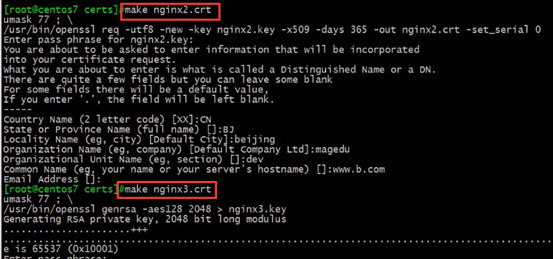

2、把證書和私鑰cp 到nginx存放證書目錄,並解開私鑰的加密

cp nginx{1,2,3}* /etc/nginx/ssl/

openssl rsa -in nginx.key -out nginx.key

openssl rsa -in nginx2.key -out nginx2.key

openssl rsa -in nginx3.key -out nginx3.key

echo website1 > /app/website1/index.html

echo website1 > /app/website2/index.html

echo website1 > /app/website3/index.html