JWT認證簡單介紹 關於Jwt的介紹網上很多,此處不在贅述,我們主要看看jwt的結構。 JWT主要由三部分組成,如下: 包含token的元數據,主要是加密演算法,和簽名的類型,如下麵的信息,說明瞭 加密的對象類型是JWT,加密演算法是HMAC SHA 256 然後需要通過BASE64編碼後存入token ...

JWT認證簡單介紹

關於Jwt的介紹網上很多,此處不在贅述,我們主要看看jwt的結構。

JWT主要由三部分組成,如下:

HEADER.PAYLOAD.SIGNATURE HEADER包含token的元數據,主要是加密演算法,和簽名的類型,如下麵的信息,說明瞭

加密的對象類型是JWT,加密演算法是HMAC SHA-256

{"alg":"HS256","typ":"JWT"}然後需要通過BASE64編碼後存入token中

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9 Payload主要包含一些聲明信息(claim),這些聲明是key-value對的數據結構。

通常如用戶名,角色等信息,過期日期等,因為是未加密的,所以不建議存放敏感信息。

{"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name":"admin","exp":1578645536,"iss":"webapi.cn","aud":"WebApi"}也需要通過BASE64編碼後存入token中

eyJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoiYWRtaW4iLCJleHAiOjE1Nzg2NDU1MzYsImlzcyI6IndlYmFwaS5jbiIsImF1ZCI6IldlYkFwaSJ9 Signaturejwt要符合jws(Json Web Signature)的標準生成一個最終的簽名。把編碼後的Header和Payload信息加在一起,然後使用一個強加密演算法,如 HmacSHA256,進行加密。HS256(BASE64(Header).Base64(Payload),secret)

2_akEH40LR2QWekgjm8Tt3lesSbKtDethmJMo_3jpF4最後生成的token如下

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoiYWRtaW4iLCJleHAiOjE1Nzg2NDU1MzYsImlzcyI6IndlYmFwaS5jbiIsImF1ZCI6IldlYkFwaSJ9.2_akEH40LR2QWekgjm8Tt3lesSbKtDethmJMo_3jpF4

開發環境

框架:asp.net 3.1

IDE:VS2019

ASP.NET 3.1 Webapi中使用JWT認證

命令行中執行執行以下命令,創建webapix項目:

dotnet new webapi -n Webapi -o WebApi特別註意的時,3.x預設是沒有jwt的Microsoft.AspNetCore.Authentication.JwtBearer庫的,所以需要手動添加NuGet Package,切換到項目所在目錄,執行 .net cli命令

dotnet add package Microsoft.AspNetCore.Authentication.JwtBearer --version 3.1.0創建一個簡單的POCO類,用來存儲簽發或者驗證jwt時用到的信息

using Newtonsoft.Json;

using System;

using System.Collections.Generic;

using System.Linq;

using System.Threading.Tasks;

namespace Webapi.Models

{

public class TokenManagement

{

[JsonProperty("secret")]

public string Secret { get; set; }

[JsonProperty("issuer")]

public string Issuer { get; set; }

[JsonProperty("audience")]

public string Audience { get; set; }

[JsonProperty("accessExpiration")]

public int AccessExpiration { get; set; }

[JsonProperty("refreshExpiration")]

public int RefreshExpiration { get; set; }

}

} 然後在 appsettings.Development.json 增加jwt使用到的配置信息(如果是生成環境在appsettings.json添加即可)

"tokenManagement": {

"secret": "123456",

"issuer": "webapi.cn",

"audience": "WebApi",

"accessExpiration": 30,

"refreshExpiration": 60

}然後再startup類的ConfigureServices方法中增加讀取配置信息

public void ConfigureServices(IServiceCollection services)

{

services.AddControllers();

services.Configure<TokenManagement>(Configuration.GetSection("tokenManagement"));

var token = Configuration.GetSection("tokenManagement").Get<TokenManagement>();

}到目前為止,我們完成了一些基礎工作,下麵再webapi中註入jwt的驗證服務,併在中間件管道中啟用authentication中間件。

startup類中要引用jwt驗證服務的命名空間

using Microsoft.AspNetCore.Authentication.JwtBearer;

using Microsoft.IdentityModel.Tokens; 然後在ConfigureServices方法中添加如下邏輯

services.AddAuthentication(x =>

{

x.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

x.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

}).AddJwtBearer(x =>

{

x.RequireHttpsMetadata = false;

x.SaveToken = true;

x.TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes(token.Secret)),

ValidIssuer = token.Issuer,

ValidAudience = token.Audience,

ValidateIssuer = false,

ValidateAudience = false

};

}); 再Configure方法中啟用驗證

public void Configure(IApplicationBuilder app, IWebHostEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

app.UseHttpsRedirection();

app.UseAuthentication();

app.UseRouting();

app.UseAuthorization();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

} 上面完成了JWT驗證的功能,下麵就需要增加簽發token的邏輯。我們需要增加一個專門用來用戶認證和簽發token的控制器,命名成AuthenticationController,同時增加一個請求的DTO類

public class LoginRequestDTO

{

[Required]

[JsonProperty("username")]

public string Username { get; set; }

[Required]

[JsonProperty("password")]

public string Password { get; set; }

}[Route("api/[controller]")]

[ApiController]

public class AuthenticationController : ControllerBase

{

[AllowAnonymous]

[HttpPost, Route("requestToken")]

public ActionResult RequestToken([FromBody] LoginRequestDTO request)

{

if (!ModelState.IsValid)

{

return BadRequest("Invalid Request");

}

return Ok();

}

} 目前上面的控制器只實現了基本的邏輯,下麵我們要創建簽發token的服務,去完成具體的業務。第一步我們先創建對應的服務介面,命名為IAuthenticateService

public interface IAuthenticateService

{

bool IsAuthenticated(LoginRequestDTO request, out string token);

}接下來,實現介面

public class TokenAuthenticationService : IAuthenticateService

{

public bool IsAuthenticated(LoginRequestDTO request, out string token)

{

throw new NotImplementedException();

}

} 在Startup的ConfigureServices方法中註冊服務

services.AddScoped<IAuthenticateService, TokenAuthenticationService>();在Controller中註入IAuthenticateService服務,並完善action

public class AuthenticationController : ControllerBase

{

private readonly IAuthenticateService _authService;

public AuthenticationController(IAuthenticateService authService)

{

this._authService = authService;

}

[AllowAnonymous]

[HttpPost, Route("requestToken")]

public ActionResult RequestToken([FromBody] LoginRequestDTO request)

{

if (!ModelState.IsValid)

{

return BadRequest("Invalid Request");

}

string token;

if (_authService.IsAuthenticated(request, out token))

{

return Ok(token);

}

return BadRequest("Invalid Request");

}

}正常情況,我們都會根據請求的用戶和密碼去驗證用戶是否合法,需要連接到資料庫獲取數據進行校驗,我們這裡為了方便,假設任何請求的用戶都是合法的。

這裡單獨加個用戶管理的服務,不在IAuthenticateService這個服務裡面添加相應邏輯,主要遵循了職責單一原則。首先和上面一樣,創建一個服務介面IUserService

public interface IUserService

{

bool IsValid(LoginRequestDTO req);

} 實現IUserService介面

public class UserService : IUserService

{

//模擬測試,預設都是人為驗證有效

public bool IsValid(LoginRequestDTO req)

{

return true;

}

}同樣註冊到容器中

services.AddScoped<IUserService, UserService>();接下來,就要完善TokenAuthenticationService簽發token的邏輯,首先要註入IUserService 和 TokenManagement,然後實現具體的業務邏輯,這個token的生成還是使用的Jwt的類庫提供的api,具體不詳細描述。

特別註意下TokenManagement的註入是已IOptions的介面類型註入的,還記得在Startpup中嗎?我們是通過配置項的方式註冊TokenManagement類型的。

public class TokenAuthenticationService : IAuthenticateService

{

private readonly IUserService _userService;

private readonly TokenManagement _tokenManagement;

public TokenAuthenticationService(IUserService userService, IOptions<TokenManagement> tokenManagement)

{

_userService = userService;

_tokenManagement = tokenManagement.Value;

}

public bool IsAuthenticated(LoginRequestDTO request, out string token)

{

token = string.Empty;

if (!_userService.IsValid(request))

return false;

var claims = new[]

{

new Claim(ClaimTypes.Name,request.Username)

};

var key = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_tokenManagement.Secret));

var credentials = new SigningCredentials(key, SecurityAlgorithms.HmacSha256);

var jwtToken = new JwtSecurityToken(_tokenManagement.Issuer, _tokenManagement.Audience, claims, expires: DateTime.Now.AddMinutes(_tokenManagement.AccessExpiration), signingCredentials: credentials);

token = new JwtSecurityTokenHandler().WriteToken(jwtToken);

return true;

}

}準備好測試試用的APi,打上Authorize特性,表明需要授權!

[ApiController]

[Route("[controller]")]

[Authorize]

public class WeatherForecastController : ControllerBase

{

private static readonly string[] Summaries = new[]

{

"Freezing", "Bracing", "Chilly", "Cool", "Mild", "Warm", "Balmy", "Hot", "Sweltering", "Scorching"

};

private readonly ILogger<WeatherForecastController> _logger;

public WeatherForecastController(ILogger<WeatherForecastController> logger)

{

_logger = logger;

}

[HttpGet]

public IEnumerable<WeatherForecast> Get()

{

var rng = new Random();

return Enumerable.Range(1, 5).Select(index => new WeatherForecast

{

Date = DateTime.Now.AddDays(index),

TemperatureC = rng.Next(-20, 55),

Summary = Summaries[rng.Next(Summaries.Length)]

})

.ToArray();

}

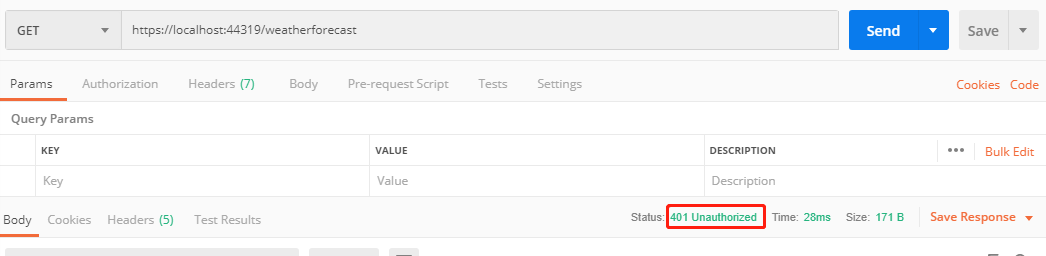

}支持我們可以測試驗證了,我們可以使用postman來進行http請求,先啟動http服務,獲取url,先測試一個訪問需要授權的介面,但沒有攜帶token信息,返回是401,表示未授權

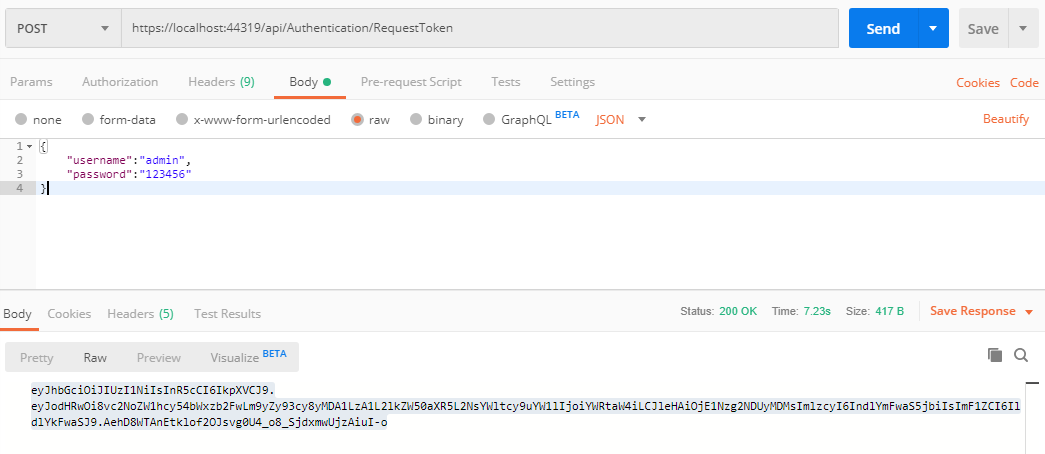

下麵我們先通過認證介面,獲取token,居然報錯,查詢了下,發現HS256演算法的秘鑰長度最新為128位,轉換成字元至少16字元,之前設置的秘鑰是123456,所以導致異常。

System.ArgumentOutOfRangeException: IDX10603: Decryption failed. Keys tried: 'HS256'. Exceptions caught: '128'. token: '48' (Parameter 'KeySize') at更新秘鑰

"tokenManagement": {

"secret": "123456123456123456",

"issuer": "webapi.cn",

"audience": "WebApi",

"accessExpiration": 30,

"refreshExpiration": 60

}重新發起請求,成功獲取token

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoiYWRtaW4iLCJleHAiOjE1Nzg2NDUyMDMsImlzcyI6IndlYmFwaS5jbiIsImF1ZCI6IldlYkFwaSJ9.AehD8WTAnEtklof2OJsvg0U4_o8_SjdxmwUjzAiuI-o

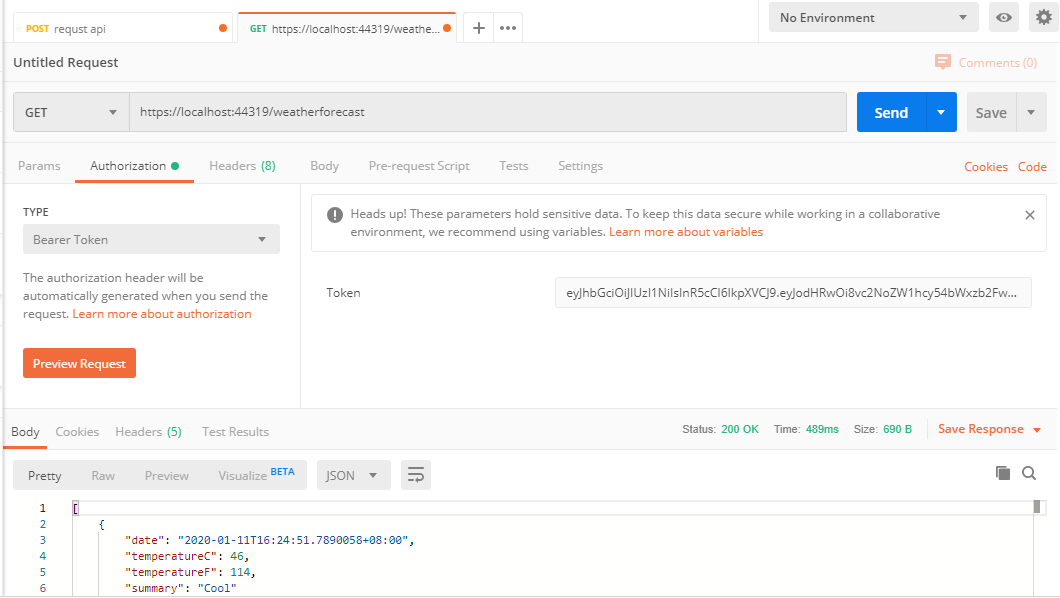

把token帶到之前請求的api中,重新測試,成功獲取數據

總結

基於token的認證方式,讓我們構建分散式/松耦合的系統更加容易。任何地方生成的token,只有擁有相同秘鑰,就可以再任何地方進行簽名校驗。

當然要用好jwt認證方式,還有其他安全細節需要處理,比如palyload中不能存放敏感信息,使用https的加密傳輸方式等等,可以根據業務實際需要再進一步安全加固!

同時我們也發現使用token,就可以擺脫cookie的限制,所以JWT是移動app開發的首選!