1. 前言 emmm….最近學習大數據,需要搭建Hadoop框架,當弄好linux系統之後,第一件事就是SSH免密登錄的設置。對於SSH,我覺得使用過linux系統的程式員應該並不陌生。可是吧,用起來簡單,真讓你說出個所以然,還是件比較困難的事(大佬繞路,此篇文章不屬於你~)。然後,我就好奇心大發, ...

1. 前言

emmm….最近學習大數據,需要搭建Hadoop框架,當弄好linux系統之後,第一件事就是SSH免密登錄的設置。對於SSH,我覺得使用過linux系統的程式員應該並不陌生。可是吧,用起來簡單,真讓你說出個所以然,還是件比較困難的事(大佬繞路,此篇文章不屬於你~)。然後,我就好奇心大發,打算寫一篇博客詳細介紹一下SSH和免密登錄的原理及實現。

補充:不管是Hadoop的偽分佈還是全分佈,Hadoop的名稱結點(NameNode)都需要啟動集群中所有機器的Hadoop守護進程,而這個過程可以通過SSH登錄來實現。由於Hadoop並沒有提供SSH輸入密碼登錄的形式,因此,為了能夠順利登錄每台機器,就需要對其進行SSH的免密登錄配置。

2. 初見SSH

Secure Shell(安全外殼協議,簡稱SSH)是一種加密的網路傳輸協議,可以在不安全的網路中為網路服務提供安全的傳輸環境(來自維基百科的定義)。根據其定義,我們能夠理解SSH最常見的用途就是遠程登錄系統,人們通常利用SSH來傳輸命令行界面和遠程執行命令。

早期的互聯網通信,例如Telnet和非安全shell,都是採用明文進行傳輸,一旦被截獲,內容就會暴露無遺。而SSH就是其上位的替代品。1995年,芬蘭學者Tatu Ylonen設計了SSH協議,將登錄信息全部加密,成為了互聯網安全的一個基本解決方案,迅速在全世界獲得推廣。

這裡需要註意一下,SSH只是一種協議(或者可以理解為一種規定),而它具體的實現有很多,商業,開源的等等。其最流行的實現應該是OpenSSH,本文所針對的實現也是基於OpenSSH的。

3. SSH的工作原理

作為以安全性著稱的協議,SSH是怎麼實現的呢?我們首先想到的肯定是對數據進行加密,而SSH的加密方式主要有兩種,一個是對稱加密(密鑰加密),另一個是非對稱加密(公鑰加密)。

3.1 對稱加密

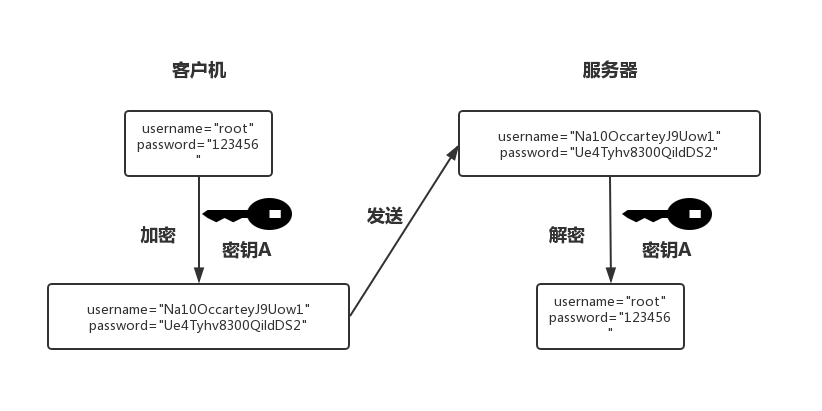

所謂的對稱加密就是客戶端與伺服器共用一套密鑰進行數據的加解密,詳情見下圖。

圖3-1 對稱加密的過程

這種加密方式很難被破解,但是存在一個問題,如果密鑰泄露,系統數據的安全性將不復存在,為瞭解決這個問題,非對稱加密應運而生。

3.2 非對稱加密

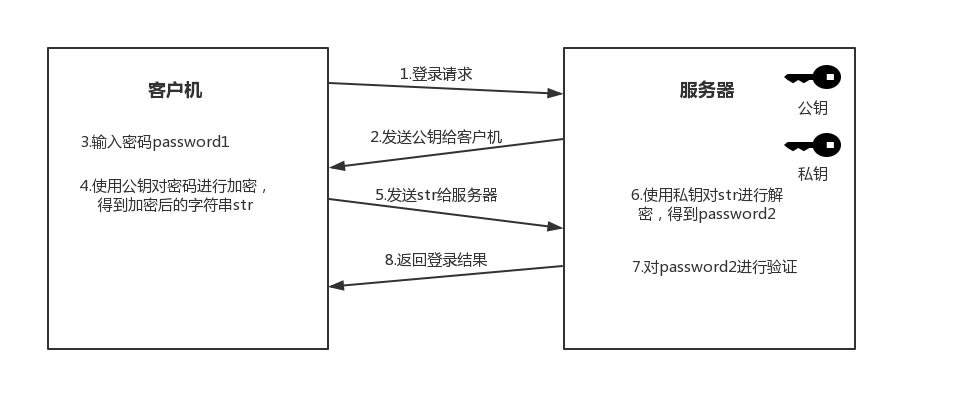

非對稱加密有兩個密鑰:公鑰和私鑰。數據使用公鑰加密之後,只能使用私鑰進行解密,而私鑰被破解的概率很低很低,詳情見下圖。

圖3-2 非對稱加密的過程

由於私鑰是伺服器獨有的,所以即使客戶機的登錄信息被截取,也是沒有私鑰進行解密的,保證了數據的安全性,充分利用了非對稱加密的特點。

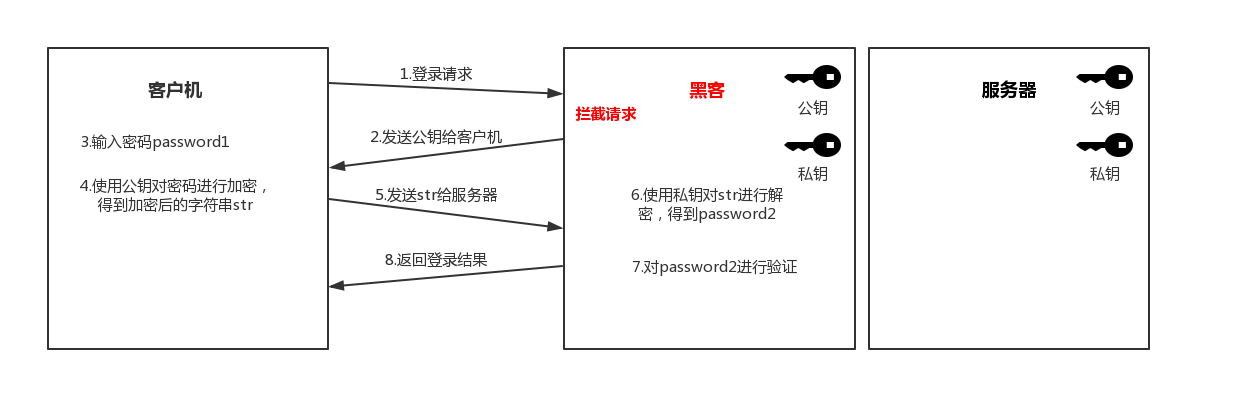

3.3 非對稱加密的缺陷

非對稱加密就一定安全了麽?答案是否定的。如果黑客冒充了伺服器,攔截了登錄請求,並且把自己的公鑰發送給客戶機,再使用自己的私鑰對密碼進行解密,就會獲取到客戶機的登錄信息,從而造成數據泄露,這就是中間人攻擊,詳情見下圖。

圖3-3 非對稱加密的缺陷

對於上訴的缺陷,SSH有兩種解決方法,第一種是基於口令的認證;另一種是基於公鑰的認證,俗稱SSH免密登錄。

3.4 基於口令的認證

根據圖3-3所示,我們可以發現問題的關鍵點就在於客戶機沒法分辨出公鑰是否是自己想要登錄的伺服器給的公鑰,所以說客戶機只能自己對公鑰進行確認,通常第一次登錄的時候會出現下麵的提示。

1 The authenticity of host 'ssh-server.example.com (12.18.429.21)' can't be established. 2 RSA key fingerprint is 98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d. 3 Are you sure you want to continue connecting (yes/no)?

提示的內容是在說,無法確定ssh-server.example.com (12.18.429.21)主機的真實性,但是知道其公鑰指紋,是否繼續連接。

之所以使用公鑰指紋,是因為RSA演算法生成的公鑰長達1024位,但是通過對公鑰進行hash得到的128位的指紋就很容易進行比較。

輸入yes之後,會出現下麵的提示。

1 Warning: Permanently added 'ssh-server.example.com,12.18.429.21' (RSA) to the list of known hosts. 2 Password: (enter password)

提示在說,該主機已經添加到known hosts的列表裡了,接著輸入密碼,按照圖3-2的流程走就行了。4.基於公鑰的認證

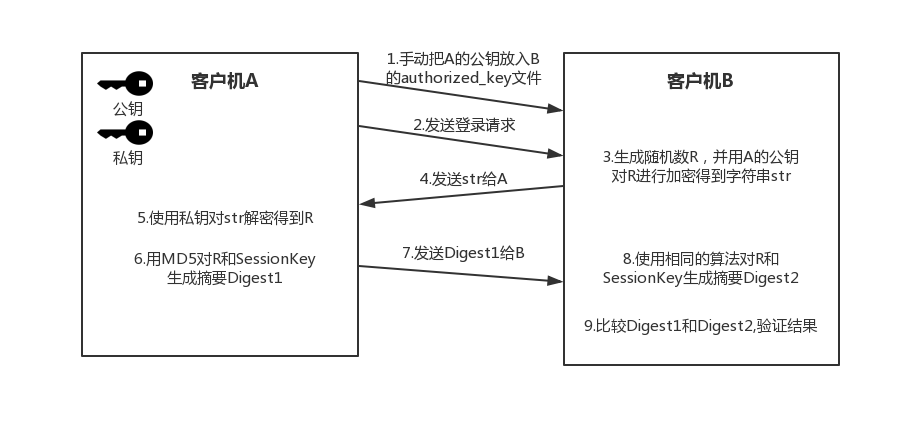

4.1 SSH免密登錄的原理

免去密碼進行登錄,不僅使得登錄信息不會遭到泄露,而且也簡化、方便了系統之間登錄的操作,提高了工作的效率,工作原理見下圖所示。

圖4-1 免密登錄的原理

4.2 SSH免密登錄的實現(openSSH)

第一步:安裝SSH,命令如下。

1 yum install –y openssh-clients openssh-server

這裡解釋一下,一臺機器既可以是客戶機也可以是伺服器,並且這兩個角色是可以共存的。openssh-clients的功能類似於XShell,可以作為一個客戶端連接上openssh-server。openssh-server的功能主要是作為一個服務(守護進程)運行在後臺,如果這個服務開啟了,我們就可以用一些遠程連接工具來連接centos。由於我是用了Centos6.4的mimimal版本,該版本已經安裝了openssh-server,但是卻沒有安裝openssh-clients,所以我只需要安裝openssh-clients即可,而具體安裝情況請根據自己的系統決定。

第二步:生成密鑰,命令如下。

1 ssh-keygen –t rsa –P ‘’ –f –/.ssh/id_rsa

ssh-keygen是用來生產密鑰的工具。-t:指定生成密鑰的類型(rsa、dsa、ecdsa等);-P:指定passphrase,用於確保私鑰的安全;-f:指定存放密鑰的文件(公鑰和私鑰預設放在相同目錄下麵,區別是,公鑰的文件名有尾碼.pub)

第三步:創建用於保存公鑰的文件authorized_keys,並且把本機公鑰添加到此文件,命令如下。

1 cat ~/.ssh/id_rsa.pub >> ~./ssh/authorized_keys

第四步:對authorized_keys文件進行授權操作,命令如下。

1 chmod 0600 ~/.ssh/authorized_keys

由於每個人使用系統的不同,文件預設的授權也是不相同的,如果不確定的話,可以執行上訴命令,對文件進行授權。

第五步:登錄,命令如下。

1 ssh host

5. 總結和感言

emmm,SSH免密登錄的使用還是挺常見的,也挺簡單的。我覺得吧,凡事不能知其然而不知其所以然,這是我寫這篇博客的目的。同時我也希望讀者能夠通過這篇博客對SSH以及免密登錄能有更好的瞭解。

這篇博客由於工作的原因,前前後後寫了個把星期,真的很不容易,雖然文中的原理很多是通過學習大佬的文章才會的,但是這篇博客中的每個字我都可以負責任的說是我自己一個一個敲的,所有的圖都是我自己用processOn畫的,如果你有什麼問題,可以在博客下留言,我有時間會回覆的。

最後祝大家工作、學習越來越順利。