一 Docker倉庫介紹 docker 倉庫,即 registry,實現了鏡像的管理、分發,同時還包括用戶的認證。docker registry 倉庫是一個無狀態的、高可靠的伺服器應用程式,用來存儲docker鏡像。docker.io 為 docker 官方的倉庫,預設所有的pull均是從官方倉庫拉 ...

一 Docker倉庫介紹

docker 倉庫,即 registry,實現了鏡像的管理、分發,同時還包括用戶的認證。docker registry 倉庫是一個無狀態的、高可靠的伺服器應用程式,用來存儲docker鏡像。docker.io 為 docker 官方的倉庫,預設所有的pull均是從官方倉庫拉取鏡像。 倉庫又分為公有倉庫(DockerHub、dockerpool)和私有倉庫。二 Docker私有倉庫構建

2.1 私有倉庫構建形式

registry+registry-web: registry容器用於提供私有倉庫的服務,本實驗採用docker-compose構建此容器。 部署準備:三 registry構建:無認證部署

3.1 下載registry

1 root@docker01:~# wget https://github.com/mkuchin/docker-registry-web/releases/download/v0.1.2/examples.tar.gz 2 root@docker01:~# tar -zxvf examples.tar.gz 3 root@docker01:~# mv examples compose_registry

3.2 docker-compose構建

1 root@docker01:~# mkdir -p /registry/db 2 root@docker01:~# mkdir -p /registry/images 3 root@docker01:~# cd compose_registry/auth-disabled/ 4 root@docker01:~/compose_registry/auth-disabled# vi conf/registry/config.yml 5 version: 0.1 6 storage: 7 filesystem: 8 rootdirectory: /registry #指定registry工作目錄 9 delete: 10 enabled: true #開啟刪除功能 11 http: 12 addr: 0.0.0.0:5000 13 notifications: 14 endpoints: 15 - name: listener 16 url: http://registry-web:8080/api/notification 17 timeout: 500ms 18 threshold: 5 19 backoff: 1s 20 root@docker01:~/compose_registry/auth-disabled# vi conf/registry-web/config.yml 21 registry: 22 url: http://registry:5000/v2 23 name: 172.24.8.111:5000 24 readonly: false 25 auth: 26 enabled: false #關閉相關認證 27 root@docker01:~/compose_registry/auth-disabled# vi docker-compose.yml 28 version: '2' 29 services: 30 registry-web: 31 image: hyper/docker-registry-web:latest 32 ports: 33 - 8080:8080 34 volumes: 35 - ./conf/registry-web:/conf:ro 36 - /registry/db:/data #修改db保存目錄 37 networks: 38 - registry-net 39 depends_on: 40 - registry 41 registry: 42 image: registry:2.4.1 43 ports: 44 - 5000:5000 45 volumes: 46 - /registry/images:/registry #修改鏡像保存路徑 47 - ./conf/registry:/etc/docker/registry:ro 48 networks: 49 - registry-net 50 networks: 51 registry-net: 52 # driver: default

3.3 docker-compose啟動容器

1 root@docker01:~/compose_registry/auth-disabled# docker-compose up -d

3.4 客戶端測試

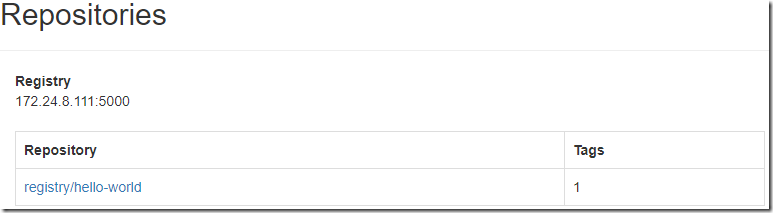

1 root@docker02:~# vi /etc/docker/daemon.json 2 { 3 "insecure-registries": ["172.24.8.111:5000"] 4 } 5 root@docker02:~# docker pull hello-world #pull測試鏡像 6 root@docker02:~# docker tag hello-world:latest 172.24.8.111:5000/registry/hello-world:xhy #修改對應的tag 7 root@docker02:~# docker push 172.24.8.111:5000/registry/hello-world瀏覽器訪問http://172.24.8.111:8080/

四 registry構建:開啟認證部署

4.1 下載registry

參考3.1即可。4.2 docker-compose構建

1 root@docker01:~# mkdir -p /registry/db 2 root@docker01:~# mkdir -p /registry/images 3 root@docker01:~# cd compose_registry/auth-enabled/ 4 root@docker01:~/compose_registry/auth-enabled# vi conf/registry/config.yml 5 version: 0.1 6 storage: 7 filesystem: 8 rootdirectory: /registry 9 delete: 10 enabled: true #開啟刪除功能 11 http: 12 addr: 0.0.0.0:5000 13 auth: 14 token: 15 realm: http://172.24.8.111:8080/api/auth 16 service: 172.24.8.111:5000 17 issuer: test 18 rootcertbundle: /etc/docker/registry/auth.cert #配置cert路徑 19 log: 20 level: info 21 22 notifications: 23 endpoints: 24 - name: listener 25 url: http://registry-web:8080/api/notification 26 timeout: 500ms 27 threshold: 5 28 backoff: 1s 29 root@docker01:~/compose_registry/auth-disabled# vi conf/registry-web/config.yml 30 registry: 31 url: http://registry:5000/v2 32 name: 172.24.8.111:5000 33 readonly: false 34 auth: 35 enabled: true 36 key: /conf/auth.key #指定key的路徑 37 issuer: test 38 root@docker01:~/compose_registry/auth-disabled# vi docker-compose.yml 39 version: '2' 40 services: 41 registry-web: 42 image: hyper/docker-registry-web:latest 43 ports: 44 - 8080:8080 45 volumes: 46 - ./conf/registry-web:/conf:ro 47 - /registry/db:/data 48 networks: 49 - registry-net 50 depends_on: 51 - registry 52 registry: 53 image: registry:2.4.1 54 ports: 55 - 5000:5000 56 volumes: 57 - ./conf/registry:/etc/docker/registry:ro 58 - /registry/images:/registry 59 networks: 60 - registry-net 61 networks: 62 registry-net: 63 # driver: default

4.3 生成自簽名證書

1 root@docker01:~/compose_registry/nginx-auth-enabled# ./generate-keys.sh

提示:改腳本會自動生成自簽名的相關證書至相應目錄,同時docker-compose配置文件將證書配置所在路徑掛載至對應容器目錄。

4.4 docker-compose啟動容器

1 root@docker01:~/compose_registry/nginx-auth-enabled# docker-compose up -d

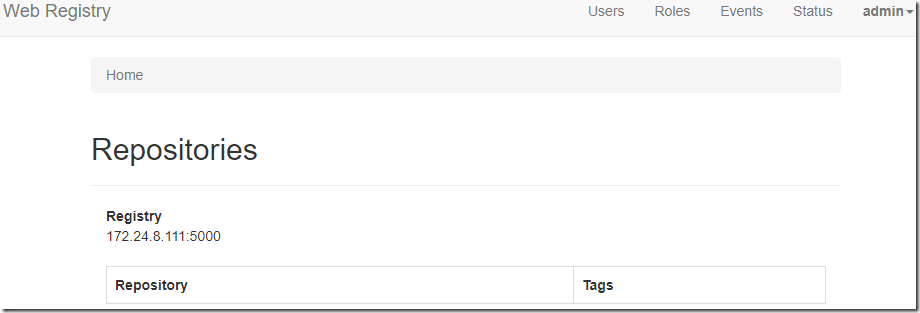

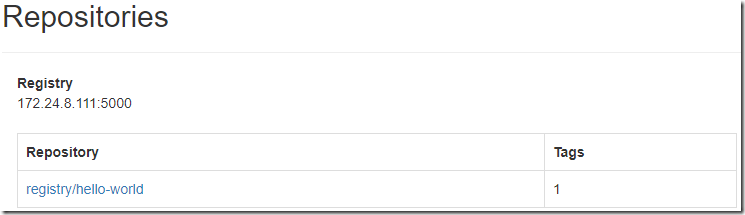

4.5 客戶端測試

1 root@docker02:~# vi /etc/docker/daemon.json 2 { 3 "insecure-registries": ["172.24.8.111:5000"] 4 } 5 root@docker02:~# docker pull hello-world #pull測試鏡像 6 root@docker02:~# docker tag hello-world:latest 172.24.8.111:5000/registry/hello-world:xhy #修改對應的tag瀏覽器訪問http://172.24.8.111:8080/

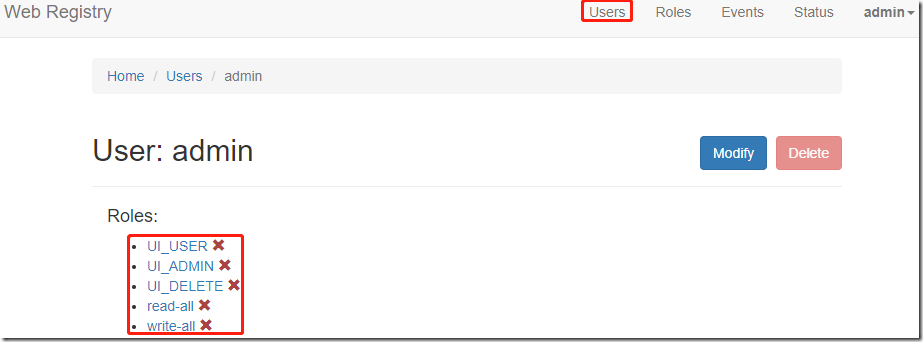

提示:預設用戶admin無讀寫許可權,可在web界面進行授權。

提示:預設用戶admin無讀寫許可權,可在web界面進行授權。

1 root@docker02:~# docker login 172.24.8.111:5000 #輸入預設admin/admin登錄 2 root@docker02:~# docker push 172.24.8.111:5000/registry/hello-world

提示:更多參考鏈接:

https://segmentfault.com/a/1190000012175537

https://github.com/mkuchin/docker-registry-web,相關docker-compose文件咨詢博主。

提示:更多參考鏈接:

https://segmentfault.com/a/1190000012175537

https://github.com/mkuchin/docker-registry-web,相關docker-compose文件咨詢博主。五 registry構建:http形式Harbor

5.1 Harbor介紹

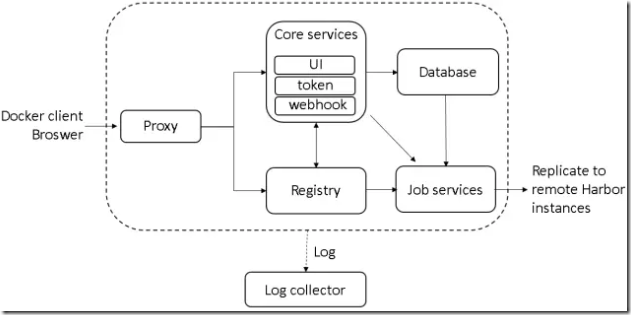

harbor由6大模塊級成:

Proxy: Harbor的registry、UI、token services等組件,都處在一個反向代理後邊。該代理將來自瀏覽器、docker clients的請求轉發到後端服務上。

Registry: 負責存儲Docker鏡像,以及處理Docker push/pull請求。同時Harbor強制要求對鏡像的訪問做許可權控制, 在每一次push/pull請求時,Registry會強制要求客戶端從token service那裡獲得一個有效的token。

Core services: Harbor的核心功能,主要包括如下3個服務:

harbor由6大模塊級成:

Proxy: Harbor的registry、UI、token services等組件,都處在一個反向代理後邊。該代理將來自瀏覽器、docker clients的請求轉發到後端服務上。

Registry: 負責存儲Docker鏡像,以及處理Docker push/pull請求。同時Harbor強制要求對鏡像的訪問做許可權控制, 在每一次push/pull請求時,Registry會強制要求客戶端從token service那裡獲得一個有效的token。

Core services: Harbor的核心功能,主要包括如下3個服務:

- UI: 作為Registry Webhook, 以圖像用戶界面的方式輔助用戶管理鏡像。

- WebHook:是在registry中配置的一種機制,當registry中鏡像發生改變時,就可以通知到Harbor的webhook endpoint。Harbor使用webhook來更新日誌、初始化同步job等。

- Token service:會根據該用戶在一個工程中的角色,為每一次的push/pull請求分配對應的token。假如相應的請求並沒有包含token的話,registry會將該請求重定向到token service。

5.2 容器組件介紹

harbor的每個組件都是以Docker容器的形式構建的,可以使用Docker Compose來進行部署,在使用了kubernetes的環境中,harbor也提供了kubernetes的配置文件。 harbor共有8個容器組成:- ui:harbor的核心服務。

- log:運行著rsyslog的容器,進行日誌收集。

- mysql:由官方mysql鏡像構成的資料庫容器。

- nginx:使用Nginx做反向代理。

- registry:官方的Docker registry。

- adminserver:harbor的配置數據管理器。

- jobservice:Harbor的任務管理服務。

- redis:用於存儲session。

5.3 下載harbor安裝文件

1 root@docker01:~# wget https://storage.googleapis.com/harbor-releases/harbor-offline-installer-v1.5.4.tgz 2 root@docker01:~# tar xvf harbor-offline-installer-v1.5.4.tgz

5.4 編輯harbor.cfg

1 root@docker01:~# mkdir /data #harbor預設相關volume掛載目錄 2 root@docker01:~# cd harbor/ 3 root@docker01:~/harbor# vi harbor.cfg 4 hostname = reg.itzgr.com # harbor的訪問地址

5.5 安裝harbor

1 root@docker01:~/harbor# ./install.sh

提示:配置相應的hostname,其他保持預設即可,具體更多harbor.cfg參數詳見《附007.harbor.cfg配置文件詳解》;

若出現以下報錯:Fail to generate key file: ./common/config/ui/private_key.pem, cert file: ./common/config/registry/root.crt

需要修改prepare文件,將第498行:

1 empty_subj = "/C=/ST=/L=/O=/CN=/"

修改如下:

1 empty_subj = "/C=US/ST=California/L=Palo Alto/O=VMware, Inc./OU=Harbor/CN=notarysigner"

5.6 確認驗證

1 root@docker01:~# cd harbor 2 root@docker01:~/harbor# docker-compose pshost文件中添加如下解析:

1 172.24.8.111 reg.itzgr.com

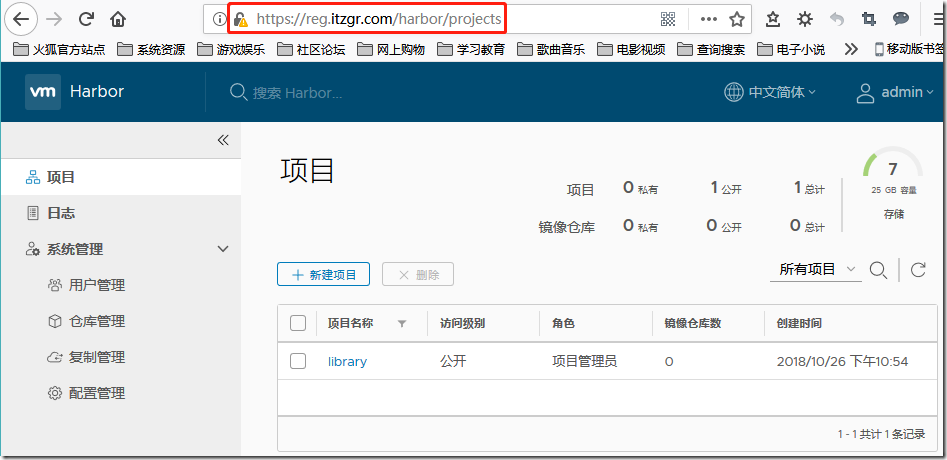

瀏覽器訪問:reg.itzgr.com,並使用預設用戶名admin/Harbor12345

六 registry構建:https形式Harbor

6.1 下載harbor安裝文件

參考5.3。6.2 自建證書

1 root@docker01:~# localdomain=reg.itzgr.com 2 root@docker01:~# openssl req \ 3 -newkey rsa:4096 -nodes -sha256 -keyout ca.key \ 4 -x509 -days 365 -out ca.crt #創建CA證書 5 Country Name (2 letter code) [AU]:CN #國家 6 State or Province Name (full name) [Some-State]:ZheJiang #州或省 7 Locality Name (eg, city) []:WenZhou #城市 8 Organization Name (eg, company) [Internet Widgits Pty Ltd]:harbor #機構 9 Organizational Unit Name (eg, section) []:harbor #組織 10 Common Name (e.g. server FQDN or YOUR name) []:reg.itzgr.com #訪問功能變數名稱 11 Email Address []:[email protected] #郵箱 12 13 root@docker01:~# openssl req \ 14 -newkey rsa:4096 -nodes -sha256 -keyout $localdomain.key \ 15 -out $localdomain.csr #生成證書簽名請求 16 Country Name (2 letter code) [AU]:CN 17 State or Province Name (full name) [Some-State]:ZheJiang 18 Locality Name (eg, city) []:WenZhou 19 Organization Name (eg, company) [Internet Widgits Pty Ltd]:harbor 20 Organizational Unit Name (eg, section) []:harbor 21 Common Name (e.g. server FQDN or YOUR name) []:reg.itzgr.com 22 Email Address []:[email protected] 23 A challenge password []:x7374521* 24 An optional company name []:reg.itzgr.com 25 26 root@docker01:~# openssl x509 -req -days 365 -in $localdomain.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out $localdomain.crt 27 root@docker01:~# mkdir /root/cert/ 28 root@docker01:~# cp $localdomain.crt $localdomain.key /root/cert/

6.2 編輯harbor.cfg

1 root@docker01:~# cd harbor/ 2 root@docker01:~/harbor# vi harbor.cfg 3 hostname = reg.itzgr.com 4 ui_url_protocol = https 5 ssl_cert = /root/cert/reg.itzgr.com.crt 6 ssl_cert_key = /root/cert/reg.itzgr.com.key

6.3 安裝harbor

1 root@docker01:~/harbor# ./prepare 2 root@docker01:~/harbor# ./install.sh提示:配置相應的hostname,其他保持預設即可,具體更多harbor.cfg參數詳見《附007.harbor.cfg配置文件詳解》; 若出現以下報錯:Fail to generate key file: ./common/config/ui/private_key.pem, cert file: ./common/config/registry/root.crt 需要修改prepare文件,將第498行:

1 empty_subj = "/C=/ST=/L=/O=/CN=/"

修改如下:

1 empty_subj = "/C=US/ST=California/L=Palo Alto/O=VMware, Inc./OU=Harbor/CN=notarysigner"

6.4 確認驗證

1 root@docker01:~# cd harbor 2 root@docker01:~/harbor# docker-compose pshost文件中添加如下解析:

1 172.24.8.111 reg.itzgr.com

瀏覽器訪問:https://reg.itzgr.com,並使用預設用戶名admin/Harbor12345

提示:由於在自建證書,非安全證書,因此瀏覽器訪問可能出現無法訪問或告警提示,忽略即可。

提示:由於在自建證書,非安全證書,因此瀏覽器訪問可能出現無法訪問或告警提示,忽略即可。

6.5 docker 客戶端測試

1 root@docker02:~# vi /etc/hosts 2 172.24.8.111 reg.itzgr.com 3 root@docker02:~# mkdir -p /etc/docker/certs.d/reg.itzgr.com 4 root@docker01:~# scp ca.crt [email protected]:/etc/docker/certs.d/reg.itzgr.com/提示:服務端需要將自建證書的crt文件複製至客戶端相應目錄(若不存在則創建),也可通過以下方式實現:

1 root@docker02:~# vi /etc/docker/daemon.json 2 { 3 "insecure-registries": ["https://reg.itzgr.com"] 4 }若是信任CA機構頒發的證書,相應關閉daemon.json中的配置。

1 root@docker02:~# docker login reg.itzgr.com #登錄registry 2 Username: admin 3 Password:提示:公開的registry可pull,但push也必須登錄,私有的registry必須登錄才可pull和push。

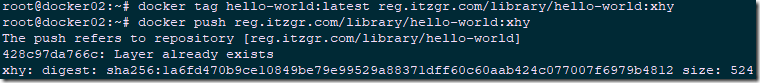

1 root@docker02:~# docker pull hello-world 2 root@docker02:~# docker tag hello-world:latest reg.itzgr.com/library/hello-world:xhy 3 root@docker02:~# docker push reg.itzgr.com/library/hello-world:xhy

提示:修改tag必須為已經存在的項目,並且具備相應的授權。

提示:修改tag必須為已經存在的項目,並且具備相應的授權。