DMZ是網路的一個區域,介於外網與內網之間的一個特殊區域,既然說他特殊,就有他的特殊性,也成隔離區。在傳統意義上,安裝了防火牆後,外部網路是不能訪問內部網路的,要不還要防火牆幹啥,假如說外部網路想要訪問內部網路,比如內部網路有台WEB主機,對外提供服務,就得解決安裝防火牆之後的矛盾了, DMZ防火牆 ...

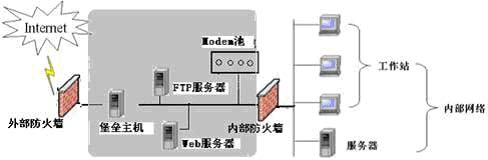

下麵對DMZ區域進行簡要介紹:DMZ是網路的一個區域,介於外網與內網之間的一個特殊區域,也稱隔離區。它不同於傳統的防火牆設置,DMZ防火牆方案為要保護的內部網路增加了一道安全防線,通常認為是非常安全的。它提供了一個區域放置公共伺服器,能有效地避免一些互聯應用需要公開,而與內部安全策略相矛盾的情況發生。在DMZ區域中通常包括堡壘主機、Modem池,以及所有的公共伺服器,真正的後臺數據需要放在內部網路中。

一般情況下,外部網路訪問內部網路有兩種方法:

1、主機放在內部網路LAN中,在路由器或者防火牆上做埠映射,開放路由器或者防火牆的埠和主機的埠。這種情況是在防火牆上開放了埠後,防火牆變得不安全。

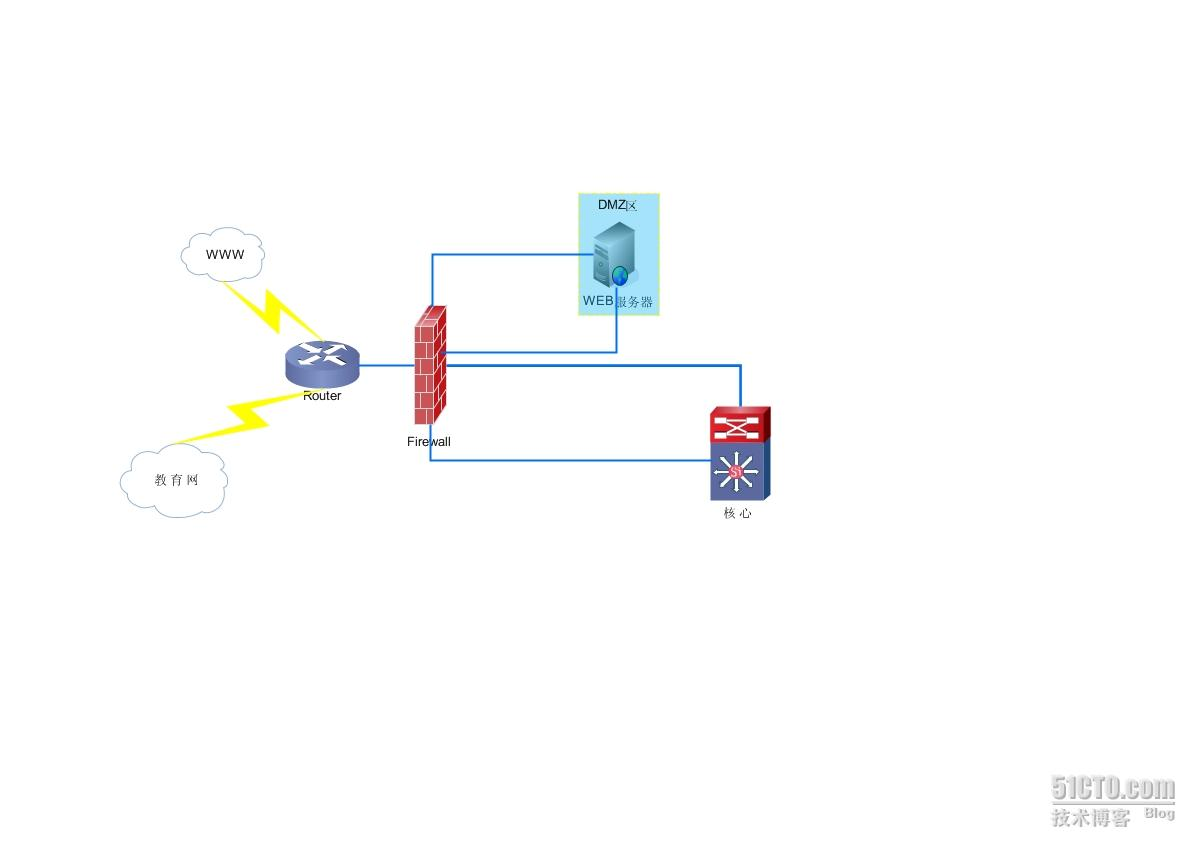

2、伺服器放在DMZ區域,建立DMZ網路,直接在路由器或者防火牆上做DMZ設置。

DMZ的訪問規則:

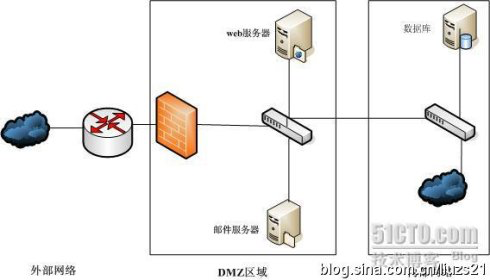

在一個用路由器連接的區域網中,我們可以將網路劃分為三個區域:安全級別最高的LANArea(內網),安全級別中等的DMZ區域和安全級別最低的Internet區域(外網)。三個區域因擔負不同的任務而擁有不同的訪問策略。我們在配置一個擁有DMZ區的網路的時候通常定義以下的訪問控制策略以實現DMZ區的屏障功能。

(1)內網可以訪問外網

內網的用戶需要自由地訪問外網。在這一策略中,防火牆需要執行NAT。

(2)內網可以訪問DMZ

此策略使內網用戶可以使用或者管理DMZ中的伺服器。

(3)外網不能訪問內網

這是防火牆的基本策略了,內網中存放的是公司內部數據,顯然這些數據是不允許外網的用戶進行訪問的。如果要訪問,就要通過VPN方式來進行。

(4)外網可以訪問DMZ

DMZ中的伺服器需要為外界提供服務,所以外網必須可以訪問DMZ。同時,外網訪問DMZ需要由防火牆完成對外地址到伺服器實際地址的轉換。

(5)DMZ不能訪問內網

如不執行此策略,則當入侵者攻陷DMZ時,內部網路將不會受保護。

(6)DMZ不能訪問外網

此條策略也有例外,比如我們的例子中,在DMZ中放置郵件伺服器時,就需要訪問外網,否則將不能正常工作。

保持更新,資料來源於網路。

參考鏈接:https://blog.csdn.net/luojianbinfen/article/details/40783407

https://blog.csdn.net/ever_peng/article/details/80202812