操作系統版本:CentOS Linux release 7.2.1511 (Core) SSH版本:OpenSSH_6.6.1p1, OpenSSL 1.0.1e-fips 1.打開Xshell工具,點擊“工具”,選擇“新建用戶密鑰生成嚮導”,如圖所示: 2.選擇密鑰類型為“RSA”,密鑰長度為“1 ...

操作系統版本:CentOS Linux release 7.2.1511 (Core) SSH版本:OpenSSH_6.6.1p1, OpenSSL 1.0.1e-fips

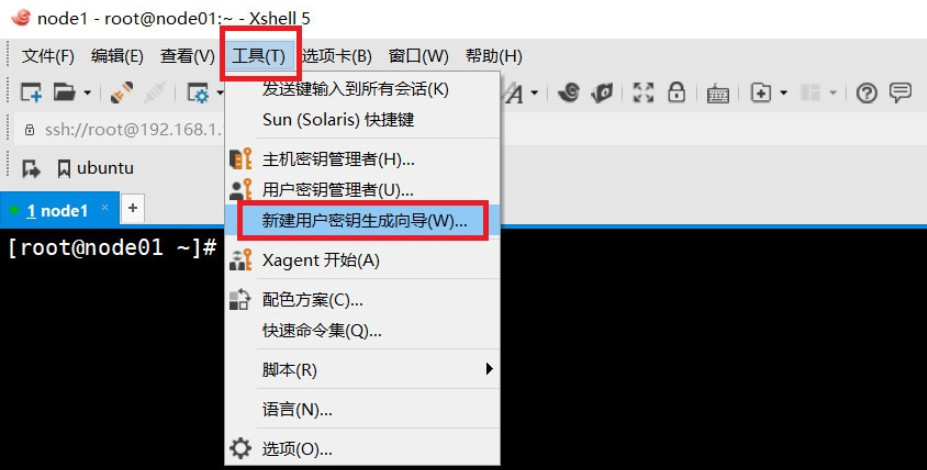

1.打開Xshell工具,點擊“工具”,選擇“新建用戶密鑰生成嚮導”,如圖所示:

2.選擇密鑰類型為“RSA”,密鑰長度為“1024”,如圖所示:

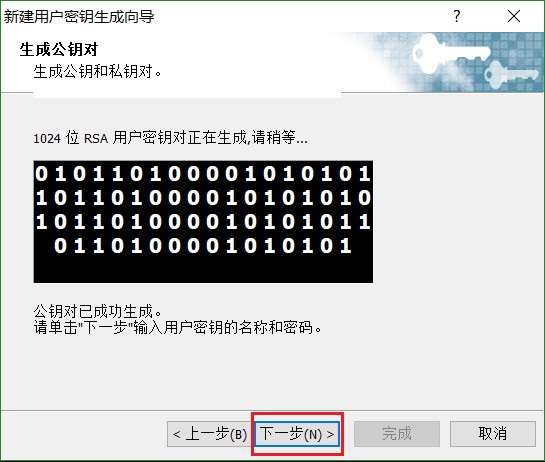

3.點擊“下一步”,顯示正在生成密鑰,如圖示:

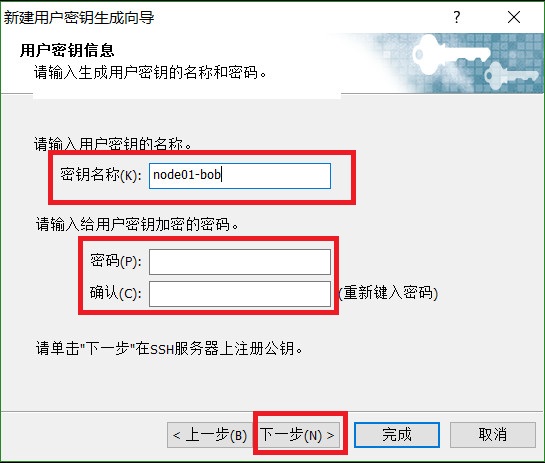

4.輸入密鑰名稱,在這一步也可以設置密鑰加密的密碼,如圖所示:

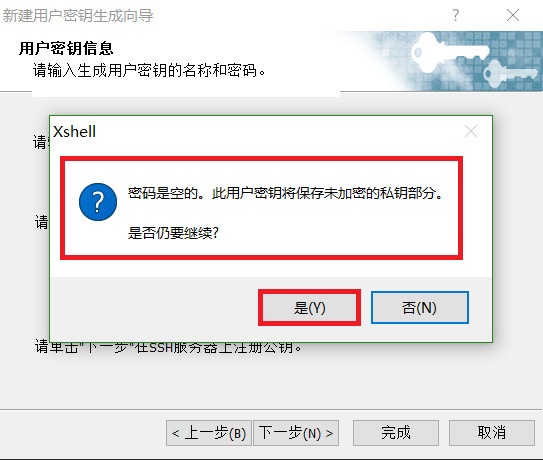

5.由於我這裡沒有設置密鑰加密的密碼,所以會提示是否繼續,如圖所示:

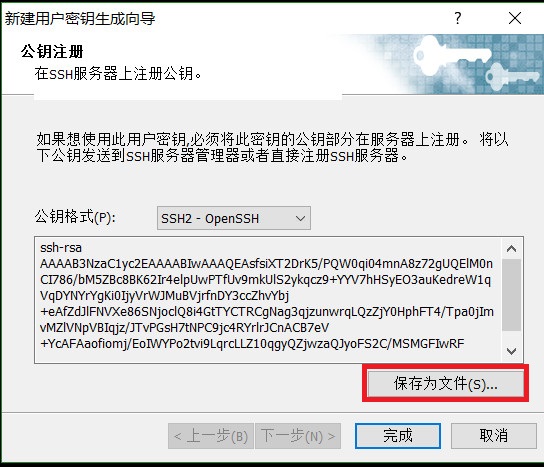

6.選擇保存公鑰文件到本地,至此完成密鑰生成。

7.使用Xshell工具連接到Linux系統伺服器,進行下麵操作,並切換到/home/bob/.ssh錄下,使用“rz“命令上傳保存的公鑰文件到該目錄下麵並執行下麵操作,如圖所示:

[root@node01]#mkdir /home/bob/.ssh [root@node01]#chmod 700 /home/bob/.ssh/ [root@node01]#cd /home/bob/.ssh/ [root@node01]#mv node01-bob.pub authorized_keys

PS:在這裡需要註意生成公鑰的格式,若是為openssh格式的,上傳後更改為配置文件中的名稱一致可直接使用;要是標準格式,上傳後需要手動進行轉化為openssh格式才能使用,轉換命令:ssh-keygen -i -f id.pub >> ~/.ssh/id.key(註意名稱)。

8.修改sshd配置文件並重啟sshd服務,如圖所示:

[root@node01 .ssh]# vim /etc/ssh/sshd_config Protocol 2 啟用ssh協議V2版本 PasswordAuthentication no 禁止密碼登錄認證 AuthorizedKeysFile .ssh/authorized_keys 打開公鑰認證的功能,註意路徑與名稱 PubkeyAuthentication yes 啟用公鑰認證功能

[root@node01 .ssh]#systemctl restart sshd

9.打開Xshell工具,進行認證登錄,若是生成公鑰時沒有設置密碼,直接點擊確定即可!如圖所示: