環境: VCSA版本5.5U2 微軟AD域版本Windows Server 2012 R2 為什麼要這樣做: 在VMware的VCSA6.0之後的版本內置了PSC,在這個環境下集成微軟域控是非常方便的,不需要過多複雜設置就能實現入域並使用微軟域賬戶登陸vCenter。 而在現有的環境中有若幹個5.5 ...

環境:

VCSA版本5.5U2

微軟AD域版本Windows Server 2012 R2

為什麼要這樣做:

在VMware的VCSA6.0之後的版本內置了PSC,在這個環境下集成微軟域控是非常方便的,不需要過多複雜設置就能實現入域並使用微軟域賬戶登陸vCenter。

而在現有的環境中有若幹個5.5版的VCSA,希望實現單點登錄多VCSA必須藉助微軟域控賬號,這對統一安全管理賬號來說是非常有必要的。

操作流程:

在瞭解過上面的基礎信息之後我們需要使用微軟域控賬戶打通這些VCSA,下文圖片較多,圖片下方是註解。

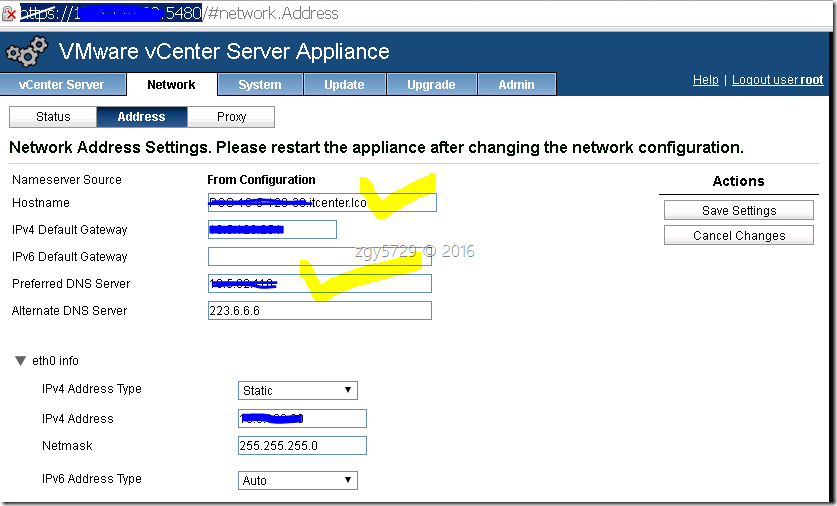

Figure 1通過https://<VCSAIP>:5480/#network.Address 登陸VCSA的後臺管理端設置主機名和DNS,隨後保存配置

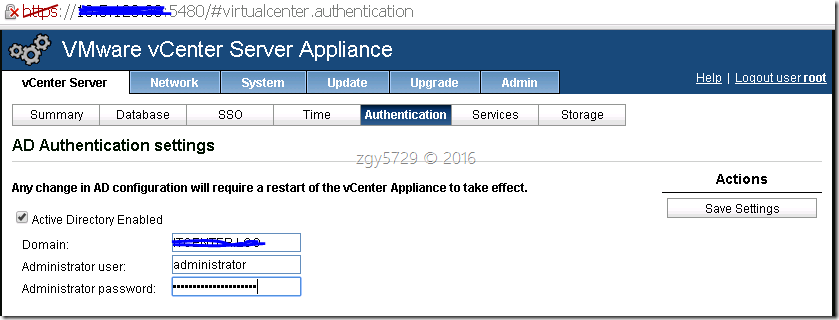

Figure 2通過https://<VCSAIP>:5480/#virtualcenter.authentication 登陸VCSA的授權認證設置,填寫入域的認證信息,隨後保存

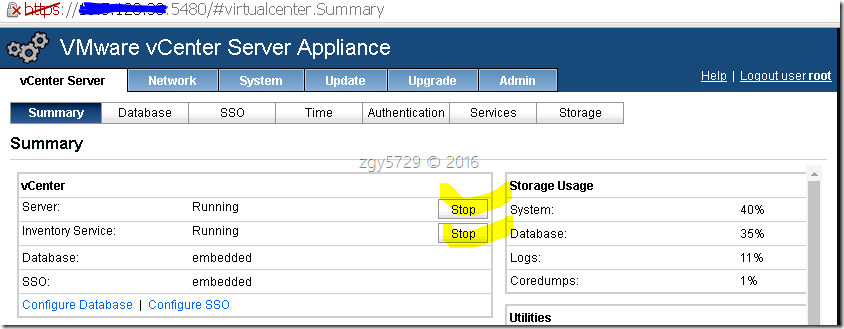

Figure 3通過https://<VCSAIP>:5480/#virtualcenter.Summary 進行vCenter的服務域實例服務的重啟,完成入域的最後操作

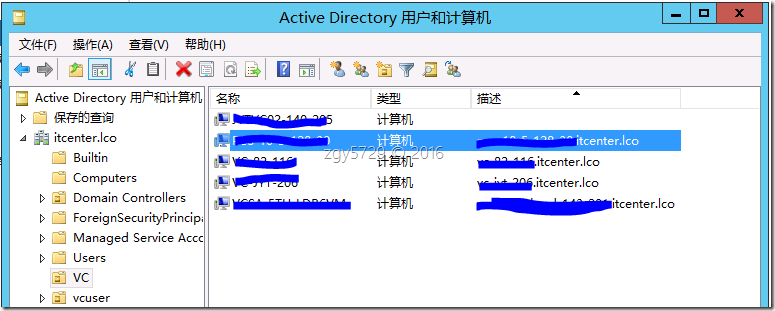

Figure 4在VCSA端操作完畢之後,我們來到AD的用戶和電腦界面,可以看到相應的電腦已經登陸進來了

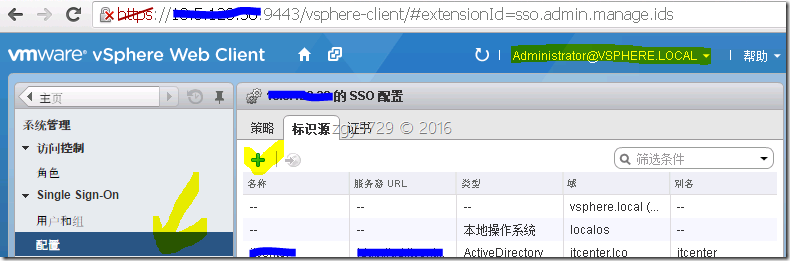

Figure 5使用瀏覽器登陸https://<VCSAIP>:9443/vsphere-client webclient,需要使用具有SSO功能許可權的賬戶,比如[email protected]預設密碼是vmware

Figure 6在SSO的配置中找到標識源選項卡,點擊綠色加號,添加一個標識源

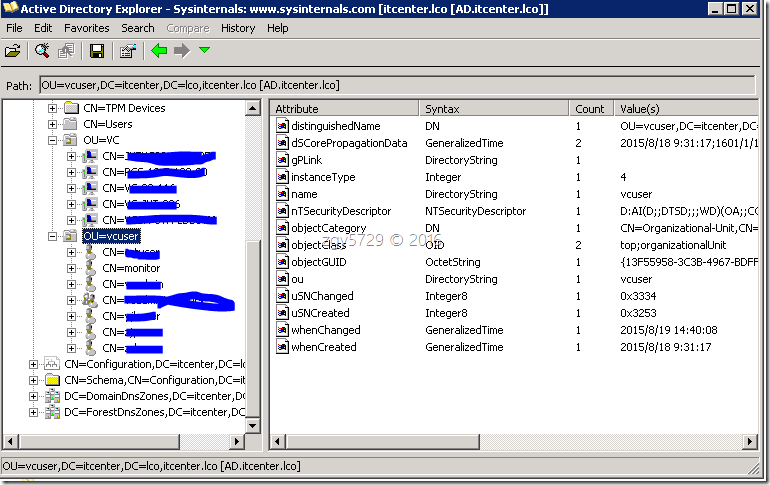

Figure 7由於標識源中需要使用到標識名(DN)因此我們需要藉助sysinternals的AD瀏覽器工具來獲取我的用戶DN和組DN

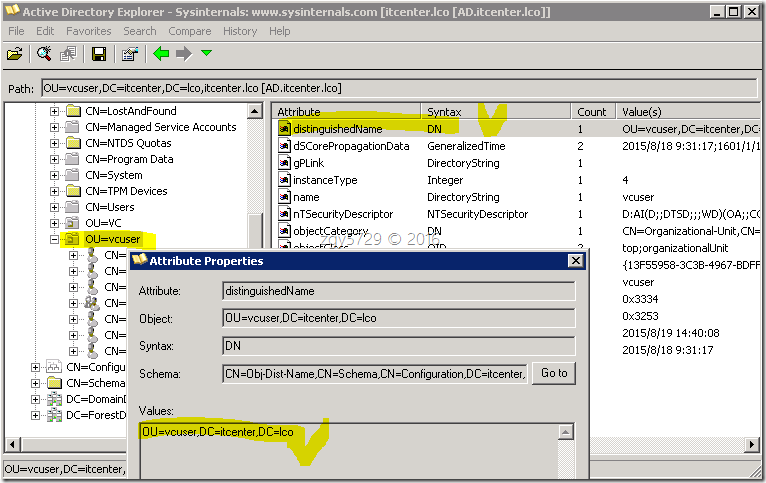

Figure 8比如我這裡的用戶DN對應的OU是vcuser,那麼雙擊distinguishedName,複製裡面values的內容即可

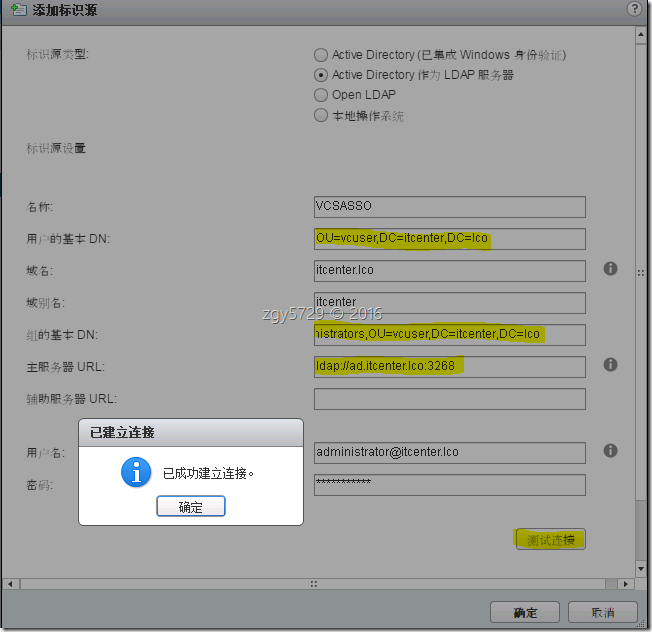

Figure 9用戶的基本DN來自於Figure 8的複製,組的基本DN來自於一個用戶組,主伺服器URL可以填寫微軟全局編錄服務的服務埠3268,測試後沒什麼問題點擊確定

Figure 10在SSO的用戶和組內容下,切換到新加入的域,驗證用戶信息同步情況,這個展示與AD域內的信息是一樣的

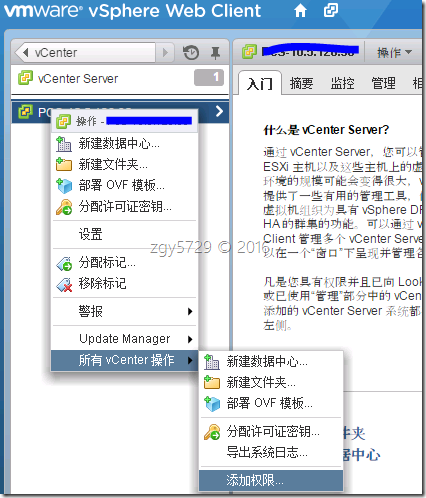

Figure 11以vCenter為對象進行許可權的賦予

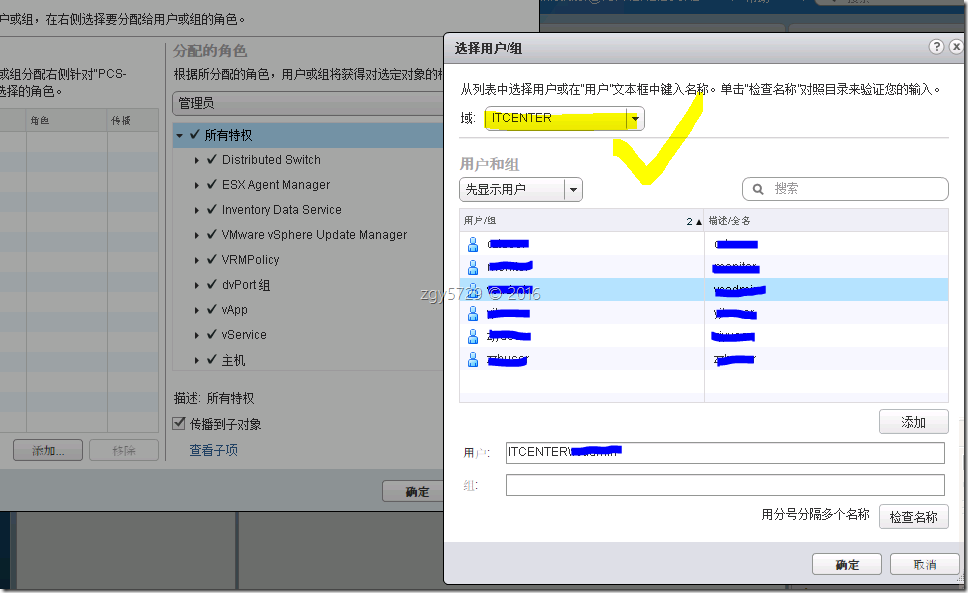

Figure 12選擇新加入的域,選擇用戶,點擊添加,最後確定完成

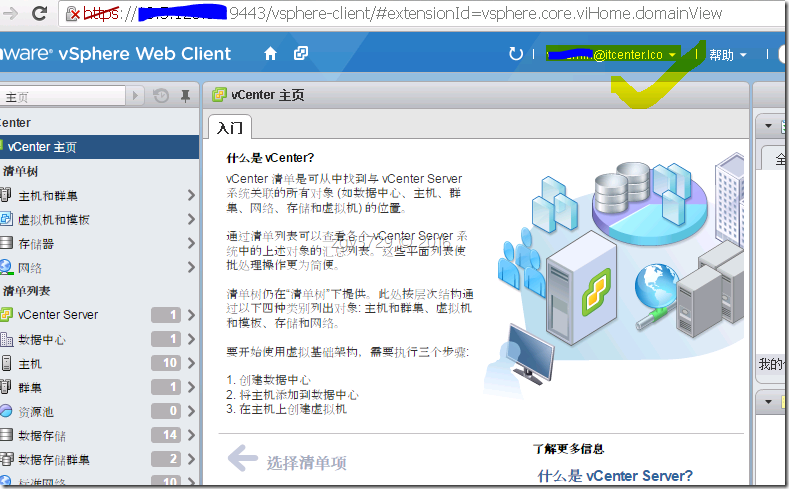

Figure 13最後通過新加入的用戶來實現vCenter的管理

小結:

1. VCSA5的環境下明顯比VCSA6在進域的情況下複雜一些,好在VCSA5.5之後都支持這樣操作了,而5.5之前的版本是不支持這樣使用的

2. 使用AD的好處非常多,這個場景裡面使用了他作為“戶口本”的功能

3. 使用微軟全局編錄的3268埠而非普通ldap的389埠進行“戶口”信息的交換

4. 對於DN等特殊信息我們需要使用AD瀏覽器來讀取並使用

5. 微軟產品作為基礎設施已經不單單是運行的操作系統,而是某一團體的邏輯信息

-=EOB=-