【版權所有,轉載請註明出處。】項目jni的關鍵代碼(項目地址見文章底部),獲取當前程式的包名com.example.shelldemo和com.example.nocrack對比,正常運行結果是this app is illegal,編譯jni我就不介紹了,項目中也帶了編譯好的so1.工具介紹IDA...

【版權所有,轉載請註明出處。】

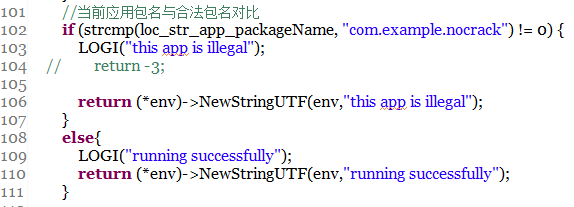

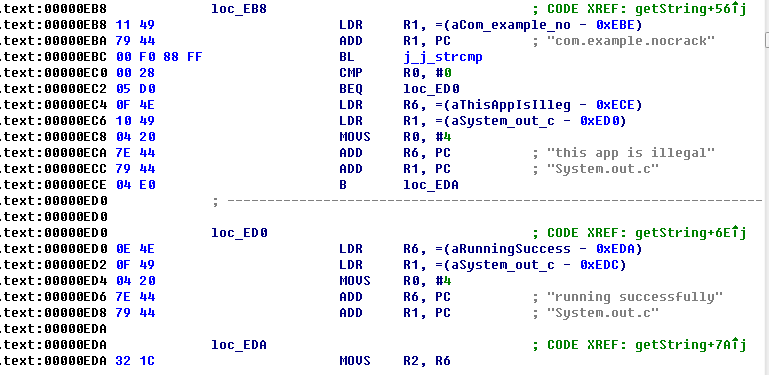

項目jni的關鍵代碼(項目地址見文章底部),獲取當前程式的包名com.example.shelldemo和com.example.nocrack對比,正常運行結果是this app is illegal,編譯jni我就不介紹了,項目中也帶了編譯好的so

1.工具介紹

IDA6.5,靜態分析so文件用

010 Editor,修改so文件16進位碼

2.IDA分析so

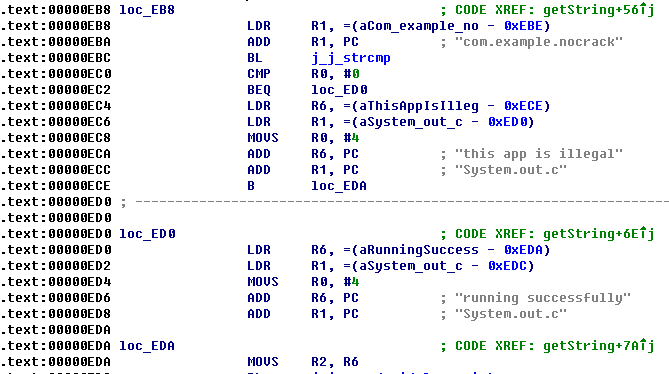

把so拖入IDA直接定位到關鍵代碼處,BEQ意思是上一行的CMP比較指令如果R0等於0就跳轉到loc_ED0處,也就是成功運行處。但實際程式運行後R0的值不等於0.

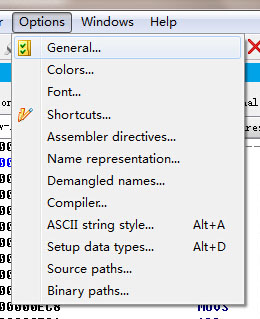

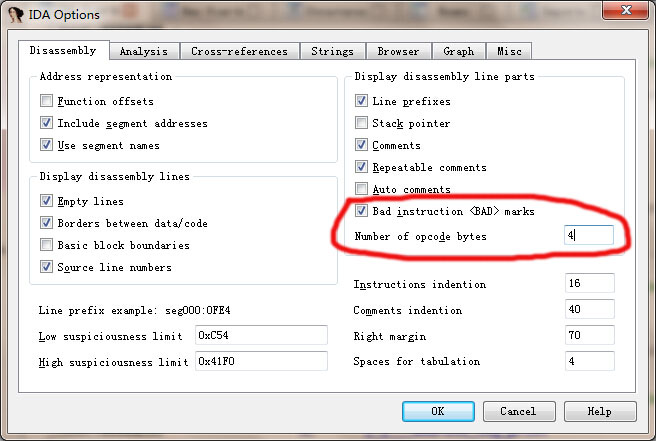

然後進入options | General

如下顯示,把每行對應的16進位機器碼顯示出來了

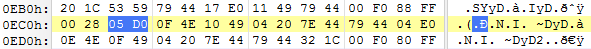

可以看出跳轉指令B對應的16進位機器碼為E0,我們現在要做的就是把0EC2處的指令改成B loc_ED0,意思就是不用判斷上一行的CMP指令直接跳轉。

2.010 Editor修改so

打開010 Editor,把so文件拖入,找到0EC2處,註意一個數字是4位,兩個數字是8位一個位元組,所以從0EC0處開始數第三個(起始0)

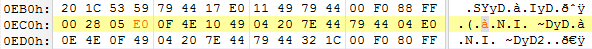

手動把D0改成E0,註意一個數字一個數字的改

保存,然後重新運行項目,奇跡就發生了,程式running successfully了。

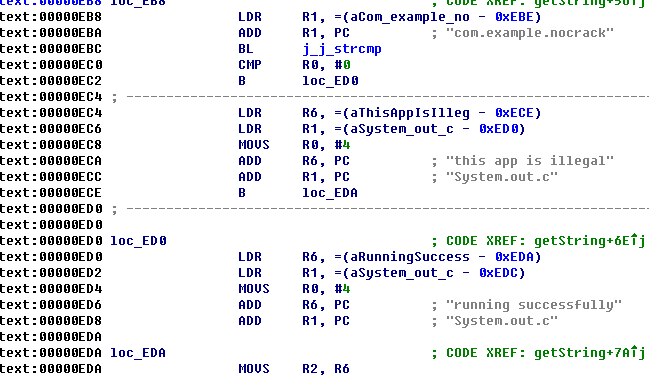

其實也可以把修改後的so重新拖入IDA可以看出0EC2行變成了B而不是曾經的BEQ

【項目地址】

【IDA工具地址】