通過前面十餘篇文章的介紹,相信已經初步入門Linux本地管理的基本方法了,後續的文章將介紹Linux中常用的服務部署以及如何為外部提供相應的服務。 系列文章第三篇“linux入門系列3 linux遠程登陸工具”初步介紹了幾款用於Linux遠程登錄管理的工具,本文再來詳細講解下SSH協議以及對應的服務 ...

通過前面十餘篇文章的介紹,相信已經初步入門Linux本地管理的基本方法了,後續的文章將介紹Linux中常用的服務部署以及如何為外部提供相應的服務。

系列文章第三篇“linux入門系列3--linux遠程登陸工具”初步介紹了幾款用於Linux遠程登錄管理的工具,本文再來詳細講解下SSH協議以及對應的服務配置,從而更好的遠程管理伺服器。

提示:在進行操作之前請按前邊系列文章的方法,新裝或克隆準備2台Linux虛擬機,假設ip地址分別為192.168.78.100和192.168.78.104(需要根據自身實際情況來配置),用於演示linux系統之間的ssh登錄。如果忘記如何準備2台虛擬機的,請參考前面文章“linux入門系列1--環境準備及linux安裝”的第三節或“linux入門系列13--磁碟管理之RAID、LVM技術”中的1.3.1小節。

一、sshd遠程式控制制服務

1.1 ssh概述

SSH全稱為Secure Shell,是一種能夠以安全的方式提供遠程登錄的協議,是目前遠程管理 Linux 系統的首選方式。在SSH出現之前一般使用FTP以及Telnet來進行遠程登錄,但是他們都是以明文的形式在網路中傳輸賬戶密碼和數據信息,因此非常不安全,這種方式很容易受到黑客發起的中間人攻擊,從而篡改數據或截取伺服器賬號密碼。

Linux中的sshd服務是基於SSH協議開發的一款遠程管理服務程式,可以通過配置sshd服務來遠程管理Linux系統。

sshd提供兩種安全驗證方法:基於口令的認證和基於密鑰的認證。

基於口令的驗證,是用賬號密碼來登錄系統,正如我們前面“linux入門系列1--環境準備及linux安裝”講到,在安裝系統時會預設創建root用戶以及手動指定的test用戶,用這些用戶賬號密碼就可以登錄使用系統。

基於密鑰的認證,到目前的文章為止我們還沒有介紹過,它需要在本地生產密鑰對,然後把密鑰對中的公鑰上傳到伺服器,該方式相對口令認證來說更安全。

下文我們主要演示基於證書登錄的方式,在演示之前,我們先配置sshd服務,在RHEL7中,已經預設安裝並啟用了sshd服務程式。

1.2 ssh服務配置

sshd服務的配置信息保存在/etc/ssh/sshd_config文件中,查看文件內容可以看到裡邊有很多內容,但是大部分都是註釋起來的,我們可以根據需要靈活進行配置。

常用配置參數及作用說明如下:

| 參數 | 說明 |

|---|---|

| Port | sshd 服務埠,預設為22 |

| ListenAddress | 設定 sshd 伺服器監聽的 IP 地址,預設為0.0.0.0 |

| Protocol | SSH 協議的版本號 |

| HostKey | 值為/etc/ssh/ssh_host_key,表示SSH 協議版本為1時,DES 私鑰存放的位置;值為/etc/ssh/ssh_host_rsa_key,表示SSH 協議版本為2時,RSA私鑰存放的位置;值為/etc/ssh/ssh_host_dsa_key,表示SSH 協議版本為2時,DSA私鑰存放的位置 |

| PermitRootLogin | 設定是否允許 root 管理員直接登錄,預設為yes |

| StrictModes | 當遠程用戶的私鑰改變時直接拒絕連接,預設為yes |

| MaxAuthTries | 最大密碼嘗試次數,預設為6 |

| MaxSessions 10 | 最大終端數,預設為10 |

| PasswordAuthentication | 是否允許密碼驗證,預設為yes |

| PermitEmptyPasswords | 是否允許空密碼登錄,預設為no |

1.2.1 保存預設配置登錄

由於RHEL7中已經預設安裝並啟用了sshd服務,並且參數都有預設值,因此我們不做任何配置就可以直接使用ssh登錄到其他機器。

按開篇講解的方法開啟準備好的2台linux主機,然後進行如下操作:

[root@origin ~]# hostname

origin

[root@origin ~]# ssh 192.168.78.100

The authenticity of host '192.168.78.100 (192.168.78.100)' can't be established.

ECDSA key fingerprint is c1:b8:67:1f:1d:c0:cd:6b:37:90:42:b1:c6:5a:e8:cf.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.78.100' (ECDSA) to the list of known hosts.

[email protected]'s password:

Last login: Sun Jan 5 11:19:40 2020 from 192.168.78.1

[root@heimatengyun ~]# hostname

heimatengyun

[root@heimatengyun ~]# 由此可以見,未經過任何配置,直接通過ssh命令就可以從origin的主機遠程登錄到到了heimatengyun這台主機。

1.2.2 禁止root遠程登錄

我們把上邊heimatengyun這台主機通過修改配置參數,禁止root管理員遠程登錄,再來觀察遠程登錄的效果。

- 首先:配置sshd服務,修改sshd服務的主配置文件/etc/ssh/sshd_config,找到#PermitRootLogin yes 取消註釋並改為no。

[root@heimatengyun ~]# vim /etc/ssh/sshd_config

...省略部分內容

PermitRootLogin no

....省略部分內容保存並退出。重啟sshd服務查看結果:

[root@heimatengyun ~]# systemctl restart sshd

[root@heimatengyun ~]# systemctl enable sshd

[root@heimatengyun ~]# 註意,修改sshd配置後,一定要重啟sshd服務才會使配置生效。

- 其次:我們再次從origin這台主機ssh到heimatengyun這台主機,看能否登陸

[root@origin ~]# ssh 192.168.78.100

[email protected]'s password:

Permission denied, please try again.

[email protected]'s password: 可以看到,root已經無法遠程登錄進入系統了,包括外部的一切ssh工具都無法在登錄系統,這樣就大大降低被黑客暴力破解密碼的幾率。

如果想登錄這台主機,由於我們目前是在虛擬機演示,因此唯一的方式就是進入虛擬機進行登錄,而生產環境中伺服器一般是放在機房的,因此也就只有去機房接上顯示器,然後進行登錄。

演示完成後,我們未來後續的演示,先通過虛擬機登錄到系統,將配置修改回來,允許root遠程登錄。

註意:以上演示的是兩台linux主機之間的ssh登錄,直接使用的是系統自帶的ssh命令即可。而如果是windows與linux之間的ssh登錄則是藉助各種ssh工具,如果主機禁止了root登錄,任何遠程ssh工具都無法登錄。常見的ssh登錄工具見前面系列文章第三篇“linux入門系列3--linux遠程登陸工具”。

1.3 使用ssh證書登錄

此前的登錄都是通過賬號密碼的形式登錄,本節演示通過ssh證書進行登錄。

1.3.1 Linux主機之間免密登錄

前邊的演示中2台機器之間要ssh遠程登錄,需要先輸入密碼。但有時候需要linux主機能ssh免密登錄,而無需輸入賬戶的密碼,比如一臺機器上ssh到另外一臺機器執行某些腳本,這個過程往往是通過shell腳本進行,而無需人工干預。因此在這種情況下,就需要設置機器之間的互信,而免密登錄本質就是證書登錄。

還是以前面的2台機器為例,假設需要從192.168.78.104(origin)免密登錄到192.168.78.100(heimatengyun),那麼origin就是客戶端主機,而heimatengyun則是伺服器遠程主機。

(1)在客戶端主機生成密鑰對

通過系統自帶的ssh-keygen命令生成

[root@origin ~]# ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): 按回車或設置密鑰存儲路徑

Enter passphrase (empty for no passphrase): 按回車或設置密鑰的密碼

Enter same passphrase again: 按回車或設置密鑰的密碼

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

The key fingerprint is:

bc:94:4e:e1:82:7c:4a:96:ad:a3:38:c5:d6:47:ac:94 root@origin

The key's randomart image is:

+--[ RSA 2048]----+

| |

| |

| o . |

| .E+oo o |

| . o*o+ S |

| +oo+.= . |

| o +. o |

|.. . . |

|... |

+-----------------+

[root@origin ~]#

[root@origin ~]# ls .ssh/

id_rsa id_rsa.pub known_hosts註意,此過程需要按3次回車,不輸入信息直接按回車則採用預設值。可以看到在當前用戶根目錄下的.ssh文件夾中生成了公鑰(id_rsa.pub)和私鑰文件(id_rsa)。

這樣就生成了密鑰對。

(2)公鑰文件發送至遠程主機

通過ssh-copy-id命令把客戶端剛生成的公鑰文件發送至遠程主機

[root@origin ~]# ssh-copy-id 192.168.78.100

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys

[email protected]'s password:

Number of key(s) added: 1

Now try logging into the machine, with: "ssh '192.168.78.100'"

and check to make sure that only the key(s) you wanted were added.

[root@origin ~]# 輸入遠程主機的密碼後,就成功把公鑰文件發送至遠程主機。實際上就是將第一步中生產的id_rsa.pub公鑰文件的內容寫入到遠程主機的.ssh/authorized_keys文件中,同時在自己的.ssh目錄下生成known_hosts文件,裡邊記錄的是遠程主機的信息。可以自行查看2台主機的這2個文件對比一下就知道了。另外由於授權操作本質就是文件的操作,因此當不需要ssh無密登錄時只需要刪除.ssh目錄下的文件即可。

經過上邊操作後,此時就可以直接遠程登錄到主機了。

[root@origin ~]# ssh 192.168.78.100

Last login: Sun Jan 5 11:36:52 2020 from 192.168.78.1

[root@heimatengyun ~]# 可以看到沒有輸入root的密碼,直接就登錄遠程服務主機了。但此時遠程主機heimatengyun依然可以遠程通過賬號密碼登錄。

如果在第一步中指定了證書的密鑰,則在登錄時需要輸入證書的密碼才能登錄。註意是證書密碼而不是用戶的密碼。

(3)設置遠程主機,使其只允許密鑰證書登錄,拒絕口令登錄方式

進入heimatengyun主機,禁止口令登錄

[root@heimatengyun ~]# vi /etc/ssh/sshd_config

...省略部分內容

PasswordAuthentication no

...省略部分內容

[root@heimatengyun ~]# systemctl restart sshd.service

[root@heimatengyun ~]# 保存退出並重啟sshd服務。

(4)驗證遠程登錄

從origin遠程登錄到伺服器主機

[root@origin ~]# ssh 192.168.78.100

Last login: Sun Jan 5 12:36:48 2020 from 192.168.78.104

[root@heimatengyun ~]# 可以看到通過ssh證書的方式依然可以成功正常登錄。

但是此時,通過遠程工具從window中通過遠程工具如xshell、securecrt通過賬號密碼進行登錄,則無法登錄。由此可見即使設置允許root登錄,但是不允許通過賬號登錄,root依然無法遠程登錄。root要想登錄也就只有去虛擬機登錄,正式環境也就只有去機房才能登錄。

說明:ssh免密登錄時單向的,通過上邊的設置可以從origin免密登錄到heimatengyun,但是反之則不行,如果想讓其反之也可以的話需要用同樣的方法,在heimatengyun主機上生產密鑰對,然後將其公鑰傳輸到origin主機。這樣就實現了主機之間的相互ssh免密登錄。

1.3.2 window主機到linux主機之間證書登錄

我們也可以在windows下生成密鑰對,從而在windows下通過證書登錄到linxu伺服器。但在windows下是不能執行ssh-keygen生成密鑰對的。需要安裝相應的密鑰生成工具才能生成,這類工具很多,其中之前文章中講解的SecureCRT、xshell、putty等都可以生成。

每種工具的生成方法略有區別,但是由於篇幅所限,此處僅以SecureCRT為例進行演示

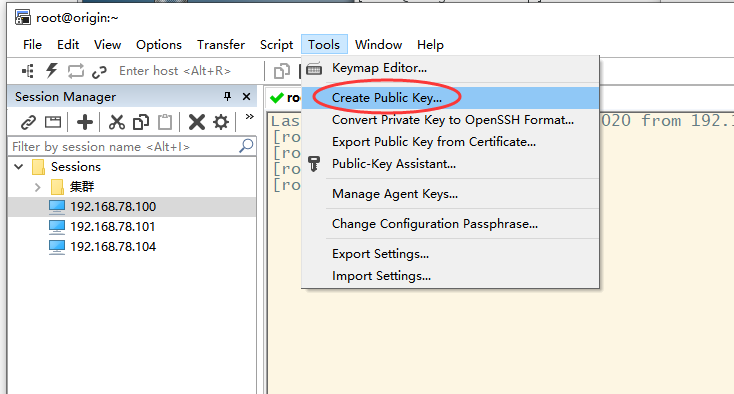

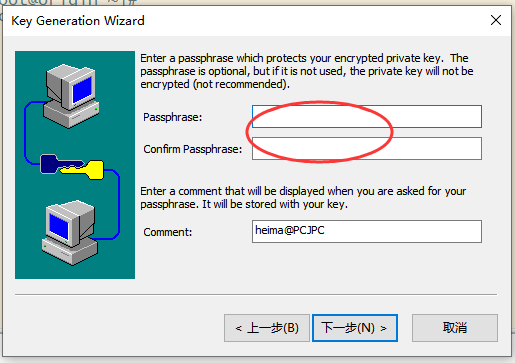

(1)windows上用securecrt生成密鑰對

工具-生成公鑰

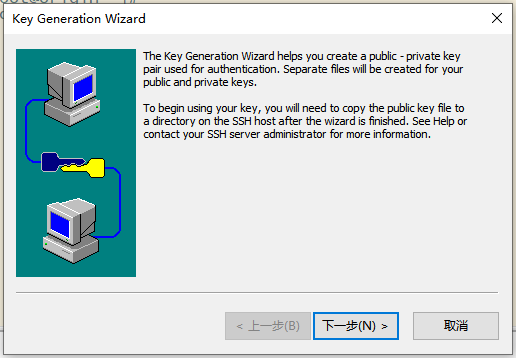

在彈出的嚮導中點擊“下一步”

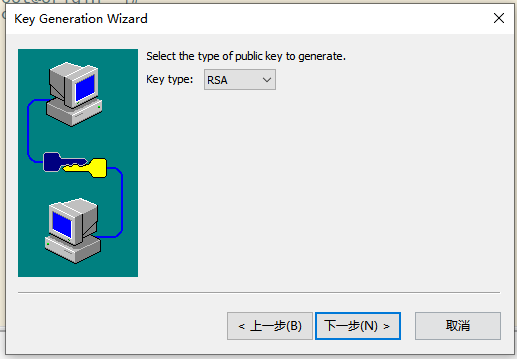

保持預設選擇RSA演算法,並點擊“下一步”

輸入證書密碼,也可以不輸入,如果輸入了,則在登錄時需要指定證書同時輸入密碼,註意此處的密碼不是用戶密碼,而是證書密碼。

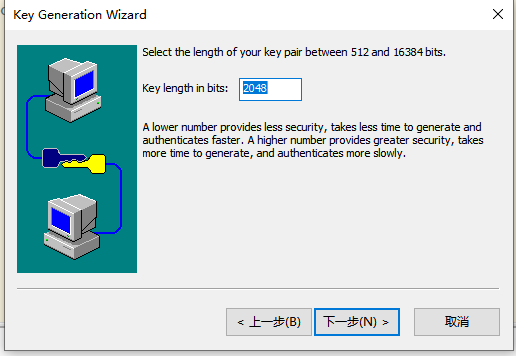

保持預設長度,點擊“下一步”

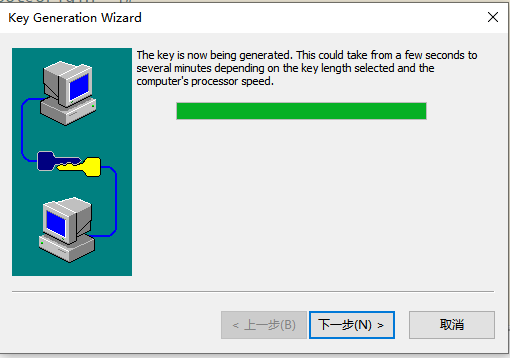

點擊“下一步”

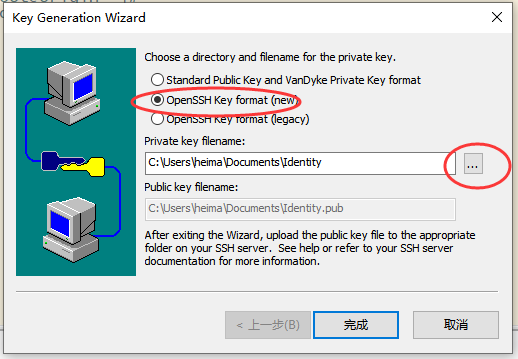

選擇密鑰類型和目錄,點擊“完成”

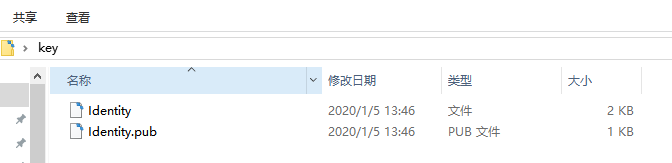

這樣就在指定的目錄生成了密鑰文件。

其中Identity為私鑰文件,Identity.pub為公鑰文件。

(2)將公鑰文件上傳到伺服器

可以通過之前講解的SecureFx或xftp上傳到伺服器root目錄(如果不知道如何操作或忘記了請參看本系列教程第三篇)。

將上傳到root目錄的Identity.pub公鑰文件,拷貝到.ssh目錄下,並命名為authorized_keys

[root@origin .ssh]# ls

Identity.pub

[root@origin .ssh]# cat Identity.pub >>authorized_keys

[root@origin .ssh]# ls

authorized_keys Identity.pub之所以要該文件名為authorized_keys是因為openssh不支持SecureCRT生成的密鑰格式,需要進行類型轉換。

(3)伺服器禁止採用賬號密碼方式登錄

至此其實就可以在windows上使用securecrt工具通過證書方式登錄了,但是為了安全性以及排除演示干擾,我們禁止伺服器用賬號密碼方式登錄

[root@heimatengyun ~]# vi /etc/ssh/sshd_config

...省略部分內容

PasswordAuthentication no

...省略部分內容

[root@heimatengyun ~]# systemctl restart sshd.service

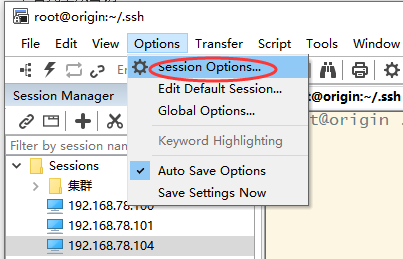

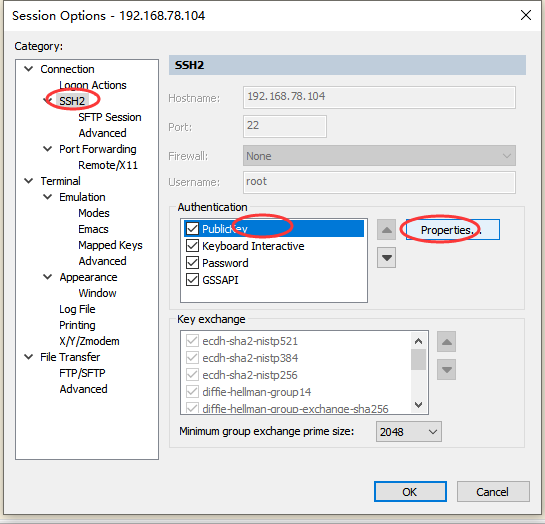

[root@heimatengyun ~]# (4)在SecureCRT中設置採用證書登錄

在會話選項中進行設置

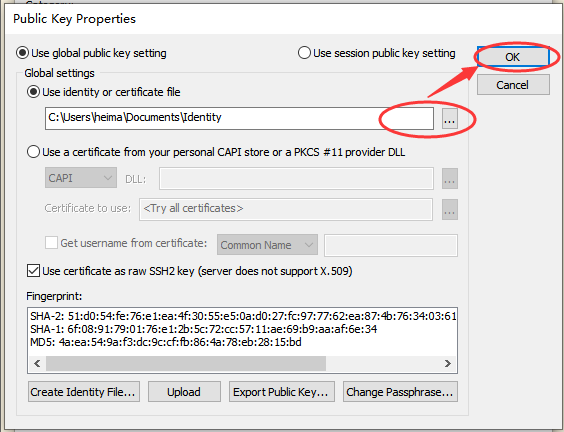

設置證書所在的目錄

選擇剛纔第一步中生成的私鑰文件,然後點擊“Ok”,設置完成即可。

此時就可以成功登錄了,使用的就是剛纔的證書方式登錄。

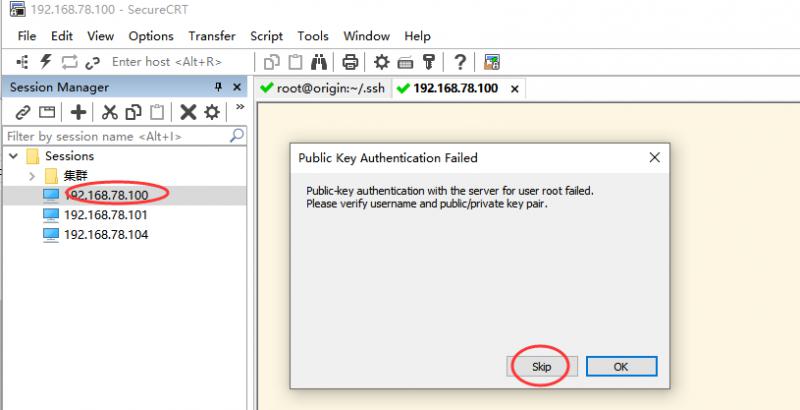

另外註意,如果securecrt工具連接多台伺服器,剛纔是通過全局會話選項設置的,則它預設會先用證書登錄,如果登錄失敗會在嘗試用賬號密碼登錄。如下演示,100這台伺服器並沒有設置證書登錄,但是由於全局設置了證書登錄,因此他會先用證書登錄,結果提示失敗,然後,添加skip後會繼續讓用賬號密碼登錄。如下:

點擊skip之後,會再次讓選擇用賬號密碼登錄。

1.4 scp命令

本地拷貝用cp命令,主機之間拷貝數據用scp命令。scp即secure copy,是一個基於ssh協議在網路之間進行安全傳輸的命令,它傳輸的數據是經過加密處理的。

語法格式:

scp [參數] 本地文件 遠程賬戶@遠程IP地址:遠程目錄

如果主機之間已經設置免密登錄,則可以省略遠程賬號,即簡化為:

scp [參數] 本地文件 遠程IP地址或主機名稱:遠程目錄

參數:

| 參數 | 功能 |

|---|---|

| -v | 顯示詳細的連接進度 |

| -P | 指定遠程主機的sshd埠號,如果是預設的22埠,可以不指定此參數 |

| -r | 遞歸傳輸文件,用於傳輸文件夾 |

案例:

(1)本地文件複製到遠程主機

[root@origin ~]# echo "local to remote">local.txt

[root@origin ~]# scp local.txt 192.168.78.100:/root/

The authenticity of host '192.168.78.100 (192.168.78.100)' can't be established.

ECDSA key fingerprint is c1:b8:67:1f:1d:c0:cd:6b:37:90:42:b1:c6:5a:e8:cf.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.78.100' (ECDSA) to the list of known hosts.

[email protected]'s password:

local.txt 100% 16 0.0KB/s 00:00 本地創建一個文件,通過scp命令指定文件的相對路徑,即可傳輸到遠程主機,此時登錄遠程主機查看,文件以及傳輸過去了。

另外上邊演示是主機之間未設置ssh免密登錄所以需要輸入密碼,如果設置免密登錄後,不會要求輸入密碼。

另外本地文件無論是絕對路徑和相對路徑都是可以的,上邊顯示的是相對路徑,我們在下用絕對路徑來傳輸。

[root@origin ~]# scp /root/local.txt 192.168.78.100:/root/

[email protected]'s password:

local.txt 100% 16 0.0KB/s 00:00

[root@origin ~]# (2)遠程主機文件下載到本地

[root@origin ~]# rm -rf local.txt

[root@origin ~]# scp 192.168.78.100:/root/local.txt /root/

[email protected]'s password:

local.txt 100% 16 0.0KB/s 00:00

[root@origin ~]# ls

local.txt ...省略部分其他內容由此可見,成功將遠程主機的文件拷貝到了本地。遠程拷貝文件需要指定遠程文件的絕對路徑。

二、screen工具使用

2.1 screen概述

2.1.1 screen產生背景

你是否遇到過在遠程電腦上執行長時間運行任務的情況,並且突然連接斷開,SSH會話終止了並且你的工作丟失了。

系統管理員經常需要SSH或者telent 遠程登錄到Linux 伺服器,經常運行一些需要很長時間才能完成的任務,比如系統備份、ftp 傳輸等等。通常情況下我們都是為每一個這樣的任務開一個遠程終端視窗,因為它們執行的時間太長了。必須等待它們執行完畢,在此期間不能關掉視窗或者斷開連接,否則這個任務就會被殺掉,一切半途而廢了。

screen就是為瞭解決這個會話斷開導致任務終止的問題。

2.1.2 screen概述

screen是一款能夠實現多視窗遠程式控制制的開源服務程式,簡單來說就是為瞭解決網路異常中斷或為了同時控制多個遠程終端視窗而設計的程式。

screen是終端多路復用器,這意味著可以啟動 screen 會話,然後在該會話中打開任意數量的視窗(虛擬終端),即使斷開連接,當其視窗不可見時,在 screen 上運行的進程將繼續運行。

2.1.3 screen安裝

在RHEL7系統中,沒有預設安裝screen服務程式,需要手動安裝。

可以通過如下命令檢測是否安裝screen

[root@origin ~]# screen --version

bash: screen: command not found...

[root@origin ~]# 通過yum進行安裝

[root@origin ~]# yum install screen

Loaded plugins: fastestmirror, langpacks

base | 3.6 kB 00:00

...省略部分內容

Installed:

screen.x86_64 0:4.1.0-0.25.20120314git3c2946.el7

Complete!

[root@origin ~]# screen --version

Screen version 4.01.00devel (GNU) 2-May-06

[root@origin ~]# 安裝成功後可以看到版本為4.01。

2.2 語法

語法格式:

screen [參數] 會話名稱

常用參數:

| 參數 | 作用 |

|---|---|

| -S | 創建會話視窗 |

| -r | 回覆指定會話 |

| -x | 一次性恢復所有會話 |

| -ls | 顯示當前已有的會話 |

執行方式:

可以先通過screen -S創建會話視窗,然後在視窗中執行任務。也可以直接在screen命令後邊跟上要執行的命令,這樣命令執行完自動結束screen會話。

2.3 會話管理功能

2.3.1 創建會話

[root@origin ~]# screen -S first註意觀察,此時很快的會屏幕閃一下,然後就沒有動靜了,其實這已經就進入了剛纔創建的first會話視窗了。執行以下命令可以驗證

[root@origin ~]# screen -ls

There is a screen on:

48917.first (Attached)

1 Socket in /var/run/screen/S-root.

[root@origin ~]# 2.3.2 退出會話

直接在剛纔的視窗中執行exit命令,即可退出first會話

[root@origin ~]# exit

exit

[screen is terminating]

[root@origin ~]# 另外在創建會話時,也可以直接在命令後跟上要執行的任務,這樣就無須先創建會話,然後再開始工作,在命令中的一切操作也都會被記錄下來,當命令執行結束 後 screen 會話也會自動結束。演示如下:

[root@origin ~]# screen vim test.txt

hello

"test.txt" [New] 1L, 6C written

[screen is terminating]

[root@origin ~]# 創建一個test.txt文件,保存並退出vim後,就自動退出會話了。

2.3.2 會話恢復

所謂的會話恢復是指會話異常斷開的情況,比如強行關閉會話視窗,斷網等,而不是通過exit正常命令退出視窗或會話。如果正常退出的話通過screen -ls是看不到會話信息的,只有在異常斷開的情況才能看到並恢復。

先創建一個會話,並執行一個查看日誌文件的任務

[root@heimatengyun ~]# screen -S test

[root@heimatengyun ~]#tail -f /var/log/messages此時直接斷開或關閉會話視窗,模擬異常斷開的情況。

再次遠程登錄系統,在會話視窗中通過以下命令查看上次的會話,並恢復會話

[root@origin ~]# screen -ls

There is a screen on:

49170.test (Detached)

1 Socket in /var/run/screen/S-root.

[root@origin ~]# screen -r test

[root@origin ~]# tail -f /var/log/messages

Jan 5 19:40:01 origin systemd: Starting Session 77 of user root.

Jan 5 19:40:01 origin systemd: Started Session 77 of user root.

Jan 5 19:42:37 origin systemd-logind: Removed session 76.

Jan 5 19:42:39 origin systemd-logind: New session 78 of user root.

Jan 5 19:42:39 origin systemd: Starting Session 78 of user root.

... 省略部分內容恢復會話後,可以看到tail命令仍然繼續在執行,牛吧?

如果是傳統方式,直接斷開或關閉會話視窗,命令一定會丟失,也就是說下次再登錄系統的時候,不會看到tail命令仍然在繼續執行。這就是screen的用處,即使會話斷開,只要伺服器主機沒關閉就會繼續執行任務。

2.4 會員共用功能

除了前面講解的會話恢復之外,screen還有其他很多功能,我們在來瞭解一下會話共用功能。

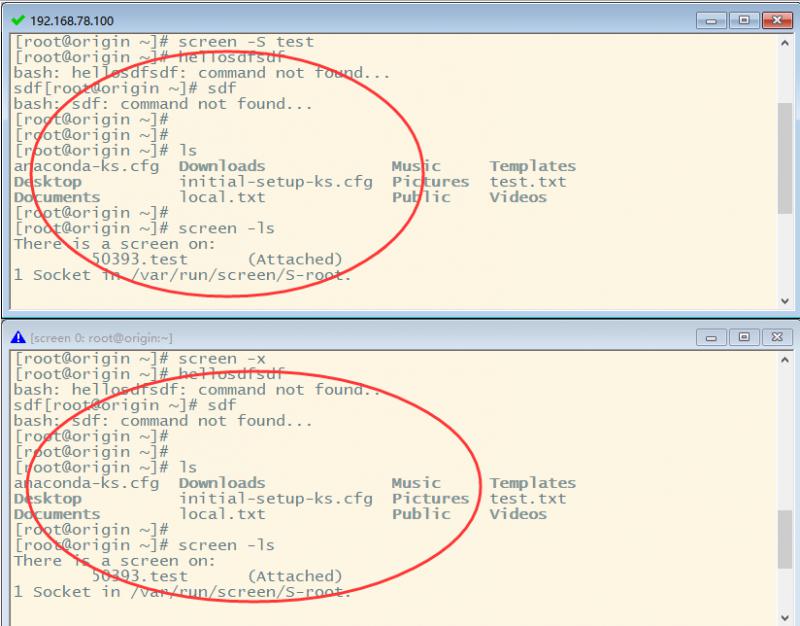

分別用securecrt登錄上邊的100和104兩台主機,我們以共用104屏幕主機為例(因為104上邊已經裝了screen)

2.4.1 先從100主機ssh到104

[root@heimatengyun ~]# ssh 192.168.78.104

[email protected]'s password:

Last login: Sun Jan 5 20:41:31 2020 from 192.168.78.1

[root@origin ~]# screen -S test2.4.2 在104主機執行screen命令

[root@origin ~]# screen -x2.4.3觀察屏幕共用

在104機器上執行的任何操作,在100上都可以看到,同樣,在104上執行的任何操作在100上都可以看到。

這樣就實現了屏幕共用,退出時只需要執行exit命令即可。

從下一篇文章開始講解linux下的各種服務部署,包括vsftp文件傳輸服務、Postfix郵件系統、apache web服務等,敬請期待!